malware infected file что это

Что такое malware? Как определить, есть ли на устройстве вредоносная программа?

Malware — это вредоносная программа. Она предназначена для нанесения ущерба системам, сетям и устройствам или для кражи данных. Вредоносные программы могут выглядеть как раздражающий рекламный банер, но на самом деле это может быть вирус, который уничтожает жесткий диск и заражает каждое устройство в вашей сети.

Что делает malware?

Вред, который вредоносная программа может нанести устройству, зависит от ее типа. Каждая из них может по-своему проникать, распространяться и заражать систему, преследую конкретные цели.

Троян. Названный в честь знаменитого троянского коня, который действует точно так же. Троян проникает в систему, замаскированную под законное программное обеспечение, а затем работает в качестве шлюза для других вредоносных программ.

Червь. Черви похожи на троянов в том, что они также используются для создания бэкдоров для последующего проникновения других вредоносных программ. Но в отличие от троянов, черви могут иметь и другие цели, например, самокопирование, размножение и захват всего жесткого диска.

На видео: На нашем канале мы рассказали о самом первом сетевом черве и к каким последствиям он привел

Шпионская программа. Как следует из названия, она используется для шпионажа. Эту программу трудно обнаружить, т.к. она работает в фоновом режиме, тихо собирая информацию о пользователе. Шпионская программа отслеживает историю просмотров, имена пользователей, пароли, а также информацию о банковских картах, которая впоследствии отправляется злоумышленнику.

Вирус-вымогатель. Злоумышленники используют эту вредоносную программу для блокировки всех файлов на компьютере жертвы до тех пор, пока она не заплатит выкуп. Обычно вымогатель попадает в систему через фишинговое электронное письмо. Когда вы открываете его и нажимаете на ссылку, программа автоматически устанавливается на устройство. Обычно пользователь ничего не замечает, пока не становится слишком поздно.

Ботнет. Когда определенная вредоносная программа заражает ваше устройство, оно становится частью роботизированной сети — бот-сети. Хакеры используют бот-сети для проведения крупномасштабных кибератак, таких как рассылка спама или DDoS-атаки. Как только устройство заражается, оно передает вредоносную программу на другие устройства в сети, тем самым делая сеть еще крупнее. Десятки или даже сотни тысяч устройств могут составлять одну бот-сеть.

Вирус. Это самый распространенный тип вредоносных программ. Главное отличие состоит в том, что вирус не является автономной программой — для работы ему необходимо прикрепить себя к законному программному обеспечению. Ущерб, который вирус наносит системе или устройству, может быть разный: от создания надоедливых всплывающих окон до уничтожения жесткого диска или кражи данных пользователя.

Как определить, есть ли на устройстве malware?

Вредоносная программа не является универсальной для всех устройств и может работать и выглядеть по-разному на iPad, ПК или Android-телефоне. Но некоторые симптомы одинаковы, поэтому обязательно следите за ними:

Как избежать malware?

Полное удаление вредоносных программ возможно в большинстве случаев. Но, к сожалению, иногда требуется полный сброс системы. Если вы не создадите резервную копию файлов, то все они могут быть потеряны. Поэтому проще не допускать проникновение вредоносного кода в систему, чем пытаться удалить его.

Что нужно сделать, чтобы быть в безопасности:

Что такое malware? Типы вредоносного ПО. Фактора риска

Вредоносное ПО (анг. — malware, malicious software) — это общий термин, который может относиться к вирусам, червям, троянам, вымогателям, шпионским программам, рекламным ПО и другим видов вредоносного программного обеспечения.

Основное отличие вредоносных программ заключается в том, что они должны быть преднамеренно вредоносными. Любое программное обеспечение, которое непреднамеренно причиняет вред, не считается вредоносным.

Основная цель malware — нарушить нормальную работу устройства. Это нарушение может варьироваться в целях от показа объявлений на устройстве без согласия на получение корневого доступа к компьютеру.

Malware может попытаться скрыть себя от пользователя, чтобы спокойно собирать информацию, или она может заблокировать систему и просить выкуп.

В DDoS атаках вредоносные программы, такие как Mirai, воздействуют на уязвимые устройства, превращая их в ботов под контролем злоумышленника. После модификации эти устройства могут быть использованы для проведения DDoS-атак в составе ботнета.

Malicious software (вредоносное ПО) возникло в результате экспериментов и шалостей программистов. Но открытие коммерческого потенциала, который оно создает, превратило разработку вредоносного ПО в прибыльную индустрию черного рынка.

Сегодня многие злоумышленники предлагают создавать вредоносные программы и / или запускать вредоносные атаки в обмен на компенсацию.

Некоторые распространенные типы malware (вредоносных программ)

Факторы риска заражения вредоносными программами

Ошибки безопасности.

Программное обеспечение, такое как операционные системы, веб-браузеры и плагины браузера, может содержать уязвимости, которыми пользуются злоумышленники.

Ошибка пользователя.

Пользователи, открывающие программное обеспечение из неизвестного источника или загружающие свои компьютеры с ненадежного оборудования, могут создать серьезный риск.

Совместное использование ОС.

Использование одной операционной системы каждым компьютером в сети также повышает риск заражения вредоносными программами. Если все машины находятся на одной ОС, то один червь может заразить их всех.

Как можно остановить распространение malware

Никто не может быть полностью невосприимчив к атакам вредоносных программ. Новые атаки постоянно разрабатываются, чтобы бросить вызов даже самым безопасным системам.

Но есть много способов минимизировать уязвимость к атакам вредоносных программ, к ним относятся:

Как удалить Malware и что это такое — Norman Malware Cleaner

Что такое Malware и почему его нужно удалять

Краткая вырезка из Википедии :

По сути Malware является этакой мини-программой вирусом, который втихаря проскальзывает мимо антивируса в силу несколько иной специфики работы. К слову, именно Malware умеет дезактивировать Ваш антивирус или фаерволл быстро и бесшумно.

Описание Norman Malware Cleaner

Где скачать и как использовать

Скачать программу можно, скажем, отсюда.

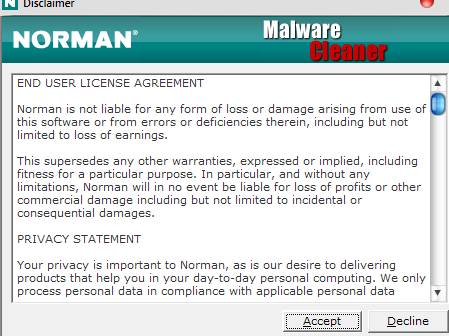

После запуска перед Вам вылезет соглашение о лицензии и всём таком прочем.

Смело жмем «Accept» и идем дальше.

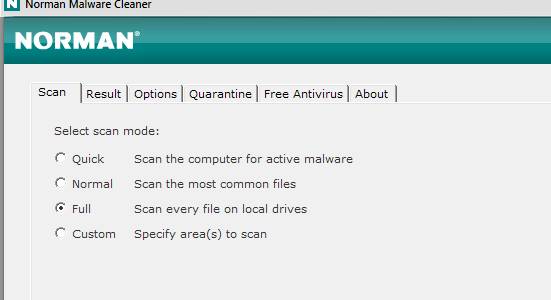

Перед нами появится главное окно программы, где необходимо будет выбрать вариант сканирования.

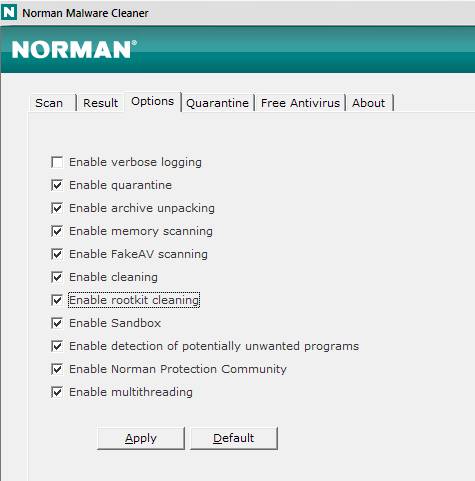

Перед тем как это сделать, я рекомендую перейти на вкладку » Options » и поставить там галочку » Enable rootkit cleaning » и » Apply » (ниже на той же вкладке):

Собственно, далее нам остается вернуться на вкладку » Scan «, выбрать пункт » Full » (для полного сканирования всего компьютера) и нажать на кнопочку » Start » справа внизу.

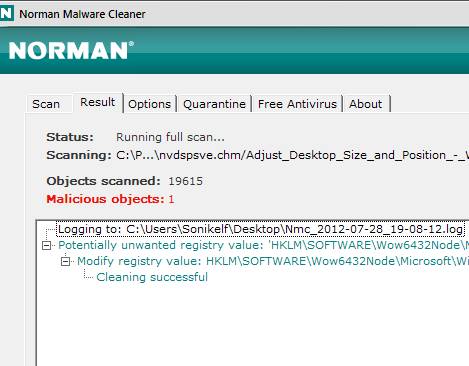

Внимание! Программа убивает все найденные взломщики программ (keygen, crack и пр), так что имейте ввиду.

Всё, дальше лишь остается дождаться окончания процесса сканирования и очистки (делать ничего не нужно, программа вычищает и удаляет всё самостоятельно) и радоваться очищенной системе.

Послесловие

Вот такие вот пироги. Вообще чистилка волшебная и избавляет от кучи проблем.

Ряду пользователей я даже зачастую вместо spybot ‘а я рекомендую пользоваться сразу Norman Malware Cleaner ибо спектр сканирования и «придирчивости» у этой утилиты несколько обширнее.

В общем, держите своего железного друга в чистоте и не давайте ему болеть 😉

Как и всегда, готов ответить на любые Ваши вопросы по теме в комментариях или с помощью формы обратной связи.

Скачал Norman malware cleaner и Avast сразу выдал-«Обнаружен Win 32 Goblin».Что это за зверь или Avast ошибается?

Придирчивость аваста поражает своими масштабами.

Не обращайте внимания вообщем.

прикольно альтернатива(спая) да еще и меньше ресурсов жреть.

Norman Malware удалил все кряки 🙁

D:\Setup\Quark 7.3.rar/Quarkxpress 7.2 for Windows\keygen\Quark_Xpress_7_Keygen.exe (Infected with W32/Packed_FSG.D)

Deleted file

D:\Setup\ACDSee_8\ACDSee_8[1].0_Cracked_sLayer.rar/ACDSee8.exe (Infected with W32/Suspicious_U.gen)

Deleted file

D:\Setup\adobe\Adobe Illustrator_11 CS CE\Crack\Adobe Illustrator CS v11.0 CE KeyGen.exe (Infected with W32/Suspicious_Gen2.JOIY)

Deleted file

D:\Setup\Adobe_CS4_Master_Collection_Retail\Crack 1\keygen.exe (Infected with Sality.AW)

Deleted file

D:\Setup\Adobe_CS4_Master_Collection_Retail\Crack 2\keygen.exe (Infected with Rbot.T)

Deleted file

D:\Setup\Alcohol\Alcohol120 v. 1.9.5.3105\patch_3105.exe (Infected with W32/Malware.CGOV)

Deleted file

D:\Setup\ArtMoney\artmoney721rus.exe (Infected with Suspicious_Gen2.XQWZ)

Deleted file

D:\Setup\ArtMoney\artmoney721rus.rar/artmoney721rus.exe (Infected with Suspicious_Gen2.XQWZ)

Deleted file

D:\Setup\Nero 9\Activation\Nero 9.0 HQ License maker manager 5.55 BetaMaster.exe (Infected with Suspicious_Gen2.TBPV)

Deleted file

D:\Setup\Nero 9.4.26.0 Final\Activation\BetaMaster Keymaker 5.51.exe (Infected with W32/Agent.RXHE)

Deleted file

D:\Setup\Nero 9.4.26.0 Final\Activation\REGN9.exe (Infected with W32/Bifrose.BUDF)

Deleted file

D:\Setup\Nero Ultra 8.2.8.0 Rus + crack\keymaker.exe (Infected with Suspicious_Gen2.PAL)

Deleted file

D:\Setup\Nero Vision\keymaker.exe (Infected with FakeAlert.ASKC)

Deleted file

D:\Setup\Office_2007\serial.sfx.exe (Infected with Smalltroj.JZOX.dropper)

Deleted file

D:\Setup\Office_2007\Office 2007 keygen\msoe2007kg.exe (Infected with Smalltroj.JZOX.dropper)

Deleted file

D:\Setup\TopoGun_1.3b\FFF-TopoGun.1.2.beta-Keygen.exe (Infected with Suspicious_F.gen)

Deleted file

D:\Setup\uvlayout-pro-2.06.00d\!KeyGen.exe (Infected with Suspicious_F.gen)

Deleted file

Неужели они все так опасны?

Ну, а я предупреждал 🙂

Надо просто проверять только ц, а кейгены и всю фигню хранить на д 🙂

А в исключения добавлять нельзя, или хотя бы восстановить то что программа удалила?

В исключения вроде не получится, хотя не искал.

Восстановить.. Проще перескачать.

А в идеале просто пользоваться бесплатным софтом 🙂

А если все дистрибутивы прог с кряками и кейгенами будут в архивах (RAR например), эта програмулька их тоже найдёт?

ну и прога блин слов нет бил гейц отдыхает по рушила все крякнутые проги и не оставив следа о ней

пользаватся я ей не рекомендую если у вас много левого совта

У меня не удаляет всё и сразу.. 🙂

Добрый день, Sonicelf!

У меня возникли некоторые проблемы со входом в соц.сеть. Проверяла систему на вирусы и прочую гадость с помощью Dr.Web, AVZ и Ad-Aware, как Вы и советовали в статьях, однако не смотря на то, что все вредоностные программы были обнаружены и, вроде бы, должны были быть вылечены либо удалены, при новой проверке или сканировании, они снова тут как тут! И проблема для меня остается актуальной. Посоветуйте, пожалуйста, что еще можно сделать!

Заранее спасибо, Эльвира.

подскажите, пожалуйста.

при проверке на вирусы Аваст обнаружил Malware, я его удалила, этого достаточно? или этот вирус удаляется только наведенными выше программами. аваст обнаруживает этот вирус не первый раз, я его удадляла уже, вот опять. инет оч медленно работает, постоянно тупит, такого раньше не было..

подскажите, буду благодарна.)

Рекомендую еще описанными выше программами просканировать. К сожалению, антивирусы, пусть и умеющие удалять Malware специализируются все таки больше не на них, а посему эффективность в удалении оных ниже.

Первый раз слышу, сказать ничего не могу.

Мне очень нравица, Malwarebytes’ Anti-Malware. Он мне очень помог. И там нету никагого, вируса или кода, Работает очень хорошо. )))) Я очень благодарен компаний за Malwarebytes’ Anti-Malware. )) И вам за то что, пишите сюда нужные вещи.

Всегда пожалуйста 🙂

Рад, что помог 😉

Посмотри в глаза малвари. Гайд по работе с вредоносными файлами для новичков

Содержание статьи

Первые шаги

Итак, представим для начала, что у нас на руках зараженная машина. Первым делом нужно выполнить три основных действия: изолировать компьютер от других в сети, сделать дамп памяти и снять образ диска.

При отключении зараженного компьютера от сети стоит помнить, что если мы имеем дело с вирусом-шифровальщиком, то есть шанс потерять пользовательские данные. Малварь может начать шифровать их, когда прервется соединение с сетью, поэтому первым делом оцени, насколько важны данные на зараженном ПК и стоит ли рисковать.

Лучше всего будет создать для карантина виртуальную сеть (VLAN) с выходом в интернет и переместить туда зараженные ПК. В крупной компании это потребует слаженных действий сотрудников службы кибербезопасности и сетевых администраторов, в мелкой — разноплановых навыков единственного сисадмина.

Дальше необходимо снять дамп памяти. Делается это с самого начала, потому что при копировании жесткого диска потребуется выключить компьютер и содержимое оперативной памяти будет потеряно. Программу, снимающую дамп, лучше всего запускать с внешнего носителя, чтобы не оставлять лишних следов на жестком диске — данные с него понадобятся нам в неизмененном виде.

Чтобы малварь не успела среагировать на выключение системы, проще всего выдернуть кабель питания. Метод, конечно, варварский, зато гарантирует моментальное отключение. Сохранить данные на жестком диске нетронутыми для нас важнее, чем беспокоиться об исправности других компонентов.

Дальше запустим ПК, используя загрузочный носитель с любой операционной системой в режиме forensic и ПО для получения образа жесткого диска. Чаще всего используется образ диска в формате E01 (Encase Image File Format). Его поддерживает большое число приложений как для Windows, так и для Linux.

Режим forensic — это загрузка без монтирования физических дисков. Это позволяет исключить внесение любых изменений в исследуемый диск. Профессиональные криминалисты также используют устройства, позволяющие заблокировать любые попытки обращения к диску для записи.

Изучение дампов

Дампы памяти и диска, скорее всего, содержат всё, что нам необходимо, — тело вредоносной программы и оставленные ей следы. Можем приступать к поиску.

Я рекомендую начинать с изучения копии диска, а дамп памяти использовать, если на диске не удастся обнаружить никаких следов либо как дополнительный источник. При анализе содержимого диска в первую очередь обращаем внимание на автозагрузку, планировщик задач и начальный сектор загрузки диска.

На сайте Microsoft есть документация по автозагрузке сервисов и библиотек.

Чтобы понять, каким путем малварь проникла на компьютер, стоит исследовать время создания и изменения файлов на диске, историю браузера и почтовый архив пользователя. Если получится установить хотя бы примерное время заражения, то это будет плюсом. В интернете есть неплохие подборки путей в файловой системе и реестре, на которые стоит обращать внимание в первую очередь (вот, например, неплохая статья Group-IB об этом).

Из дампа памяти ты тоже можешь извлечь некоторую уникальную информацию, например какие были открыты документы и вкладки браузера в момент заражения, какие были активные сетевые подключения, рабочие процессы (в том числе скрытые).

Анализ файла

Когда у тебя на руках окажется файл, вызывающий подозрения, нужно будет как-то удостовериться, что это и есть экземпляр вредоносной программы. Конечно, если это известный вирус, то его можно выявить антивирусом (для проверки сразу всеми антивирусными движками есть сайт virustotal.com). Но все чаще попадаются уникальные случаи, не детектируемые антивирусными программами. Такие вредоносные программы имеют статус FUD (Fully UnDetectable).

Также нельзя исключать, что ты столкнулся с угрозой нулевого дня (0-day) — той, о которой еще никому не известно (и у разработчиков есть ноль дней на ее устранение — отсюда и название). Малварь, которая эксплуатирует зиродеи и имеет статус FUD, представляет серьезную угрозу не только для отдельных компьютеров, но и для целых компаний.

Перед началом анализа подозрительного файла необходимо сделать следующее.

Ни в коем случае не подключай стенд в корпоративную сеть — это может вызвать массовое заражение других компьютеров.

Существует два подхода к анализу ПО — динамический и статический. Как правило, для лучшего эффекта используют более подходящий для ситуации метод или оба метода одновременно. Например, может быть необходимо изучить поведение вредоносной программы, чтобы выявить характерные маркеры без анализа алгоритмов. Поэтому выбор методов и инструментов может меняться в ходе анализа.

Статический анализ

Начнем со статического анализа, поскольку он не требует запускать вредоносный код и точно не вызовет заражения на твоем компьютере.

Рассмотрим начальные заголовки исполняемого файла для Windows.

Xakep #248. Checkm8

Можно сказать, что заголовок исполняемого файла содержит справочник о том, где и что именно находится внутри самого файла, какие разрешения должны быть выданы секциям, все настройки для корректной работы, поэтому анализ заголовка может дать ценную первоначальную информацию.

Кроме этого, необходимо просмотреть, нет ли в файлах строковых данных. По ним можно впоследствии определять подобные файлы или даже получить важную информацию вроде адресов серверов управления.

Перед разработчиками малвари всегда стоит задача как можно сильнее маскировать свое творение и всячески усложнять обнаружение и анализ. Поэтому очень часто используются упаковщики для исполняемых файлов.

Упаковщики ― утилиты для сжатия и шифрования исполняемых файлов. Используются не только создателями малвари, но и разработчиками легитимного ПО для защиты от взлома своих программ. Самописные упаковщики, специально созданные для затруднения анализа, не всегда детектируются программами и потребуют от аналитика дополнительных действий, чтобы снять упаковку.

Более глубокий (и в то же время сложный) анализ любых исполняемых файлов ― это применение дизассемблеров. Ассемблерный код понятнее для человека, чем машинный, но из-за объемов разобраться в нем бывает далеко не так просто. В отдельных случаях возможно восстановить исходный код программ на языке высокого уровня путем декомпиляции — если удастся определить, какой использовался компилятор и алгоритм обфускации.

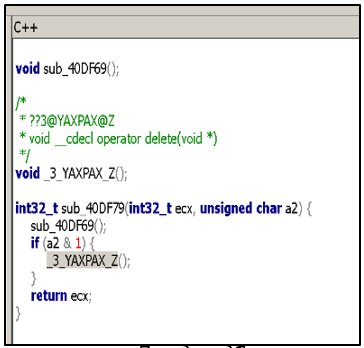

Словарь терминов

Анализ кода на ассемблере ― трудоемкий процесс, который требует больших затрат времени и хороших навыков низкоуровневого программирования, поэтому для быстрого анализа можно преобразовать полученный код в псевдокод. Читать псевдокод более удобно, чем ассемблер, это можно увидеть по следующему примеру, где слева оригинальный код на ассемблере, а справа — псевдокод.

Динамический анализ

Чтение псевдокода или кода на ассемблере подобно распутыванию клубка ниток — кропотливо и трудоемко. Поэтому можно воспользоваться другим видом анализа — динамическим. Динамический анализ подразумевает запуск исполняемого файла и отслеживание выполняемых им действий, таких как обращение к веткам реестра, отправка и получение данных по сети, работа с файлами.

WARNING

Динамический анализ предполагает запуск исследуемого файла. Это необходимо делать на виртуальной машине, изолированной от других компьютеров, чтобы избежать возможности распространения вредоноса по сети.

Анализировать поведение программы можно, отслеживая и перехватывая запуск приложений на уровне ОС либо подключившись к работающему процессу и перехватывая вызовы библиотек и API. А чтобы детально разобрать процесс выполнения программы, лучше всего воспользоваться одним из отладчиков.

Отладчик ― утилита или набор утилит, который используется для тестирования и отладки целевого приложения. Отладчик может имитировать работу процессора, а не запускать программу на настоящем железе. Это дает более высокий уровень контроля над выполнением и позволяет останавливать программу при заданных условиях. Большинство отладчиков также способны запускать выполнение исследуемого кода в пошаговом режиме.

Неважно, используешь ты отладчик или какую-то программу, которая позволяет контролировать вызовы API, — работать придется в ручном режиме. А это значит, что потребуются углубленные знания операционной системы, зато ты получишь самые полные данные об объекте исследования.

Однако анализ можно и автоматизировать. Для этого используются так называемые песочницы (sandbox) — тестовые среды для запуска ПО.

Песочницы делятся на два типа: офлайновые и онлайновые. Для получения наиболее полной картины я рекомендую использовать сразу несколько источников данных и не исключать какой-то из типов песочниц. Чем больше информации ты соберешь, тем лучше.

Пример анализа

Поскольку анализ малвари всегда упирается в практические навыки, эта статья была бы неполной без демонстрации его на примере. Проведем экспресс-анализ и установим природу исполняемого файла.

Для начала определимся с последовательностью действий. Вот что нам нужно сделать:

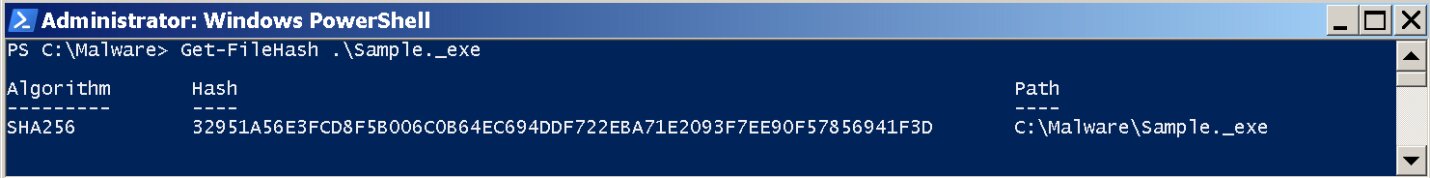

Делаем снимок (snapshot) виртуальной машины, на которой и будем запускать исполняемый файл (изначальное состояние системы нам еще пригодится), и считаем хеш-сумму файла.

Скопируем результат и воспользуемся virustotal.com для проверки.

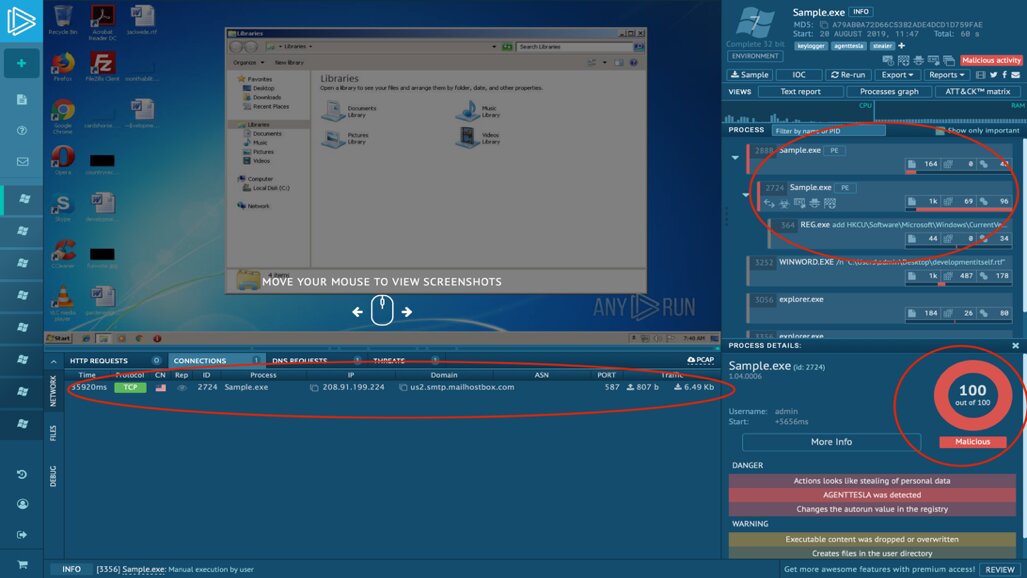

Как можно увидеть из скриншота выше, вердикт VT ― 54 из 70. С высокой долей вероятности это вредоносное ПО, но давай не будем на этом останавливаться и воспользуемся другим сервисом — Any.run.

Видим, что он выдает схожий результат (смотри в правом нижнем углу). Кроме того, можно собрать дополнительные данные о том, что делала программа. А именно:

Даже если бы вердикт не указал на возможную угрозу, отключение диспетчера задач и добавление в автозагрузку не сулит ничего хорошего для пользователя, особенно если учесть, что все это было сделано сразу же после запуска.

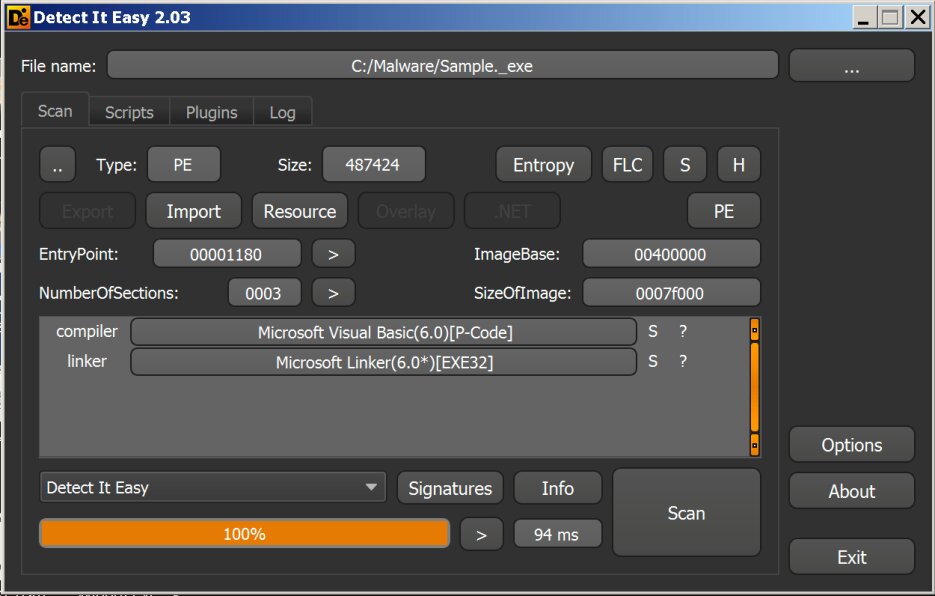

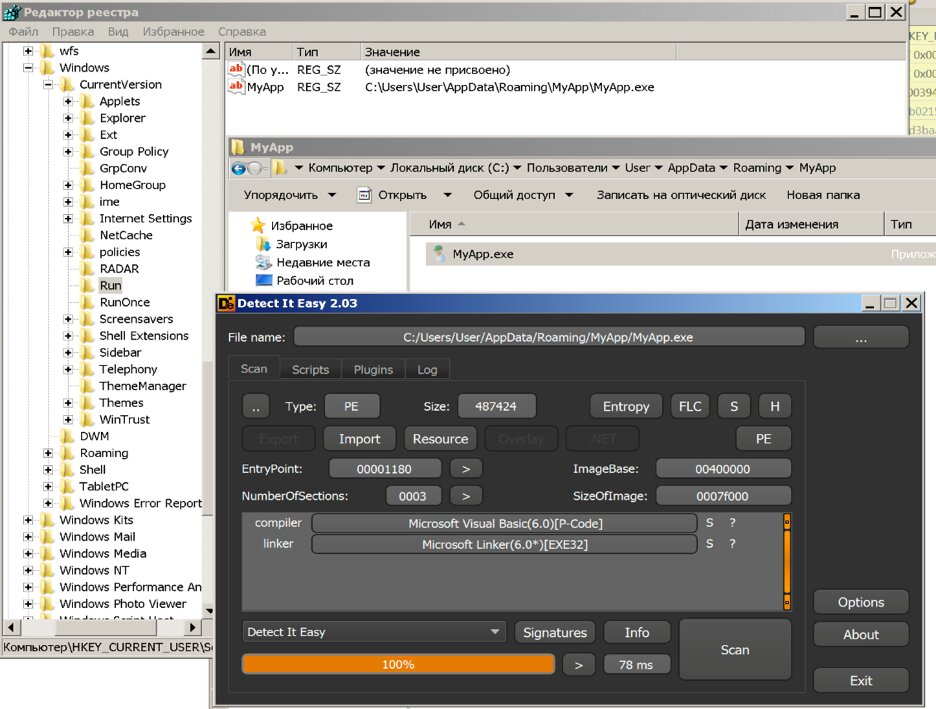

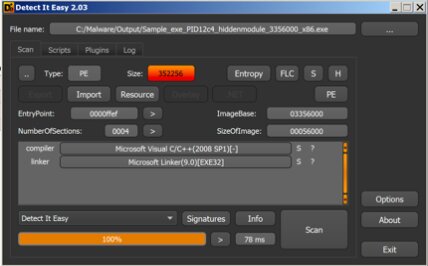

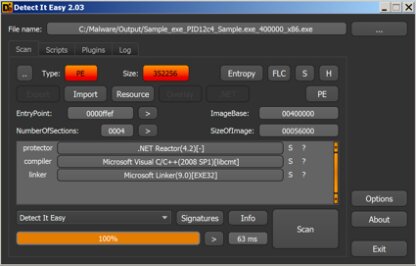

Итак, уже два сервиса подтвердили, что это малварь. Продолжаем. Воспользуемся инструментом под названием DIE.

Detect it easy (DIE) ― утилита, позволяющая импортировать и экспортировать список ресурсов, извлекать манифест и версию ПО, просматривать вычисления энтропии. Есть возможность добавить свои собственные алгоритмы обнаружения или изменить существующие. Это делается с помощью скриптов на языке, напоминающем JavaScript.

Как можно видеть на скриншоте, малварь написана на Visual Basic. Ты легко нагуглишь структуру программ на Visual Basic 6.0 и описание принципов их работы. Если коротко, то запускаются они в виртуальной среде, а значит, нам нужно поймать момент, когда этот код будет распакован в памяти. Также можно проанализировать структуру файла и получить название проекта, использованные формы и прочие данные.

Другой способ узнать, что малварь написана на Visual Basic, — использовать CFF Explorer.

CFF Explorer ― набор инструментов с единым минималистичным интерфейсом, который позволяет просматривать и при необходимости редактировать все секции заголовка исполняемого файла. Здесь же можно увидеть импорты и экспорты функций из библиотек, перечень самих библиотек и адресацию секций.

В этом случае мы увидим характерную импортированную библиотеку — ее наличие говорит о том, что используются функции Visual Basic.

Следующим шагом запускаем Hiew и, перейдя на начало исполняемого кода, обнаруживаем вызов функции из библиотеки.

Hiew ― редактор двоичного кода со встроенным дизассемблером для x86, x86-64 и ARM. Также им можно открывать физические и логические диски как файл. Hiew ― «легковесная» (в отличие от IDA) и при этом очень мощная программа, которая позволяет составить первое впечатление об исследуемом объекте.

На данном этапе нам достаточно знать, что при запуске будет исполняться код на Visual Basic.

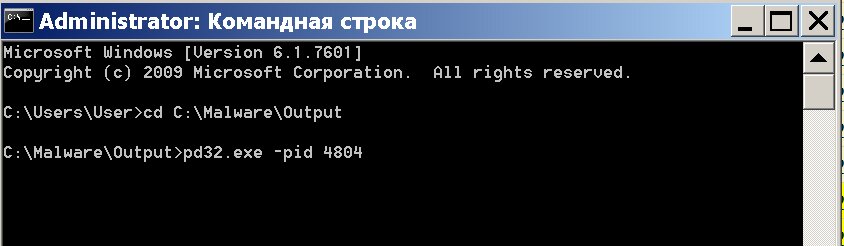

Пришло время попробовать вытащить код и зафиксировать поведение при запуске. Для этого нам потребуется приготовленная виртуальная машина с Windows, Process Dump и API Monitor.

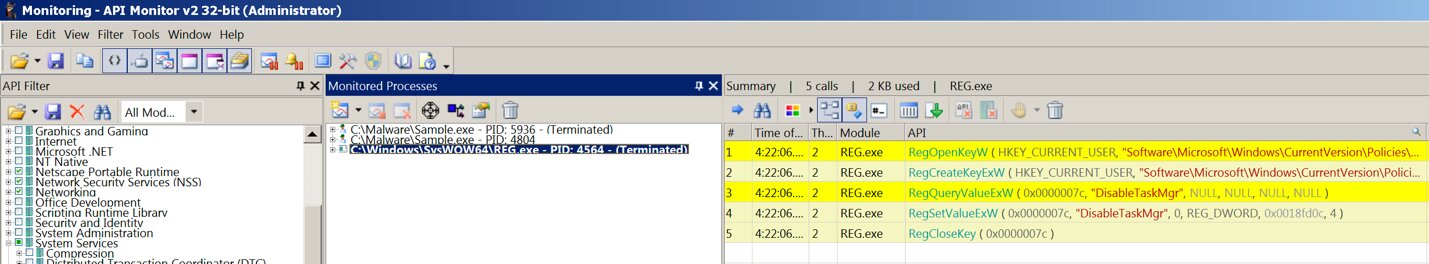

API Monitor ― программа, которая позволяет контролировать вызовы функций API приложениями и сервисами в Windows, перехватывает информацию о запуске приложений или подключается к выполняемому процессу, чтобы просмотреть используемые библиотеки и вызовы API.

В API Monitor запускаем Sample.exe и получаем следующую картину: стартует еще один процесс, после чего первый завершается, далее программа добавляется в автозагрузку.

Находим указанный исполняемый файл, это первоначальный файл, записанный в директорию пользователя.

Программа еще и отключает возможность вызвать диспетчер задач.

Этого уже вполне достаточно, чтобы с уверенностью сказать, что файл вредоносный.

Выгрузим из оперативной памяти работающий процесс. Воспользуемся утилитой для выгрузки дампа процесса ― Process Dump. PID берем из данных API Monitor, он отображается рядом с именем процесса.

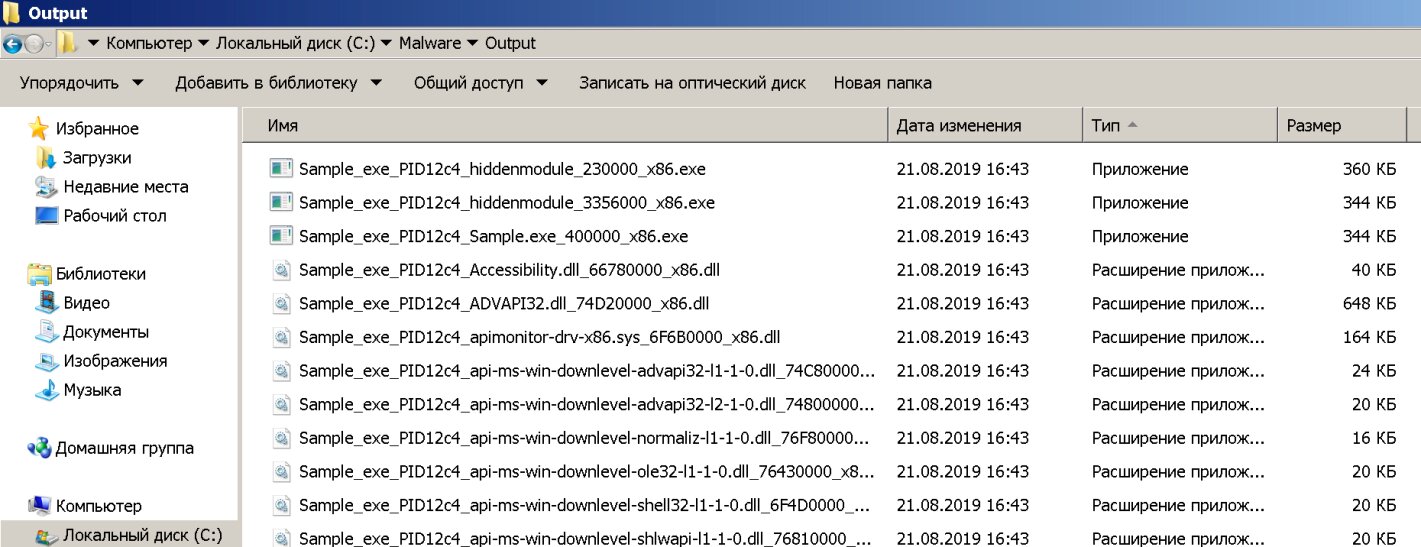

В результате будут выгружены все библиотеки, которые использует приложение. Также обнаруживаем, что в адресном пространстве, кроме основного исполняемого файла, есть еще и спрятанные, это можно увидеть ниже, в имени файла есть слово hiddenmodule.

Проверяем каждый полученный исполняемый файл в DIE.

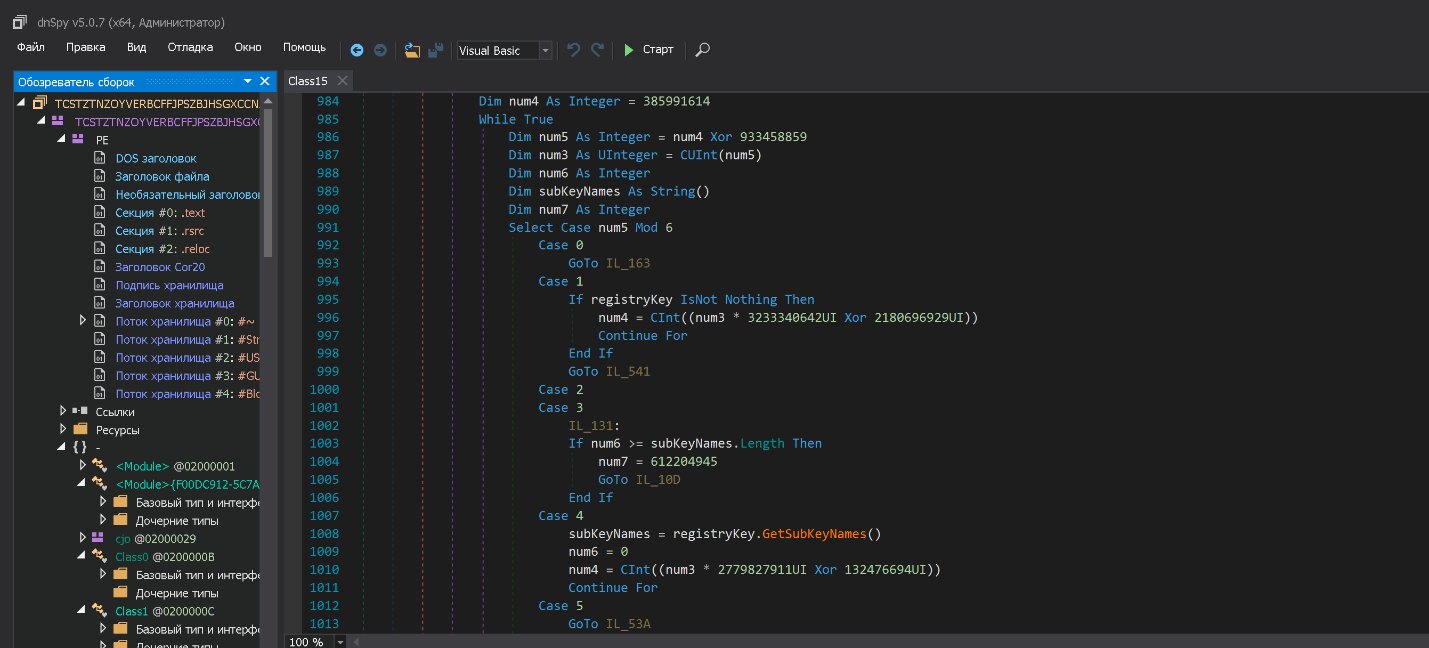

Видим, что два из трех файлов написаны на C++, а один на VB.NET.

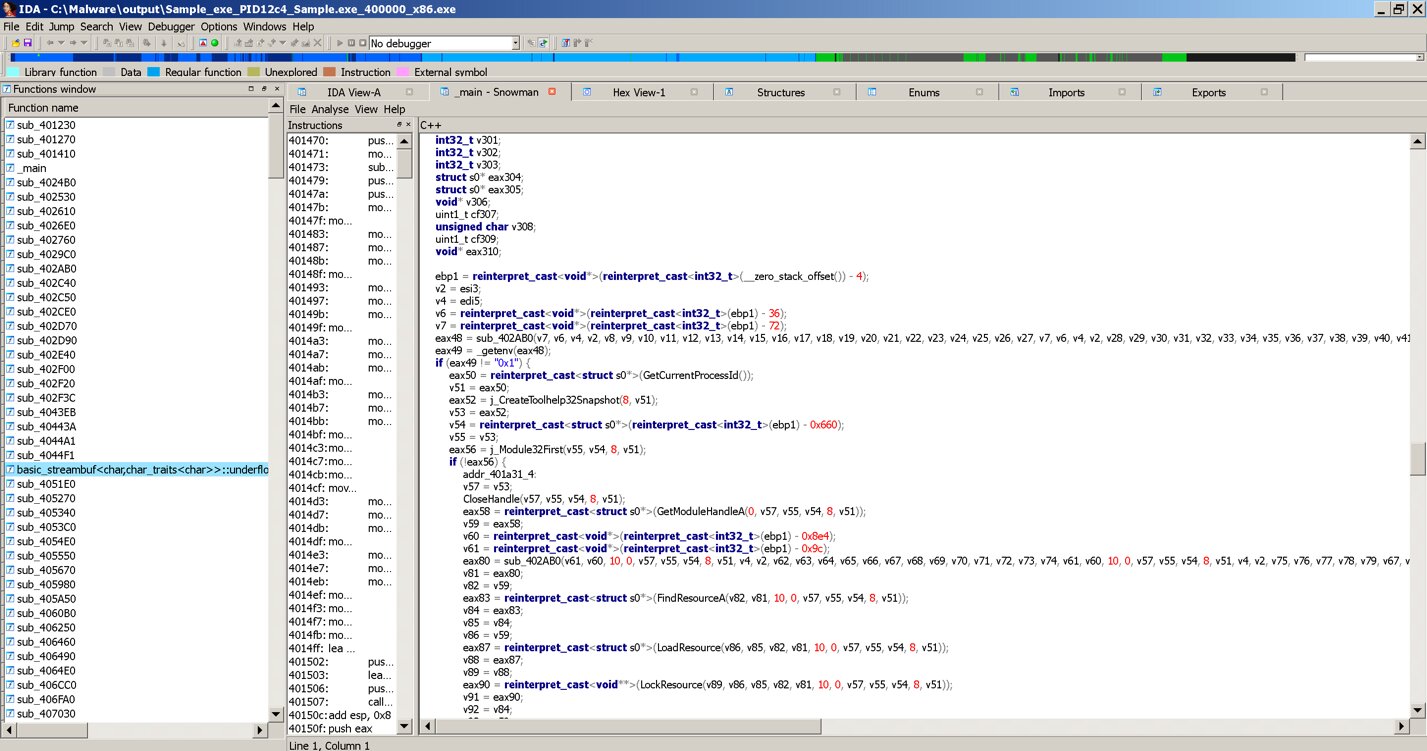

Для анализа двух оставшихся файлов воспользуемся дизассемблером IDA.

IDA ― популярный интерактивный дизассемблер компании Hex-Rays. Имеет бесплатную и пробную версии, чего вполне достаточно для первичного знакомства. Также компания выпускает версию Pro. Основная задача программы ― это перевод исполняемых файлов из бинарного вида в читаемый код на ассемблере.

Как видно из примера, IDA позволяет получить код программы на ассемблере, но для более удобного просмотра и первоначальной оценки можно воспользоваться плагином Snowman и получить псевдокод.

Использование псевдокода упрощает анализ, но не всегда дает ожидаемый результат. Дизассемблирование и создание псевдокода выполняются автоматически, и у вирусописателей есть техники для их усложнения. Такое вот вечное противостояние меча и щита, интеллекта создателя малвари и интеллекта вирусного аналитика.

Мы, когда использовали API Monitor, уже выявили вредоносную сущность этого файла по совершаемым действиям. Но пока что не знаем, каков потенциал этой малвари. Чтобы получить полный алгоритм работы этого исполняемого файла, необходимо углубляться в анализ как ассемблерного кода, так и программы на Visual Basic, но это выходит за рамки статьи.

Заключение

Если у тебя создалось впечатление, что мы бросили исследование в самом начале пути, то оно отчасти справедливо: здесь мы проделали лишь те действия, которые не требуют знания ассемблера. Однако, как видишь, провести экспресс-анализ и установить, чего можно ждать от малвари, вполне реально и без этого.

При полноценном же разборе потребуется глубокое понимание принципов работы операционной системы и, конечно, знание ассемблера.