intel r tpm provisioning service что за служба

Что такое TPM и как его использовать в Windows

Во многих компьютерах и ноутбуках сегодня можно встретить дополнительный чип, который называется TPM. В операционной системе он определяется в разделе «Устройства безопасности». Что это за зверь такой и для чего он, собственно, нужен мы и поговорим сегодня.

Расшифрование (decryption) иногда некорректно называют дешифрование (deciphering). Разница между ними в том, что при расшифровании вам известен алгоритм и секретный ключ, которым зашифрованы данные, а при дешифровании – нет.

Рассмотрим эти шаги более подробно.

1 Включение модуля TPM в BIOS компьютера

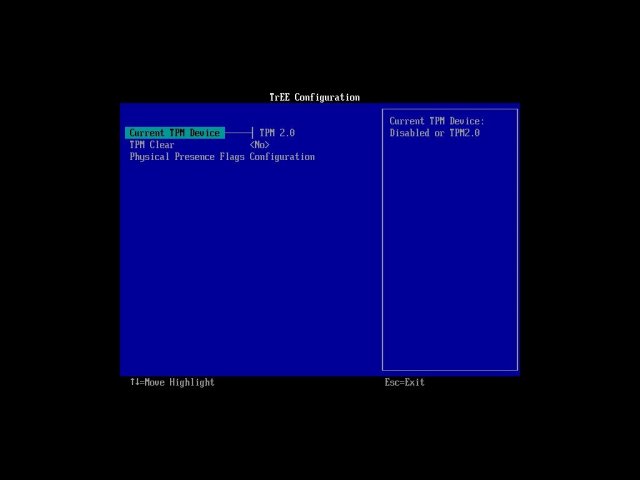

Для включения модуля зайдите в BIOS и перейдите в раздел, связанный с безопасностью. Хотя BIOS может существенно отличаться на разных компьютерах, как правило, раздел с настройками безопасности называется «Security». В этом разделе должна быть опция, которая называется «Security Chip».

Модуль может находиться в трёх состояниях:

В первом случае он не будет виден в операционной системе, во втором – он будет виден, но система не будет его использовать, а в третьем – чип виден и будет использоваться системой. Установите состояние «активен».

Тут же в настройках можно очистить старые ключи, сгенерированные чипом.

Очистка TPM может пригодиться, если вы, например, захотите продать свой компьютер. Учтите, что стерев ключи, вы не сможете восстановить данные, закодированные этими ключами (если, конечно, вы шифруете свой жёсткий диск).

Теперь сохраните изменения («Save and Exit» или клавиша F10) и перезагрузите компьютер.

После загрузки компьютера откройте диспетчер устройств и убедитесь, что доверенный модуль появился в списке устройств. Он должен находиться в разделе «Устройства безопасности».

2 Инициализация модуля TPM в Windows

В правой части оснастки находится меню действий. Нажмите «Инициализировать TPM…». Если эта возможность не активна, значит, ваш чип уже инициализирован. Если он инициализирован не вами, и вы не знаете пароль владельца, то желательно выполнить сброс и очистку памяти модуля, как описано в предыдущем пункте.

По завершении программа сообщит об успешной инициализации модуля. После завершения инициализации все дальнейшие действия с модулем – отключение, очистка, восстановление данных при сбоях, сброс блокировки – будут возможны только с помощью пароля, который вы только что получили.

Теперь действие инициализации стало неактивным, зато появилась возможность отключить TPM, сменить пароль владельца и сбросить блокировку модуля, если это произошло (модуль блокирует сам себя для предотвращения мошенничества или атаки).

Поделиться

Похожие материалы (по тегу)

Последнее от aave

Другие материалы в этой категории:

12 комментарии

Хочу поделиться своей проблемой по поводу TPM. Недавно система обновилась

KB4565503 (Build 19041.388) для Windows 10 (версия 2004) В тот же день появился

Синий экран смерти, у меня таково раньше никогда не было. Ошибка 0x00000133

И так стало продолжаться каждый день. Нашел такую информацию : ( Драйвер устройства для доверенного платформенного модуля (TPM) обнаружил неустранимую ошибку, связанную с оборудованием TPM, которая не позволяет использовать службы TPM (например, шифрование данных). Обратитесь за помощью к производителю компьютера.) Пришлось в биосе отключить модуль ТРМ, пока все работает четко.

Может кому-то моя информация поможет

Андрей, спасибо большое за информацию! Это действительно интересно. Жаль только, что пришлось полностью отключать модуль TPM и не нашлось другого решения.

Цифровая лицензия виндовс 10 слетит при этом?

Влад! При чём «при этом»?

Зашел в биос, включил ТПМ. Не пришлось никаких паролей создавать. Ничего инициализировать. Но скорее всего из-за того, что у меня включена учетка мелкософт.

Вопрос, чем грозит нажатие справа команды «Отчистить ТПМ»?

Алексей, в чипе TPM могут храниться какие-то ваши пароли и идентификационные данные (например, для входа в Windows). Также если вы зашифровали свои данные или диски с помощью аппаратного шифрования (используя, например, BitLocker), то не сможете восстановить их.

Поэтому прежде чем очищать модуль TPM, необходимо расшифровать все данные, которые были с помощью него зашифрованы. Перед очисткой желательно создать TPM-файл с резервной копией ключей. Это делается в оснастке TPM.

Рекомендуется очищать модуль при продаже компьютера другому владельцу или при неполадках в работе чипа.

Владимир! В таком случае лучше не отключайте модуль TPM и не обращайте на него внимания. Никакие Ваши данные он не может «украсть» или повредить. Вероятно, модуль был активирован производителем ноутбука.

Что такое модуль TPM и как он поможет защитить информацию на компьютере

Материл обновлен в сентябре 2021 года. Сегодня для защиты компьютерных данных повсеместно используют шифрование. Обычно мы говорим о криптографических программах, таких, как Veracrypt. Но справляться с подобными задачами помогают и физические чипы. Одно из таких полезных устройств называют Trusted Platform Module, «доверенный платформенный модуль» или просто TPM. В этой статье мы выясним, как пользователю Windows определить наличие TPM-модуля у себя в компьютере.

Зачем нужен TPM

Модуль может оказаться полезен, например, для:

Вероятно, самый распространенный сценарий использования TPM – шифрование жесткого диска. Эта операция позволяет надежно защитить данные от несанкционированного доступа. Если с компьютером произойдет неприятность – кража, потеря, изъятие во время следственных действий – полнодисковое шифрование не позволит посторонним людям добраться до ваших файлов.

В Windows 10 pro и Windows 8 pro есть программа Bitlocker. С ее помощью можно включить на компьютере полнодисковое шифрование. Тут-то и пригодится TPM. Модуль позволит создать и хранить криптографические ключи, нужные для шифрования. При этом TPM не является частью Windows. Он не зависит от возможных уязвимостей ни в самой операционной системе, ни в прикладных программах.

Если злоумышленник попробует стартовать компьютер с флешки или CD/DVD, пара Bitlocker + TPM не разрешат доступ к диску. Если злоумышленник вынет жесткий диск из корпуса изъятого компьютера и подключит диск к своему компьютеру (а так обычно и делают), Bitlocker + TPM тоже защитят ваши данные. Любая попытка «обойти» оригинальную конфигурацию загрузки приведет к неудаче. (Точнее, потребуется специальный ключ).

Можно ли пользоваться полнодисковым шифрованием без TPM? Да, конечно. Криптомодуль делает этот процесс в чем-то удобнее для пользователя. Если он у вас есть – значит, у вас, как минимум, есть выбор, и вы можете попробовать что-то новое для безопасности своего компьютера.

Как выглядит TPM

«Классический» дискретный TPM – микроплата, вставленная в разъем на материнской плате. Разъем (на сленге компьютерщиков – «колодка»), как правило, имеет маркировку «TPM». Если вы дружите с отверткой, можете заглянуть внутрь своего десктопа и поискать TPM-разъем самостоятельно. Как правило, он находится на краю материнской платы рядом с разъемами для подключения внешних («корпусных») USB-портов и аудиоразъемов. На этой странице вы можете видеть, как выглядит сам криптомодуль и гнездо для TPM на материнской плате ASUS ROG MAXIMUS X APEX. Другой вариант – когда TPM-модуль распаян прямо на материнской плате.

Функции криптомодуля могут быть реализованы программно, в прошивке. Например, у AMD это называется fTPM (firmware-based TPM). Если на компьютере есть и fTPM, и разъем для дискретного криптомодуля, выбор между ними пользователю предстоит сделать в BIOS.

Как узнать, есть ли у меня TPM

«Раскрутить и посмотреть» – не всегда хороший совет. Если у вас, допустим, ультрабук, то для доступа к внутренностям может понадобиться выкрутить 5-10 крошечных винтиков, а потом отыскивать нужную микросхему в плотной компоновке мелких деталей. Вряд ли вы захотите удовлетворять свое любопытство таким способом.

Способ 1

Загляните в диспетчер устройств Windows. Если в разделе устройств безопасности вы видите строчку типа «Trusted Platform Module 2.0», значит, у вас есть криптомодуль.

Способ 2

Запустите в командной строке (клавиша Windows + R) утилиту tpm.msc. (Наберите и нажмите Enter). Утилита покажет наличие (или отсутствие) TPM.

Способ 3

Все еще не уверены? Попробуйте открыть командную строку с правами администратора (клавиша Windows + Х, соответствующий пункт меню) и выполните команду:

wmic /namespace:\\root\cimv2\security\microsofttpm path win32_tpm get * /format:textvaluelist.xsl

Если первые строки возвращают значение «TRUE», вы счастливый обладатель TPM. В противном случае вы увидите надпись «Отсутствуют экземпляры».

Впрочем, модуль может быть принудительно отключен в UEFI/BIOS. Чтобы выяснить, так ли это, перезагрузите компьютер, войдите в UEFI/BIOS и отыщите в настройках что-нибудь вроде «TPM configuration» или «Security Chip» (название пункта меню зависит от вашего компьютера).

Возможна ситуация, когда у вас нет доступа к компьютеру (например, вы только собираетесь его приобрести). Тогда лучше заранее поискать спецификации компьютера и/или материнской платы. Примеры:

Хотите узнать о TPM больше?

Боремся с дистанционным контролем: как отключить Intel ME

Технология Intel ME (или AMT, Active Management Technology) является одним из самых загадочных и мощных элементов современных x86-платформ. Инструмент изначально создавался в качестве решения для удаленного администрирования. Однако он обладает столь мощной функциональностью и настолько неподконтролен пользователям Intel-based устройств, что многие из них хотели бы отключить эту технологию, что сделать не так-то просто.

На прошедшем 17 и 18 мая в Москве форуме Positive Hack Days VI исследователи Positive Technologies Максим Горячий и Марк Ермолов представили несколько техник отключения Intel ME, сопроводив доклад видеодемонстрацией процесса.

Что это, и зачем нужно отключать

Подсистема Intel Management Engine (ME) представляет собой дополнительный «скрытый» процессор, который присутствует во всех устройствах на базе чипсетов Intel (не только в PC и ноутбуках, но и в серверах). Среда исполнения ME никогда не «спит» и работает даже при выключенном компьютере (при наличии дежурного напряжения), а также имеет доступ к оперативной памяти, сетевому интерфейсу, USB контроллеру и встроенному графическому адаптеру.

Несмотря на столь обширные возможности, существуют вопросы к уровню защищенности ME — ранее исследователи уже находили серьезные уязвимости и векторы атак. Кроме того, подсистема содержит потенциально опасные функции — удаленное управление, NFC, скрытый сервисный раздел (hidden service partition). Интерфейсы подсистемы ME недокументированы, а реализация закрыта.

Все эти причины приводят к тому, что многие рассматривают технологию ME в качестве «аппаратной закладки». Ситуацию усугубляет тот факт, что с одной стороны у пользователя устройства нет возможностей по отключению этой функциональности, а с другой производитель оборудования может допустить ошибки в конфигурации МЕ.

Хорошая новость заключается в том, что способы отключения ME все же существуют.

Техники отключения Intel ME

Исследователи компании Positive Technologies Максим Горячий и Марк Ермолов в ходе состоявшегося в Москве форума Positive Hack Days VI представили доклад, посвященный отключению Intel ME. Специалисты описали несколько техник отключения данной подсистемы:

Большинство методов отключения используют встроенные механизмы ME, разработанные для вендоров устройств на платформе Intel. Все они подробно описаны в презентации, которая опубликована на GitHub. По ссылке представлено демонстрационное видео отключения ME (оно же ниже):

И тем не менее, возникает резонный вопрос: «Действительно ли ME перестает работать в полном объеме при использовании ее встроенных механизмов отключения?» В качестве доказательства факта отключения МЕ исследователи приводят следующий аргумент: ME работает в двух режимах использования памяти: только SRAM (встроенный в ME) и SRAM + UMA. UMA — это часть памяти хоста, которая используется как подкачиваемая память (swap). После инициализации DRAM-контроллера хостом ME всегда переключается в режим SRAM + UMA.

Таким образом, если ME действительно выключена, то при отключении на аппаратном уровне доступа МЕ к UMA-памяти в произвольный момент (посредствам канала VСm), в МЕ не будет происходить аппаратных сбоев, связанных с отсутствием данных и кода, которые были вытеснены в UMA память (такие аппаратные сбои приводят к аварийному отключению питания с основных аппаратных компонентов платформы). С другой стороны применение этих методов позволяет осуществить DoS-атаки на технологию AMT в случае ее применения для удаленного управления.

Как включить доверенный платформенный модуль (TPM) на компьютере, на котором он есть

Если у вас относительно современный компьютер, скорее всего на нём есть чип TPM. В таком случае есть как минимум два способа активировать его.

У вас на компьютере может быть доверенный платформенный модуль (TPM), но из этого не следует, что он включен по умолчанию. Если он выключен, может потребоваться активировать его вручную. С этим модулем может работать функция шифрования BitLocker в системе Windows 10 и он необходим для обновления до Windows 11.

Доверенный платформенный модуль представляет собой защищённый от взлома чип для генерирования, хранения и защиты ключей шифрования. Обычно он установлен на материнской плате, но бывают и отдельные модули, которые подключаются к материнской плате.

Обладатели домашних персональных компьютеров не обращают внимания на наличие TPM, поскольку он был создан в первую очередь для организаций. Однако, теперь Microsoft включила этот модуль в список системных требований Windows 11.

Если вы собираетесь устанавливать Windows 11 на свой компьютер и приложение PC Health Check говорит, что компьютер несовместим с новой системой, хотя вы уверены в обратном, или если вы хотите воспользоваться всеми преимуществами функции безопасности Windows 10, модуль защиты можно включить в настройках Unified Extensible Firmware Interface (UEFI).

В этой статье рассказывается о включении TPM на компьютерах.

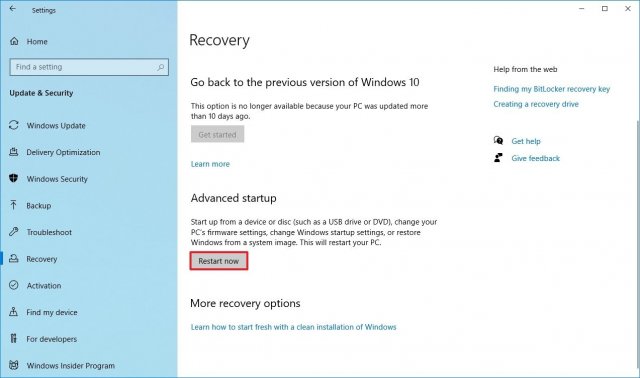

Включение TPM в настройках Windows 10

Как включить TPM во время загрузки компьютера

Если у вас нет доступа к рабочему столу Windows 10 или это новый компьютер, открыть настройки UEFI для активации доверенного платформенного модуля можно в процессе загрузки.

Если вы не видите информацию на экране или компьютер загружается слишком быстро, снова перезагрузите его и в начале загрузки быстро нажимайте на нужную кнопку несколько раз до открытия экрана настроек.

Intel r tpm provisioning service

Во многих компьютерах и ноутбуках сегодня можно встретить дополнительный чип, который называется TPM. В операционной системе он определяется в разделе «Устройства безопасности». Что это за зверь такой и для чего он, собственно, нужен мы и поговорим сегодня.

Расшифрование (decryption) иногда некорректно называют дешифрование (deciphering). Разница между ними в том, что при расшифровании вам известен алгоритм и секретный ключ, которым зашифрованы данные, а при дешифровании – нет.

Рассмотрим эти шаги более подробно.

1 Включение модуля TPM в BIOS компьютера

Для включения модуля зайдите в BIOS и перейдите в раздел, связанный с безопасностью. Хотя BIOS может существенно отличаться на разных компьютерах, как правило, раздел с настройками безопасности называется «Security». В этом разделе должна быть опция, которая называется «Security Chip».

Модуль может находиться в трёх состояниях:

В первом случае он не будет виден в операционной системе, во втором – он будет виден, но система не будет его использовать, а в третьем – чип виден и будет использоваться системой. Установите состояние «активен».

Тут же в настройках можно очистить старые ключи, сгенерированные чипом.

Очистка TPM может пригодиться, если вы, например, захотите продать свой компьютер. Учтите, что стерев ключи, вы не сможете восстановить данные, закодированные этими ключами (если, конечно, вы шифруете свой жёсткий диск).

Теперь сохраните изменения («Save and Exit» или клавиша F10) и перезагрузите компьютер.

После загрузки компьютера откройте диспетчер устройств и убедитесь, что доверенный модуль появился в списке устройств. Он должен находиться в разделе «Устройства безопасности».

2 Инициализация модуля TPM в Windows

В правой части оснастки находится меню действий. Нажмите «Инициализировать TPM…». Если эта возможность не активна, значит, ваш чип уже инициализирован. Если он инициализирован не вами, и вы не знаете пароль владельца, то желательно выполнить сброс и очистку памяти модуля, как описано в предыдущем пункте.

По завершении программа сообщит об успешной инициализации модуля. После завершения инициализации все дальнейшие действия с модулем – отключение, очистка, восстановление данных при сбоях, сброс блокировки – будут возможны только с помощью пароля, который вы только что получили.

Теперь действие инициализации стало неактивным, зато появилась возможность отключить TPM, сменить пароль владельца и сбросить блокировку модуля, если это произошло (модуль блокирует сам себя для предотвращения мошенничества или атаки).

В вычислительной технике Trusted Platform Module (TPM) — название спецификации, описывающей криптопроцессор, в котором хранятся криптографические ключи для защиты информации, а также обобщённое наименование реализаций указанной спецификации, например, в виде «чипа TPM» или «устройства безопасности TPM» (Dell). Раньше назывался «чипом Фрица» (бывший сенатор Эрнест «Фриц» Холлингс известен своей горячей поддержкой системы защиты авторских прав на цифровую информацию, DRM). Спецификация TPM разработана некоммерческой организацией «Trusted Computing Group» (англ.). Текущая версия спецификации TPM — 1.2 ревизия 116, издание 3 марта 2011. [TCG 1]

Содержание

История разработки [ править | править код ]

В январе 1999 года была создана рабочая группа производственных компаний «Альянс доверяемых компьютерных платформ» (англ. Trusted Computing Platform Alliance, TCPA) с целью развития механизмов безопасности и доверия в компьютерных платформах. Первоначально в TCPA входили ведущие разработчики аппаратного и программного обеспечения — HP, Compaq (в настоящее время подразделение HP), IBM, Intel, Microsoft. [1]

В октябре 1999 года была анонсирована проектная спецификация и открыта возможность другим компаниям присоединиться к альянсу. В августе 2000 года была выпущена для обсуждения предварительная публичная версия спецификации. Спецификация TCPA версии 1.0 была опубликована в феврале 2001 года, в ней были определены основные требования к TPM с точки зрения производителя электронных устройств. [2]

Затем была создана рабочая группа по созданию TPM, которая пересмотрела общую спецификацию с точки зрения практического применения доверяемого модуля (TPM). В августе 2001 года была выпущена спецификация версии 1.1 и создана рабочая группа по проектированию платформы ПК, на которую устанавливается доверяемый модуль. [2]

В апреле 2003 года была организована некоммерческая организация «Trusted Computer Group» (TCG), которая стала преемником TCPA и продолжила работать над развитием уже выпущенных спецификаций. В дополнение к уже созданным рабочим группам по проектированию TPM и платформы ПК были созданы группы по разработке спецификаций для мобильных устройств, ПК-клиентов, серверов, запоминающих устройств, инфраструктуры доверяемых вычислений, программного обеспечения (англ. Trusted Software Stack, TSS) и доверяемого сетевого соединения. В ноябре 2003 года была опубликована спецификация TPM версии 1.2, последняя версия с существенными изменениями, в которой по существу описана функциональность TPM. [2]

Краткий обзор [ править | править код ]

Trusted Platform Module (TPM), содержащий в себе криптопроцессор, обеспечивает средства безопасного создания ключей шифрования, способных ограничить использование ключей (как для подписи, так и для шифрования/дешифрования) с той же степенью неповторяемости, что и генератор случайных чисел. Также этот модуль имеет следующие возможности: удалённую аттестацию, привязку и надёжное защищённое хранение. Удалённая аттестация создаёт связь аппаратных средств, загрузки системы и конфигурации хоста (ОС компьютера), разрешая третьему лицу (вроде цифрового магазина музыки) проверять, чтобы программное обеспечение или музыка, загруженная из магазина, не были изменены или скопированы пользователем (см. DRM). Криптопроцессор шифрует данные таким способом, что они могут быть расшифрованы только на компьютере, где были зашифрованы, под управлением того же самого программного обеспечения. Привязка шифрует данные, используя ключ подтверждения TPM — уникальный ключ RSA, записанный в чип в процессе его производства, или другой ключ, которому доверяют. [3]

Модуль TPM может использоваться, чтобы подтвердить подлинность аппаратных средств. Так как каждый чип TPM уникален для специфического устройства, это делает возможным однозначное установление подлинности платформы. Например, чтобы проверить, что система, к которой осуществляется доступ — ожидаемая система.

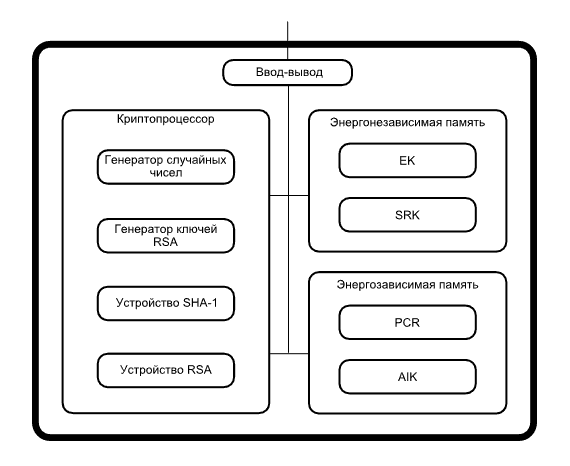

Архитектура TPM [ править | править код ]

В спецификации TCG описан минимальный набор алгоритмов и протоколов, которым должен удовлетворять чип TPM. Кроме того, производителем могут быть реализованы дополнительные алгоритмы и протоколы (которые, разумеется, должны быть описаны производителем в соответствующей документации). [TCG 2]

В архитектуре чипа реализованы следующие защитные механизмы:

В чипе реализованы алгоритмы асимметричной криптографии, обеспечивающие высокий уровень защиты. Некоторые элементы логического дизайна чипа являются нестандартными с точки зрения типовых методов проектирования интегральных схем (ИС). Применяются и специальные приёмы проектирования ИС: «запутывание» топологии слоёв ИС, усложняющее анализ функций элементов микросхемы. Ряд технологических особенностей чипов безопасности специально не разглашается компаниями-производителями, чтобы уменьшить вероятность взлома даже в том случае, когда для этого применяются современные методы анализа функционирования микросхем и дорогостоящее оборудование. [4]

Ввод/Вывод (англ. I/O) [ править | править код ]

Этот компонент управляет потоком информации по шине и управляет сообщениями между соответствующим компонентами TPM. I/O компонент вводит в действие политику доступа, связанную с функциями TPM. Правила доступа определяются флагами доступа, хранящимися в блоке Opt-In энергонезависимой памяти. [5]

Криптографический процессор [ править | править код ]

Осуществляет криптографические операции внутри TPM. Эти операции включают в себя:

Энергонезависимая память (англ. Non-Volatile Storage) [ править | править код ]

Используется для хранения ключа подтверждения, корневого ключа (англ. Storage Root Key, SRK), авторизационных данных, различных флагов доступа и блока Opt-In. Объём этого типа памяти ограничен (1280 байт). [6]

Ключ подтверждения (англ. Endorsement Key, EK) [ править | править код ]

EK — ключ RSA размером 2048 бит, идентифицирующий чип, а также всё устройство, фундаментальный компонент TPM. Открытая часть называется PUBEK, закрытая — PRIVEK. В соответствии с политикой безопасности PRIVEK не должен быть доступен вне чипа, он никогда не используется для генерирования подписей. PUBEK хранится в сертификате, используется только для установления владельца TPM и в процессе генерации AIK. EK генерируется до того, как конечный пользователь получит платформу. Стандарт позволяет изменить этот ключ, из-за чего использование TPM может быть ограниченным. [5]

Ключи подтверждения подлинности (англ. Attestation Identity Keys, AIK) [ править | править код ]

AIK — ключ RSA длиной 2048 бит, используемый только для подписей, для шифрования не используется. TPM может сгенерировать неограниченное количество AIK, эти ключи должны быть постоянными, но рекомендуется хранить AIK в виде блобов в постоянной внешней памяти, а не внутри энергонезависимой памяти TPM. В соответствии со спецификацией предполагается, что производители обеспечат достаточно места для многих блобов AIK, которые будут одновременно загружаться в энергозависимую память TPM. Переход AIK от одного TPM к другому запрещён. [6]

Регистры конфигурации платформы (Platform Configuration Registers, PCR) [ править | править код ]

PCR — это уникальные признаки TPM, в которых в зашифрованном виде содержится вся информация о целостности метрик системы, начиная с загрузки BIOS до завершения работы системы. Информация, содержащаяся в PCR, формирует корень доверия для измерений (RTM). Могут храниться как в энергонезависимой, так и в энергозависимой памяти. Эти регистры сбрасываются при старте и при перезагрузке системы. Спецификация предписывает минимальное количество регистров (16), каждый регистр содержит 160 бит информации. Регистры 0-7 зарезервированы для нужд TPM. Регистры 8-15 доступны для использования операционной системой и приложениями. [5] Изменения значений PCR необратимы и их значения нельзя записать напрямую, их можно только расширить новыми значениями, которые зависят от предыдущих. Все изменения значений PCR записываются в лог изменений, который хранится в энергозависимой памяти. [6]

Генератор случайных чисел (англ. Random Number Generator, RNG) [ править | править код ]

Используется для генерации ключей и случайностей в сигнатурах (подписях). [6] TPM должен быть способным обеспечить 32 случайных бита на каждый вызов. RNG чипа состоит из следующих компонентов:

Источник энтропии — процесс (или процессы), обеспечивающие энтропию. Такими источниками могут быть шум, счётчик тактов процессора и другие события. Коллектор энтропии — процесс, который собирает энтропию, удаляет смещение, выравнивает выходные данные. Энтропия должна передаваться только регистру состояния.

Реализация регистра состояния может использовать 2 регистра: энергозависимый и независимый. При старте TPM загружает энергозависимый регистр из энергонезависимого. Любое последующее изменение регистра состояния от источника энтропии или от смешивающей функции влияет на энергозависимый регистр. При выключении TPM записывает текущее значение регистра состояния в энергонезависимый регистр (такое обновление может происходить и в любое другое время). Причиной такой реализации является стремление реализовать энергонезависимый регистр на флэш-памяти, количество записи в которую ограничено. TPM должен обеспечить отсутствие экспорта регистра состояния.

Берёт значение из регистра состояния и выдаёт выходные данные RNG. Каждое использование смешивающей функции должно изменять регистр состояния.

При потере питания происходит сброс RNG. Любые выходные данные RNG для TPM должны быть защищены.

Блок SHA-1 (англ. SHA-1 Engine) [ править | править код ]

Используется для вычисления сигнатур (подписей), создания блоков ключей и других целей общего назначения. Хеш-интерфейсы доступны вне TPM. Это позволяет окружению иметь доступ к хеш-функции.

Генератор ключей RSA (англ. RSA Key Generator) [ править | править код ]

Создаёт пары ключей RSA. TCG не определяет требований ко времени генерации ключей. [6]

Устройство RSA (англ. RSA Engine) [ править | править код ]

Используется для цифровых подписей и шифрования. Нет ограничений на реализацию алгоритма RSA. Минимально рекомендуемая длина ключа — 2048 бит. [5] Производители могут использовать китайскую теорему об остатках или любой другой метод. Значение открытой экспоненты должно быть 2 16 + 1 +1>

Компонент Opt-In [ править | править код ]

Этот компонент отвечает за состояние TPM и статус владения пользователем TPM. За это отвечают три группы переменных: TPM включён/отключён (в отключённом состоянии все операции блокируются), TPM активирован/деактивирован (в деактивированном состоянии возможно выполнение операций, напр. смена владельца), пользователь прошёл/не прошёл аутентификацию как владелец модуля. Данная информация хранится в виде флагов. [5]

Доверенная платформа (англ. The trusted Platform) [ править | править код ]

Идея доверенной платформы или платформы, которой можно доверять (её ожидаемое поведение всегда совпадает с реальным), основана на понятии «корень доверия» (англ. Root of Trust ) — набор компонентов, которым нужно доверять. Полный набор корней доверия имеет минимальную функциональность, необходимую для описания платформы, что влияет на доверенность этой платформе. Есть три корня доверия: корень доверия для измерений (RTM), корень доверия для хранения (RTS) и корень доверия для сообщений (RTR). [3] RTM — вычислительный механизм, который производит надёжные измерения целостности платформы. RTS — вычислительный механизм, способный хранить хеши значений целостности. RTR — механизм, который надёжно сообщает о хранимой в RTS информации. Данные измерений описывают свойства и характеристики измеряемых компонентов. Хеши этих измерений — «снимок» состояния компьютера. Их хранение осуществляется функциональностью RTS и RTR. Сравнивая хеш измеренных значений с хешем доверенного состояния платформы, можно судить о целостности системы. [7]

Возможные применения [ править | править код ]

Аутентификация [ править | править код ]

TPM представляет собой токен аутентификации следующего поколения. Криптопроцессор поддерживает аутентификацию и пользователя, и компьютера, обеспечивая доступ к сети только авторизованным пользователям и компьютерам. [TCG 3] Это может использоваться, например, при защите электронной почты, основанной на шифровании или для подписания цифровых сертификатов, привязанных к TPM. Отказ от паролей и использование TPM позволяют создать более сильные модели аутентификации для проводного, беспроводного и VPN доступа. [8]

Защита данных от кражи [ править | править код ]

Это является основным назначением «защищённого контейнера». Самошифрующиеся устройства, реализованные на основе спецификаций Trusted Computing Group, делают доступными встроенное шифрование и контроль доступа к данным. Такие устройства обеспечивают полное шифрование диска, защищая данные при потере или краже компьютера. [TCG 4]

Аппаратное шифрование позволяет оперировать со всем диапазоном данных без потерь производительности.

Шифрование всегда включено. Кроме того, ключи генерируются внутри устройства и никогда не покидают его.

Не требуются модификации операционной системы, приложений и т. д. Для шифрования не используются ресурсы центрального процессора. [8]

Большие перспективы имеет связка TPM+Bitlocker. Такое решение позволяет прозрачно от ПО шифровать весь диск. [7]

Управление доступом к сети (NAC) [ править | править код ]

TPM может подтверждать подлинность компьютера и даже его работоспособность ещё до получения доступа к сети и, если необходимо, помещать компьютер в карантин. [9]

Защита ПО от изменения [ править | править код ]

Сертификация программного кода обеспечит защиту игр от читерства, а программы, требующие особой осторожности, наподобие банковских и почтовых клиентов, — от намеренной модификации. [8] Сразу же будет пресечено добавление «троянского коня» в устанавливаемом приложении.

Защита от копирования [ править | править код ]

Защита от копирования основана на такой цепочке: программа имеет сертификат, обеспечивающий ей (и только ей) доступ к ключу расшифровки (который также хранится в TPM’е). Это даёт защиту от копирования, которую невозможно обойти программными средствами. [8]

Реализация [ править | править код ]

Производители [ править | править код ]

Критика [ править | править код ]

Проблема «доверия» [ править | править код ]

Trusted Platform Module критикуется некоторыми [11] IT-специалистами за название. Доверие (англ. trust ) всегда должно быть обоюдным, в то время как разработчики TPM пользователю не доверяют, что приводит к ущемлению свободы. По мнению отдельных IT-специалистов, [8] [12] для доверенных вычислений больше подходит название «вероломные вычисления» (англ. treacherous computing ), поскольку наличие модуля гарантирует обратное — систематический выход компьютера из подчинения. Фактически, компьютер перестаёт фунционировать в качестве компьютера общего назначения, поскольку любая операция может потребовать явного разрешения владельца компьютера. [12]

Потеря «владения» компьютером [ править | править код ]

Владелец компьютера больше не может делать с ним всё, что угодно, поскольку передаёт часть своих прав производителям программного обеспечения. В частности, TPM может мешать (из-за ошибок в ПО или намеренного решения разработчиков):

Потеря анонимности [ править | править код ]

Потенциальная угроза свободной конкуренции [ править | править код ]

Программа, ставшая лидером отрасли (как AutoCAD, Microsoft Word или Adobe Photoshop), может установить шифрование на свои файлы, делая невозможным доступ к этим файлам посредством программ других производителей, создавая, таким образом, потенциальную угрозу свободной конкуренции на рынке прикладного ПО. [8]

Проблемы неисправности модуля TPM [ править | править код ]

В случае неисправности модуля TPM-контейнеры, защищённые им, становятся недоступными, а данные, находящиеся в них — невосстановимыми. Для полной гарантии восстановления данных в случае порчи модуля TPM необходимо осуществлять сложную процедуру резервного копирования. Для обеспечения секретности система резервного копирования (backup) также должна иметь собственные TPM-модули.

Взломы [ править | править код ]

Тип материала Установка и настройка

Идентификатор статьи 000007452

Последняя редакция 14.11.2019

Основные

Узнайте, поддерживает ли ваш NUC эти технологии