dos и ddos атаки в чем разница

Чем отличается DOS от DDOS?

Атаки типа «отказ в обслуживании» (DoS) являются предшественниками DDoS-атак. Исторически DoS-атаки были основным способом нарушения работы компьютерных систем в сети. DoS-атаки происходят с одной машины и могут быть очень простыми; базовая ping-атака может быть выполнена путем отправки большего количества запросов ICMP (ping) на целевой сервер, после чего он может эффективно обрабатывать и реагировать. Почти каждый, у кого есть сетевая машина, может запустить этот тип атаки с помощью встроенных команд терминала. Более сложные атаки DoS могут включать использование фрагментации пакетов, такой как теперь в значительной степени несуществующий «пинг смерти».

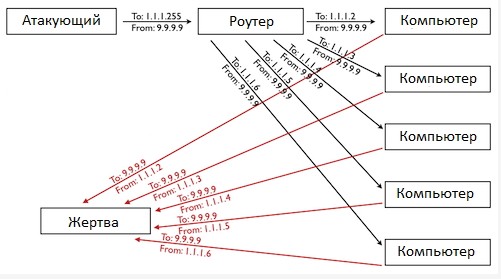

Атаки с участием нескольких компьютеров или других устройств, нацеленные на одну и ту же жертву, считаются DDoS-атаками из-за их распределенного дизайна. Из этих двух, DDoS-атаки являются более распространенными и разрушительными в современном интернете. Из-за относительной простоты покупки или создания группы вредоносных машин, способных отправлять огромное количество интернет-трафика на цель, злоумышленники могут использовать сети устройств, таких как ботнеты, чтобы наводнить цели. Используя большую сеть компьютеров, зараженных вредоносными программами, злоумышленник может использовать трафик атак большого числа компьютерных систем.

С ростом устройств интернет-вещей (IoT) все больше электронного оборудования может быть реквизировано для гнусных целей.

Не все распределенные атаки связаны с ботнетами. Некоторые инструменты атаки используют добровольцев, которые работают вместе, делясь своими доступными компьютерными ресурсами для участия в общей цели. Хакерская группа Anonymous использовала DoS и DDoS инструменты, в сочетании с заинтересованными сторонами, для этой цели.

Как классифицируются DoS/DDoS атаки

Ряд различных инструментов атаки или «стрессоров» доступны бесплатно в интернете. По своей сути, некоторые из этих инструментов имеют законные цели, поскольку исследователи безопасности и сетевые инженеры могут время от времени выполнять стресс-тесты против своих собственных сетей. Некоторые средства атаки специализированы и сосредоточены только на определенной области стека протоколов, в то время как другие будут разработаны, чтобы обеспечить несколько типов атак.

Средства атаки можно разделить на несколько групп:

На видео: Что такое DOS и DDOS?

🐹 Безопасность: Что такое DoS-атака и DDoS-атака. В чем их различия?

Опубликовано 2021-05-27 · Обновлено 2021-05-27

Содержание:

1. Введение.

Успешная атака на сервер методом DoS или DDoS способна вывести из строя web-ресурс на длительный срок — от пары часов до нескольких дней. Это грозит владельцу незапланированными расходами и потерей потенциальной прибыли.

2. Причины DoS- и DDoS-атак.

3. DoS-атака.

DDoS-атака (Denial of Service, «отказ в обслуживании») – нападение с целью вызвать перегрузку и нарушение работы сервиса, путём отправки максимального количества трафика жертве. DoS-атаки проводятся с одного хоста и направлены на отдельные сети или системы.

Особенности DoS.

Атака методом DoS получила широкое распространение благодаря соотношению таких качеств, как простота реализации и причинение внушительного ущерба ресурсам жертвы. DoS-атака не представляет прямую угрозу для сервера, но влечёт повышение сервисных затрат, а также потерю потенциальной прибыли из-за простоев во время нападения.

4. DDoS-атака.

DDoS-атака (Distributed Denial of Service, распределённая атака типа «отказ в обслуживании») – та же DoS-атака, но реализованная с нескольких машин на один целевой хост. Этот метод атаки занимает важное место в арсенале профессиональных хакеров. Мощность нападения напрямую зависит от количества атакующих устройств и объёма отправляемого трафика.

Во время DDoS-атаки возникают большие сложности с обнаружением её источника, так как хакер использует целую сеть связанных между собой машин или ботов. В 9 из 10 случаев атаки ведутся с заражённых вирусами компьютеров обычных пользователей, которые даже не подозревают, что стали невольными соучастниками правонарушения.

Вместе эти устройства образуют единую сеть, называемую ботнетом, который управляется злоумышленником — ботмастером, с главного контрольного сервера. Подобная структура позволяет хакеру координировать атаки одновременно с нескольких системам, численность которых колеблется от десятков до сотен тысяч устройств.

Особенности DDoS:

5. Категории DoS и DDoS-атак.

В зависимости от целей воздействия, распространённые кибератаки можно разделить на несколько больших групп.

5.1. Атаки на переполнение канала.

Нападения реализуются путём отправки серверу многочисленных эхо-запросов, которые потребляют ресурсы интернет-канала. Задача подобных атак — провести через сеть жертвы как можно больше ложного трафика, тем самым исчерпав всю ёмкость полосы пропускания. Успешность их проведения напрямую зависит от отправленного объёма данных в Гбит/сек.

5.2. DNS-флуд.

Злоумышленник атакует DNS-сервер, который напрямую взаимодействует с жертвой. В результате web-ресурс, на который было рассчитано нападение, продолжает функционировать внутри своей сети, но оказывается отрезанным от интернета. Атака часто используется, поскольку для перегрузки полосы пропускания среднестатистического DNS-сервера достаточно 10 тысяч запросов в секунду. Один персональный компьютер способен сгенерировать около 1 тысячи таких запросов. Поэтому хакеру потребуется всего 10 компьютеров для перегрузки и отключения одного DNS-сервера.

5.3. Ping-флуд.

Сопровождается пересылкой многочисленных, но небольших по размеру ICMP-сообщений (эхо-запросов). Злоумышленник быстро отправляет пакеты, не дожидаясь обязательного ответа. В конце концов на целевом сервере возникает перегрузка по количеству запросов, инициирующая потери настоящих пакетов по всем протоколам.

5.4. UDP-флуд.

Жертве отправляются большие пакеты через бессеансовый протокол пользовательских дейтаграмм (UDP). Когда сервер фиксирует отсутствие приложения, отвечающего за порт, в ответ злоумышленнику отправляется пакет ICMP с сообщением «адресат недоступен». У протокола UDP отсутствуют средства защиты от перегрузок, поэтому этот тип атаки способен захватить весь полезный интернет-трафик сервера.

5.5. Атаки, использующие уязвимость стека протоколов.

Нападения на межсетевые экраны, файрволл и другие сервисы, с целью ограничить количество допустимых соединений у жертвы по TCP-протоколу.

5.6. SYN-флуд.

Злоумышленник создаёт с сервером несколько деактивированных подключений по протоколу TCP. Со стороны хакера отправляются SYN-запросы для соединения с целевой сетью, а жертва, в свою очередь, отправляет ответный пакет SYN-ACK. Для окончания квитирования со стороны отправителя ожидается пакет ACK.

Однако злоумышленник оставляет сессию полуоткрытой — не отправляет запрос или пересылает его на несуществующий адрес. Это происходит до тех пор, пока на сервере не сработает ограничение на максимальное число одновременных открытых подключений. В конечном результате система перестаёт принимать запросы на соединение от настоящих пользователей.

5.7. Slow HTTP POST.

Атака Slow HTTP POST («медленные запросы HTTP») направлена на перегрузку web-серверов с использованием уязвимости в HTTP протоколе. Во время начала нападения злоумышленник отправляет HTTP запрос с заголовком «Content-Length», который даёт информацию целевому web-серверу о размере последующего пакета. Затем хакер отправляет само сообщение методом POST (отправка), но делает это с очень низкой скоростью, максимально растягивая продолжительность сессии. Таким образом, злоумышленник занимает ресурсы жертвы на длительное время, создавая проблемы при обработке запросов от настоящих пользователей.

5.8. «Пинг смерти» (Ping of Death / POD).

Хакер посылает фрагменты модифицированных пакетов на один компьютер с помощью эхо-запроса (ping), который используется для проверки ответа от сетевого оборудования. При попытке собрать единый пакет из полученных фрагментов, происходит переполнение памяти, а следовательно, многочисленные сбои в системе.

5.9. Атака приложений.

Нападения сопровождаются чрезмерным потреблением ресурсов у жертвы из-за стрессовой нагрузки служб и приложений на внешнем уровне. Во время атаки задача злоумышленника — запустить максимальное число процессов и транзакций на целевом сервере. Для перегрузки системы подобными атаками не нужно большого числа машин, что усложняет обнаружение и устранение нападений.

5.10. Slowloris (Slow HTTP GET).

Атака производится с помощью специальных программ, разработанных для нападения на интернет-сервисы, путём создания многочисленных «медленных сессий». Со стороны хакера, в рамках одного запроса, отправляется цепочка неполных HTTP-сессий, содержащих только заголовок без продолжения.

Для обработки HTTP-заголовков сервер открывает и поддерживает массу подключений, блокирующих его основную работу. Метод Slowloris отличается от других типов атак тем, что для его реализации не требуется широкая полоса пропускания трафика.

5.11. Переполнение буфера (Buffer Overflow).

Самый распространённый метод DoS-атак. Он позволяет злоумышленнику получить доступ к системе или вызвать ошибку в программном обеспечении с помощью эксплойта, путём переполнения буфера программы. Эта уязвимость характерна для приложений, работающих без проверки длины входных данных.

5.12. HTTP-флуд.

Основная задача атаки: запустить максимальное количество процессов, направленных на обработку запроса. Для нападения злоумышленник отправляет HTTP-серверу многочисленные поддельные запросы GET (получение данных) или POST (отправка данных) через ботнет. В результате исчерпывается лимит размера log-файла и система перестаёт отвечать на реальные запросы пользователей. Хакеры часто применяют HTTP-флуд, поскольку для его реализации требуется меньшая пропускная способность, чем для других видов атак.

6. Как защитить ресурс от атак.

Повысить безопасность онлайн-сервиса можно несколькими способами, которые пригодятся «до» и «после» нападения. Перед внедрением технологических решений важно понимать, что можно только минимизировать ущерб, но не полностью обезопасить себя от DoS- или DDoS-атак, так как они зачастую индивидуальны и непредсказуемы.

6.1. Превентивный мониторинг сетевой активности.

Прежде чем запускать полноценную атаку, злоумышленники проверяют сеть жертвы, отправляя несколько пакетов. На данном этапе возможно вовремя обнаружить подозрительный трафик и предпринять действия по защите сервера.

Для автоматической сортировки поступающих запросов рекомендуется использовать сервис с функционалом CDN (Content Delivery Network), например, Cloudflare. Данная сеть работает по принципу «обратного прокси». Копии страниц сайта переносятся на дублирующие серверы по всему миру, которые в критической ситуации отрабатывают весь ложный трафик.

6.2. Настройка фильтрации на уровне хостинга.

Базовая защита от DoS- и DDoS-атаки – дополнительная услуга, входящая в тариф большинства современных хостинг-провайдеров. Сервис позволяет обеспечить безопасность многих web-ресурсов малого и среднего масштаба (блогов, интернет-магазинов или форумов).

Защита реализована за счёт установки фильтров, которые анализируют проходящие данные через интернет-канал и блокируют подозрительный трафик. Для большей безопасности пользователю предоставляется более широкая полоса пропускания. Максимальную мощность DoS- и DDoS-атак, на которую рассчитаны фильтры со стороны хостера, рекомендуется уточнять у конкретного провайдера.

6.3. Тестовое нападение на сервер.

Хотя полностью обезопасить сеть от DoS/DDoS-атак нельзя, можно подготовиться к нападениям методом пентестинга — моделирования атаки на сервер. Тестовые нападения дают ценный и безопасный опыт, который позволяет закрыть потенциальные проблемы в защите сети и составить эффективные стратегии устранения атак в реальном времени.

6.4. Программы для пентестинга.

6.5. План действий.

Наличие чёткого плана на случай нападения поможет сохранить работоспособность сервиса даже в самых критических условиях. Рекомендуется назначить роль для каждого члена команды, чтобы координированно способствовать работе организации. Также желательно включить в план дополнительные меры по поддержке клиентов, чтобы те не оставались без внимания, пока решаются технические проблемы.

7. Отличия DoS от DDoS.

Главные отличия DoS от DDoS проявляются в способе технической реализации. DoS-атаки исходят исключительно из одного источника, тогда как DDoS-атаки проводятся с двух и более хостов. Обнаружить многопоточное нападение методом DDoS значительно сложнее, поскольку запросы выглядят «живыми» и вызывают меньше подозрений у системного администратора. При этом DDoS-атаки дают возможность хакеру отправлять большие объёмы трафика в целевую сеть. В случае нападения методом DDoS, хакер использует ботнет — сеть из устройств, находящихся под контролем злоумышленника. DoS-атаки обычно запускаются с помощью скрипта или специального web-приложения.

Что такое DoS атака?

Первый зарегистрированный случай DoS-атаки был в феврале 2000 года, когда 15-летний канадский хакер нацелился на подобную атаку веб-серверов Amazon и eBay. С тех пор все больше и больше людей начали использовать DoS-атаки во многих отраслях.

Типы DoS атак

Некоторые типы атак Denial of Service направлены на то, чтобы нарушить доступ конкретного человека к сети или ресурсу, в то время как другие намерены сделать этот ресурс полностью недоступным. Эти атаки могут длиться от минут до нескольких часов, а в некоторых редких случаях, даже в течение нескольких дней. Эти виды сбоев часто вызывают значительные финансовые потери для предприятий, которые становятся мишенью, и не имеют собственной стратегии смягчения последствий.

DoS атаки бывают разных форм и размеров. Поскольку не все устройства и сети уязвимы одинаково, тем, кто пытается причинить вред, часто приходится проявлять творческий подход к способам использования различных лазеек в конфигурации системы.

Некоторые известные типы уязвимостей Отказа в Обслуживании включают:

ICMP флуд

ICMP флуд атака нацелена на неправильно сконфигурированное устройство в целевой сети, заставляя машину распространять фиктивные пакеты на каждый узел (компьютер) в целевой сети, вместо одного узла, тем самым перегружая сеть. Такая атака часто может упоминаться как «пинг смерти» или «смурф атака».

SYN флуд

SYN флуд отправляет запрос на подключение к веб-серверу, но не полностью аутентифицирует соединение. Затем он переходит к всем остальным открытым портам на выбранном веб-сервер, пока не затормозит его.

DoS vs DDoS атака

Другим аналогичным термином, с которым вы, вероятнее всего столкнетесь, является DDoS атака, что означает Distributed Denial-of-Service атака. Разница между DoS и DDoS атаками заключается в том, что во время DDoS-атаки многие вредоносные машины целенаправленны на один ресурс. Атака распределенного отказа в обслуживании (DDoS) гораздо более успешна в разрушении цели, чем атака DoS, исходящая из одного источника. Злоумышленники также предпочитают этот метод, так как намного труднее отследить атаку обратно к ее источнику, поскольку она поступает из нескольких точек.

Могут ли DDoS атаки воздействовать на криптовалюты?

В большинстве случаев DoS атаки целенаправленны на веб-сервера крупных корпораций, банков, интернет-магазинов розничной торговли и даже на крупные государственные и общественные учреждения, тем не менее, важно учитывать, что любое устройство, сервер или сеть, подключенная к интернету, может стать потенциальной мишенью для подобного типа атак.

Поскольку за последние годы криптовалюты привлекли много внимания и криптовалютные биржи стали все более популярными целями для DDoS атак. К примеру, когда криптовалюта Bitcoin Gold была официально запущена, она сразу стала объектом массовой DDoS атаки, которая в конечном итоге нарушила работу их веб-сайта в течение нескольких часов.

Однако, аспект децентрализации блокчейна, создает сильную защиту от DDoS и других видов кибератак. Даже если несколько узлов не могут связаться или просто выйти в оффлайн, блокчейн может продолжить работать и проверять транзакций. Когда разрушенные узлы восстанавливаются и возвращаются к работе, они повторно синхронизируются и подхватывают, предоставляемые узлами, самые последние данные, которые не были затронуты.

Степень защиты каждого блокчейна от этих атак, связана с количеством узлов и хешрейтом сети. Как самой старой и самой большой криптовалютой, Биткойн считается самым безопасным и крепким блокчейном. Это означает, что DDoS и другие кибератаки, гораздо реже приводят к сбою. Согласованный алгоритм Proof of Work гарантирует, что все сетевые данные защищены криптографическими доказательствами. Это означает, что изменить ранее проверенные блоки практически невозможно. Изменение Биткойн блокчейна, требует чтобы вся структура была распущена, от записи-к-записи (record-by-record), что практически невозможно даже для самых мощных компьютеров.

Следовательно, успешная атака, вероятно только сможет изменить транзакции нескольких недавних блоков, за короткий промежуток времени. И даже если злоумышленнику удается контролировать более 50% хеш мощности Биткойна, для выполнения так называемой атаки 51% (или атаки большинства), базовый протокол будет быстро обновлен в ответ на атаку.

Как распознать DoS-атаку. Разница между DDoS-атакой и DOS

Атака типа «отказ в обслуживании» (DoS — Denial-of-service attack) — это тип кибератаки, при которой злоумышленник пытается сделать компьютер или другое устройство недоступным для предполагаемых пользователей, прервав нормальное функционирование устройства.

DoS-атаки обычно работают путем переполнения целевой машины запросами до тех пор, пока обычный трафик не будет обработан, что приведет к отказу в обслуживании добавочным пользователям. DoS-атака характеризуется использованием одного компьютера для запуска атаки.

Распределенная атака отказа в обслуживании (DDoS) — это тип DoS-атаки, которая исходит из многих распределенных источников, таких как ботнет.

Боевой единицей ботнета может стать любой ПК подключенный к глобальной сети и заражённый определённым типом malware (вируса).

Как работает DoS-атака

Основной фокус DoS-атаки заключается в перенасыщении емкости целевой машины, что приводит к отказу в обслуживании дополнительных запросов. Множественные типы атак DoS-атак можно сгруппировать по их сходству.

Как выглядит DDoS-атака

На видео показана DDoS-атака на сайт videolan.org (2013 год). Интенсивность запросов — от 400 до 1600 запросов в секунду. Это достаточно большая нагрузка на сервер.

Принцип: компьютеры-зомби заходили на одну из страниц сайта и скачивали дистрибутив VLC-плеера весом в 22 мегабайта.

С помощью logstalgia — инструмента, который превращает логи сервера в наглядную анимацию — администраторы сайта сделали и опубликовали на Youtube визуализацию, благодаря которой можно увидеть, как выглядит DDoS-атака:

DoS-атаки обычно делятся на 2 категории: атаки переполнения буфера и Flood-атаки

Атаки переполнения буфера

Тип атаки, при которой переполнение буфера памяти может привести к тому, что машина будет использовать все доступное пространство на жестком диске, память или время ЦП.

Эта форма эксплойта часто приводит к вялому поведению, сбоям системы сервера, что приводит к отказу в обслуживании.

Flood-атака

Насыщая целевой сервер огромным количеством пакетов, злоумышленник может перенасыщать емкость сервера, что приводит к отказу в обслуживании. Чтобы большинство атак DoS flood были успешными, злоумышленник должен иметь более доступную пропускную способность, чем цель.

Историческое значение DoS-атаки

DOS-атаки обычно использовали уязвимости безопасности, присутствующие в сети, программном обеспечении и аппаратной части.

Эти атаки стали менее распространенными, поскольку DDoS-атаки имеют большую разрушительную способность и относительно легко создаются с помощью доступных инструментов. На самом деле, большинство DoS-атак также можно превратить в DDoS-атаки.

Несколько общих DoS-атак включают:

Как определить происходит ли на компьютер DoS-атака

Хотя может быть трудно различить нападение от других ошибок подключения к сети или тяжелую нагрузку, есть некоторые признаки, указывающие на атаку.

Показатели DoS-атаки включают:

В чем разница между DDoS-атакой и DOS

Отличительная разница между DDoS и DoS — количество соединений, используемых в атаке. Некоторые атаки DoS, такие как «слабые и медленные» атаки (Slowloris), получают свою силу в простоте и минимальных требованиях, необходимых для их эффективности.

DoS использует одно соединение, в то время как DDoS-атака использует множество источников атакующего трафика, часто в виде ботнета.

В общем говоря, многие атаки принципиально похожи и могут использовать еще один источник вредоносного трафика.

DoS vs DDoS-атака: отличия и профилактика

Для хорошей работы любого сайта важно обеспечить надёжное подключение и защитить его от атак и взломов. Ведь хакерские атаки, независимо от их разновидности, приводят к одному — неработоспособности сайта или подмене копией от злоумышленников. Минимизировать ущерб от «искусственных сбоев» получится только тогда, когда администратор сервера поймёт, с какой проблемой он столкнулся.

Сегодня рассказываем подробнее о DoS- и DDoS-атаках.

Что такое DoS-атака?

DoS-атака (Denial of Service) — буквально «отказ в обслуживании». Это тип атаки, в котором мошенники нападают с целью вызвать перегрузку подсистемы сервиса. В этом случае компьютер (или компьютеры) используется для заполнения сервера пакетами TCP и UDP.

Особенности DoS-атак

Простота координации DoS-атак означает, что они стали одна из самых распространённых угроз кибербезопасности с которыми сталкиваются современные организации. DoS-атаки просты, но были очень эффективны в 90 годы. Сейчас же они преобразовались в DDoS-атаки и могут нанести сокрушительный ущерб компаниям или частным лицам, на которых они направлены. Одной атакой организация может быть выведена из строя на несколько дней или даже недель.

Немного истории

Первая успешная DoS атака состоялась в 1974 году, когда 13-летний школьник Дэвид Деннис вызвал перебои в функционировании терминалов Лаборатории компьютерных вычислений Университета Иллинойса. Он обнаружил особенность, при которой команда EXT приводила к зависанию терминал, если он не имел периферийных устройств. Он написал небольшую программу, посылавшую команду EXT на все доступные машины, и одновременно подвесил 31 терминал.

Что такое DDoS-атака?

DDoS-атака (Distributed Denial of Service) — по сути, это та же DoS-атака, но реализованная с нескольких машин на один целевой хост. Сложность защиты от этого вида нападения зависит от количества машин, с которых осуществляется отправка трафика, поэтому этот тип атаки занимает важное место в арсенале хакеров.

Во время DDoS-атаки возникают большие сложности с обнаружением её источника, так как хакер использует целую сеть связанных между собой машин или ботов. Традиционно атаки ведутся с заражённых вирусами компьютеров обычных пользователей, которые даже не подозревают, что стали невольными соучастниками правонарушения. Но не так давно появился новый способ — проводить атаки с помощью IoT устройств (умные чайники, кофеварки, пылесосы и другая техника). Дело в том, что раз у умных гаджетов есть доступ в интернет, а значит есть и возможность участвовать в DDoS-атаке.

Эти компьютеры и техника образуют ботнет — единую сеть, которой управляет злоумышленник — он же ботмастером, с главного контрольного сервера (C&C). Подобная структура позволяет хакеру координировать атаки одновременно с нескольких системам, численность которых колеблется от десятков до миллионов устройств.

Один из ярких примеров — ботнет Mirai. Именно с его помощью еще в 2016 году была организована масштабная DDoS-атака на серверы Dyn. Аналитики отмечают, что у нового червя теперь куда более широкий арсенал эксплойтов — сейчас он атакует и заражает не только ПК, но и умную технику. Уже в 2019 году Mirai захватил почти 500 000 устройств и повредил сервисы, например, Xbox Live и Spotify и веб-сайты, такие как BBC и Github.

Особенности DDoS

А когда была первая DDos-атака?

22 июля 1999 года сервер Университета Миннесоты перестал отвечать. Админы проанализировали сетевой трафик и поняли, что университетский сервер находится под атакой, с какой ещё никому не доводилось сталкиваться. Так началась эра DDoS.

Делаем вывод, что главные отличая DoS от DDoS.

. проявляются в способе технической реализации. DoS-атаки исходят исключительно из одного источника, тогда как DDoS-атаки проводятся с двух и более хостов. Обнаружить многопоточное нападение методом DDoS значительно сложнее, потому что запросы выглядят «живыми» и вызывают меньше подозрений у админа. При этом DDoS-атаки дают возможность хакеру отправлять большие объёмы трафика в целевую сеть.

Можно сказать, что все DDoS = DoS, но не все DoS = DDoS ;).

Почему DoS и DDoS атаки происходят?

Атакам подвергаются корпоративные сервера предприятий и веб-сайты, значительно реже — личные компьютеры физических лиц. Цель подобных акций, как правило, одна — нанести атакуемому экономический вред и остаться при этом в тени. В отдельных случаях DoS и DDoS атаки являются одним из этапов взлома сервера и направлены на кражу или уничтожение информации. По сути, жертвой злоумышленников может стать предприятие или сайт, принадлежащие кому угодно.

Существует огромное количество причин, из-за которых злоумышленники приводят бизнес в автономный режим. Например:

Примеры крупнейших атак

Впервые серьезное нападение произошло в 2000 году. Жертвами стали серверы и сайты eBay, Amazon, CNN и Yahoo. Виновником стала самописная программа, созданная 16-летним хакером-энтузиастом. Вредоносный алгоритм под названием Sinkhole зафлудил машины жертв и обрушил их.

Ещё один пример — DDoS-атака на Dyn (провайдера доменов), которая произошла произошла в октябре 2016 года. Мы уже упоминали эту атаку, когда рассказывали про ботнет Mirai. Её мощность составила один терабит в секунду, а, по некоторым сведениям, могла достигнуть и 1,5 терабит в секунду — очередной «рекорд» для данной индустрии. Из-за настолько серьёзного напора сервисы Dyn были отключены — вместе с этим упал целый ряд известных сайтов, среди которых GitHub, HBO, Twitter, Reddit, PayPal, Netflix и Airbnb.

Как понять, что на мой сайт напали?

Если злоумышленнику удалось достичь цели и «положить» сервер, не заметить атаку — невозможно. Но, есть некоторые «звоночки», благодаря которым сисадмин сможет понять, что сайт в опасности. Например:

А есть профилактика против атак?

К сожалению, универсального способа борьбы с мошенниками нет. Но, если выполнять рекомендации и сохранять бдительность, вы сможете обезопасить себя.

Например, наиболее эффективный способ защиты от DDoS атак на сайт — это фильтрация подозрительной сетевой активности на уровне хостинг или интернет-провайдера. Причём выполняться это может как средствами сетевых маршрутизаторов, так и с помощью специального оборудования.

Вести контроль версий ПО и сетевых служб — необходимо своевременно обновлять программное обеспечение сетевых служб.

Тщательно выбирать хостинг-провайдера. Выбирайте поставщика, дающего гарантии защиты от всех современных угроз. Например, в REG.RU защита от DDoS подключается к услугам хостинга (Shared Hosting), виртуальных серверов (VPS) и выделенных физических серверов (Dedicated) автоматически для всех пользователей.

Используйте брандмауэр приложений и автоматизируйте проверку сетевого трафика и валидации запросов к портам и службам сервера.

Распределяйте трафик с помощью CDN, чтобы ускорить обработку трафика и запросов за счёт распределённого хранения контента.

Не забывайте про балансировщик нагрузки — при подозрительно нагрузке программа определяет самый незагруженный сервер и отправляет клиента на него.

Плюс желательно иметь чёткий план действий на случай краха сайта. В него могут входить мероприятия по оперативному подключению другого сервера, перенастройке DNS-хостов и так далее.

И, конечно же, сохраняйте бдительность.

Надеемся, что наш пост поможет защитить вашу инфраструктуру от атак. Мы всегда готовы поделиться полезным опытом!