с какими свойствами информации работает информационная безопасность

Основы информационной безопасности. Часть 1: Виды угроз

Безопасность виртуального сервера может быть рассмотрена только непосредственно как «информационная безопасность». Многие слышали это словосочетание, но не все понимают, что же это такое?

«Информационная безопасность» — это процесс обеспечения доступности, целостности и конфиденциальности информации.

Под «доступностью» понимается соответственно обеспечение доступа к информации. «Целостность» — это обеспечение достоверности и полноты информации. «Конфиденциальность» подразумевает под собой обеспечение доступа к информации только авторизованным пользователям.

Исходя из Ваших целей и выполняемых задач на виртуальном сервере, необходимы будут и различные меры и степени защиты, применимые по каждому из этих трех пунктов.

Для примера, если Вы используете виртуальный сервер, только как средство для серфинга в интернете, то из необходимых средств для обеспечения безопасности, в первую очередь будет использование средств антивирусной защиты, а так же соблюдение элементарных правил безопасности при работе в сети интернет.

В другом случае если у Вас размещен на сервере продающий сайт или игровой сервер, то и необходимые меры защиты будут совершенно различными.

Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее оптимальные средства обеспечения безопасности, для этого рассмотрим основные моменты.

Под «Угрозой» понимается потенциальная возможность тем или иным способом нарушить информационную безопасность. Попытка реализации угрозы называется «атакой», а тот, кто реализует данную попытку, называется «злоумышленником». Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем.

Рассмотрим наиболее распространенные угрозы, которым подвержены современные информационные системы.

Угрозы информационной безопасности, которые наносят наибольший ущерб

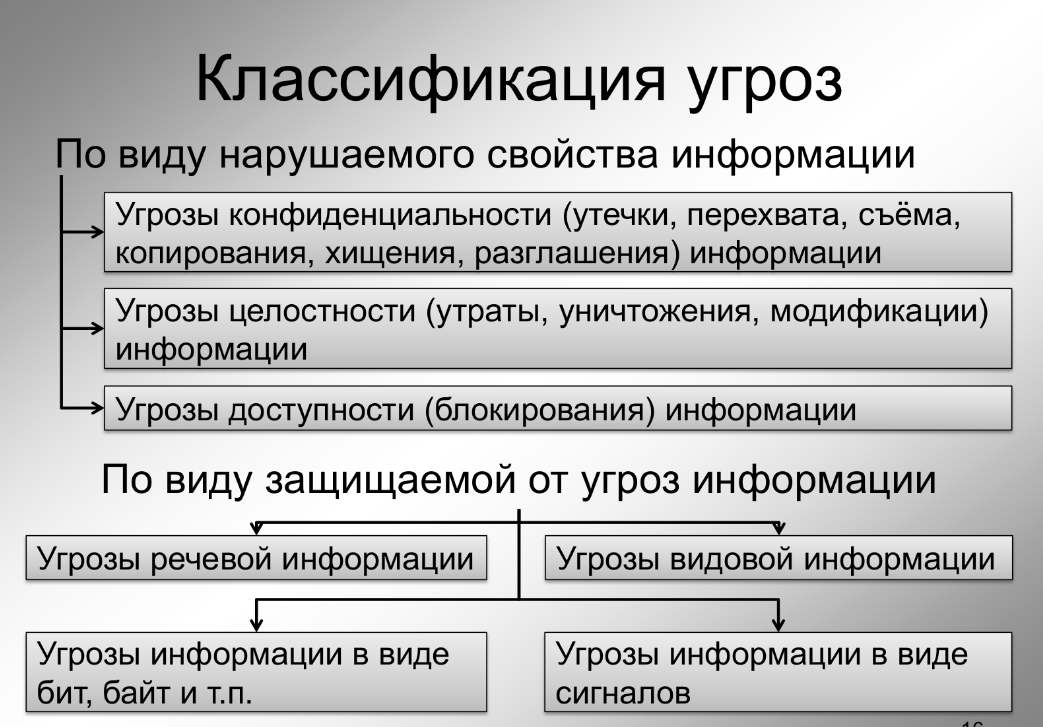

Рассмотрим ниже классификацию видов угроз по различным критериям:

Применимо к виртуальным серверам, угрозы, которые Вам как администратору сервера, необходимо принимать во внимание это — угроза доступности, конфиденциальности и целостность данных. За возможность осуществления угроз направленных на конфиденциальность и целостность данных, не связанные с аппаратной или инфраструктурной составляющей, Вы несете прямую и самостоятельную ответственность. В том числе как и применение необходимых мер защиты, это Ваша непосредственная задача.

На угрозы направленные на уязвимости используемых Вами программ, зачастую Вы как пользователь не сможете повлиять, кроме как не использовать данные программы. Допускается использование данных программ только в случае если реализация угроз используя уязвимости этих программ, либо не целесообразна с точки зрения злоумышленника, либо не имеет для Вас как для пользователя существенных потерь.

Обеспечением необходимых мер безопасности от угроз направленных на аппаратуру, инфраструктуру или угрозы техногенного и природного характера, занимается напрямую та хостинг компания, которую Вы выбрали и в которой арендуете свои сервера. В данном случае необходимо наиболее тщательно подходить к выбору, правильно выбранная хостинг компания на должном уровне обеспечит Вам надежность аппаратной и инфраструктурной составляющей.

Вам как администратору виртуального сервера, данные виды угроз нужно принимать во внимание только в случаях при которых даже кратковременная потеря доступа или частичная или полная остановка в работоспособности сервера по вине хостинг компании могут привести к не соизмеримым проблемам или убыткам. Это случается достаточно редко, но по объективным причинам ни одна хостинг компания не может обеспечить Uptime 100%.

Угрозы непосредственно информационной безопасности

К основным угрозам доступности можно отнести

Основные угрозы целостности

Можно разделить на угрозы статической целостности и угрозы динамической целостности.

Так же стоит разделять на угрозы целостности служебной информации и содержательных данных. Под служебной информацией понимаются пароли для доступа, маршруты передачи данных в локальной сети и подобная информация. Чаще всего и практически во всех случаях злоумышленником осозхнанно или нет, оказывается сотрудник организации, который знаком с режимом работы и мерами защиты.

С целью нарушения статической целостности злоумышленник может:

Основные угрозы конфиденциальности

Конфиденциальную информацию можно разделить на предметную и служебную. Служебная информация (например, пароли пользователей) не относится к определенной предметной области, в информационной системе она играет техническую роль, но ее раскрытие особенно опасно, поскольку оно чревато получением несанкционированного доступа ко всей информации, в том числе предметной.

Даже если информация хранится в компьютере или предназначена для компьютерного использования, угрозы ее конфиденциальности могут носить некомпьютерный и вообще нетехнический характер.

К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь (например системный администратор) способен прочитать любой (незашифрованный) файл, получить доступ к почте любого пользователя и т.д. Другой пример — нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

Для наглядности данные виды угроз так же схематично представлены ниже на рис 1.

Рис. 1. Классификация видов угроз информационной безопасности

Для применения наиболее оптимальных мер по защите, необходимо провести оценку не только угроз информационной безопасности но и возможного ущерба, для этого используют характеристику приемлемости, таким образом, возможный ущерб определяется как приемлемый или неприемлемым. Для этого полезно утвердить собственные критерии допустимости ущерба в денежной или иной форме.

Каждый кто приступает к организации информационной безопасности, должен ответить на три основных вопроса:

Основные методы и средства защиты, а так же минимальные и необходимые меры безопасности применяемые на виртуальных серверах в зависимости от основных целей их использования и видов угроз, нами будут рассмотрены в следующих статьях под заголовком «Основы информационной безопасности».

Руслан Рахметов, Security Vision

Друзья, мы начинаем новый цикл публикаций, которые будут посвящены основам информационной безопасности, базовым понятиям и терминам из области современной защиты информации, в частности, управлению инцидентами информационной безопасности при помощи платформ SIEM (Security Information and Event Management) и IRP (Incident Response Platform), созданию Ситуационных центров информационной безопасности (SOC, Security Operations Center) и выполнению требований по информационной безопасности критической информационной инфраструктуры (КИИ).

Данная серия публикаций будет написана простым и понятным языком для того, чтобы быть максимально доступной для всех посетителей нашего сайта, интересующихся тематикой защиты данных, вне зависимости от их опыта работы в сфере информационной безопасности. Мы также надеемся, что эти статьи привлекут в отрасль защиты информации молодых энтузиастов, которые еще только выбирают свой карьерный путь. Итак, начнем.

В последнее время мы всё чаще слышим слова «хакеры», «утечка данных», «кибермошенничество». Почему вокруг информационной безопасности столько разговоров, «хайпа»? Ответов несколько.

Теперь, когда мы разобрались с терминологией, давайте поговорим о том, что же делает информационная безопасность, какие задачи она решает?

Сначала познакомимся с тремя фундаментальными свойствами информации:

Информационная безопасность

Информация, особенно в электронном виде, может быть представлена в разных видах. Информацией можно считать и отдельный файл, и базу данных, и одну запись в ней, и целиком программный комплекс. Все эти объекты могут подвергнуться и подвергаются атакам со стороны асоциальных лиц. При хранении, поддержании и предоставлении доступа к любому информационному объекту его владелец или уполномоченное им лицо накладывает набор правил по работе с ней. Умышленное их нарушение классифицируется как атака на информацию.

1. Ситуация в области информационной безопасности.

2. Категории безопасности.

3. Модели защиты информации.

Сазерлендская модель защиты делает акцент на взаимодействии субъектов и потоков информации. Здесь используется машина состояний со множеством разрешенных комбинаций состояний и набором начальных позиций. В данной модели исследуется поведение множественных композиций функций перехода из одного состояния в другое.

4. Известные методы взлома.

Например, при работе в сети Интернет не существует надежного автоматического подтверждения того, что данный пакет пришел именно от того отправителя (IP-адреса), который заявлен в пакете. Это позволяет даже при применении надежного метода идентификации первого пакета подменять все остальные, просто заявляя, что все они пришли тоже с этого IP-адреса.

Все это заставляет разработчиков защищенных систем постоянно помнить о простых и очевидных способах проникновения в систему и предупреждать их в комплексе.

5. Терминалы защищенной системы.

При использовании терминалов с физическим доступом нужно соблюдать следующие требования. Защищенность терминала должна соответствовать защищенности помещения. Терминалы без пароля могут присутствовать только в тех помещениях, куда имеют доступ лица с соответствующим лил более высоким уровнем доступа. Отсутствие имени регистрации возможно только в том случае, если к терминалу имеет доступ только один человек, либо если на группу лиц, имеющих доступ, распространяются общие меры ответственности. Терминалы, установленные в публичных местах должны всегда запрашивать имя регистрации и пароль. Системы контроля за доступом в помещение с установленным терминалом должны работать полноценно и в соответствии с общей схемой доступа к информации. В случае установки терминала в местах с большим скоплением народа клавиатура и дисплей должны быть оборудованы устройствами, позволяющему видеть их только работающему в данный момент клиенту (непрозрачные пластмассовые или стеклянные ограждения).

Безотносительно от физического или коммутируемого доступа к терминалу, линия, соединяющая терминал с зоной ядра информационной системы должна быть защищена от прослушивания или весь обмен информацией должен вестись по конфиденциальной схеме идентификации и надежной схеме аутентификации клиента. Дальнейшие действия взломщика, получившего доступ к терминальной точке входа могут развиваться по двум основным направлениям. Попытки выяснения пароля прямо или косвенно и попытки входа в систему, совершенно без знания пароля, основываясь на ошибках в реализации программного или аппаратного обеспечения.

Что такое информационная безопасность и какие данные она охраняет

Если компания хранит бухгалтерскую информацию, клиентскую базу, анкеты сотрудников или корпоративные тайны, то важно, чтобы эти данные не попали не в те руки, то есть были защищены. Защитой данных занимается информационная безопасность. Разобрались, что это и какие именно данные она защищает.

Что такое информационная безопасность

Информационная безопасность — это различные меры по защите информации от посторонних лиц. В доцифровую эпоху для защиты информации люди запирали важные документы в сейфы, нанимали охранников и шифровали свои сообщения на бумаге.

Сейчас чаще защищают не бумажную, а цифровую информацию, но меры, по сути, остались теми же: специалисты по информационной безопасности создают защищенные пространства (виртуальные «сейфы»), устанавливают защитное ПО вроде антивирусов («нанимают охранников») и используют криптографические методы для шифрования цифровой информации.

За что отвечает информационная безопасность

Она отвечает за три вещи: конфиденциальность, целостность и доступность информации. В концепции информационной безопасности их называют принципами информационной безопасности.

Конфиденциальность означает, что доступ к информации есть только у того, кто имеет на это право. Например, ваш пароль от электронной почты знаете только вы, и только вы можете читать свои письма. Если кто-то узнает пароль или другим способом получит доступ в почтовый ящик, конфиденциальность будет нарушена.

Целостность означает, что информация сохраняется в полном объеме и не изменяется без ведома владельца. Например, на вашей электронной почте хранятся письма. Если злоумышленник удалит некоторые или изменит текст отдельных писем, то это нарушит целостность.

Доступность означает, что тот, кто имеет право на доступ к информации, может ее получить. Например, вы в любой момент можете войти в свою электронную почту. Если хакеры атакуют серверы, почта будет недоступна, это нарушит доступность.

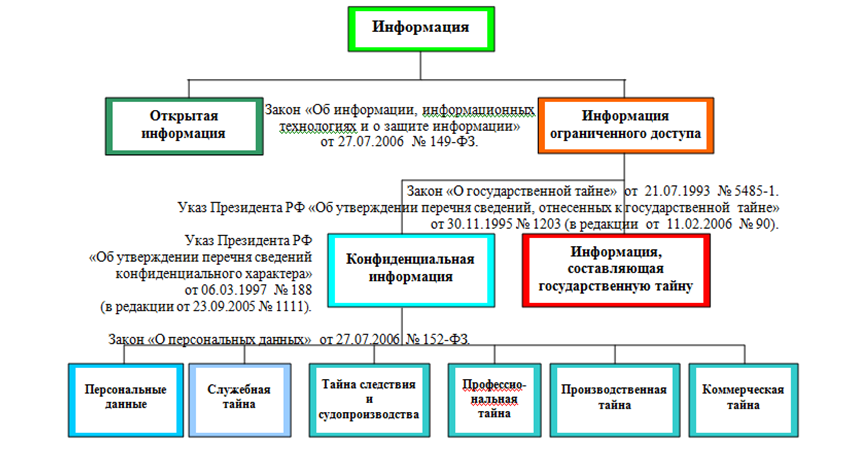

Какая бывает информация и как ее защищают

Информация бывает общедоступная и конфиденциальная. К общедоступной имеет доступ любой человек, к конфиденциальной — только отдельные лица.

Может показаться, что защищать общедоступную информацию не надо. Но на общедоступную информацию не распространяется только принцип конфиденциальности — она должна оставаться целостностной и доступной. Поэтому информационная безопасность занимается и общедоступной информацией.

Главная задача информационной безопасности в IT и не только — защита конфиденциальной информации. Если доступ к ней получит посторонний, это приведет к неприятным последствиям: краже денег, потере прибыли компании, нарушению конституционных прав человека и другим неприятностям.

Защита конфиденциальных данных — главная задача специалистов по информационной безопасности. Сама конфиденциальная информация бывает разной. Например, у оборонной компании это стратегическое расположение средств ПВО. А у ресторана — рецепт секретного соуса.

Баранников Андрей, руководитель отдела ИБ ИТ-компании «Рексофт»

Если с общедоступной информацией все понятно, то о конфиденциальной информации стоит поговорить отдельно, так как у нее есть несколько разновидностей.

Основные виды конфиденциальной информации

Персональные данные. Информация о конкретном человеке: ФИО, паспортные данные, номер телефона, физиологические особенности, семейное положение и другие данные. В России действует 152-ФЗ — закон, который обязывает охранять эту информацию. Мы подробно рассказывали об этом в статье «Как выполнить 152-ФЗ о защите персональных данных и что с вами будет, если его не соблюдать».

Тот, кто работает с персональными данными, обязан защищать их и не передавать третьим лицам. Информация о клиентах и сотрудниках относится как раз к персональным данным.

Коммерческая тайна. Внутренняя информация о работе компании: технологиях, методах управления, клиентской базе. Если эти данные станут известны посторонним, компания может потерять прибыль.

Компания сама решает, что считать коммерческой тайной, а что выставлять на всеобщее обозрение. При этом не вся информация может быть коммерческой тайной — например, нельзя скрывать имена учредителей юрлица, условия труда или факты нарушения законов. Подробнее о коммерческой тайне рассказывает закон 98-ФЗ.

Профессиональная тайна. Сюда относятся врачебная, нотариальная, адвокатская и другие виды тайны, относящиеся к профессиональной деятельности. С ней связано сразу несколько законов.

Служебная тайна. Информация, которая известна отдельным службам, например, налоговой или ЗАГСу. Эти данные обычно хранят государственные органы, они отвечают за их защиту и предоставляют только по запросу.

Государственная тайна. Сюда относят военные сведения, данные разведки, информацию о состоянии экономики, науки и техники государства, его внешней политики. Эти данные самые конфиденциальные — к безопасности информационных систем, в которых хранится такая информация, предъявляют самые строгие требования.

С какими свойствами информации работает информационная безопасность

Информационная безопасность – это – все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчётности, аутентичности и достоверности информации или средств её обработки.

Рассмотрим основные понятия информационной безопасности.

Основная цель информационной безопасности – защита сети от угроз.

Объекты защиты информации:

Носитель защищаемой информации – это физическое лицо или материальный носитель (документ или флешка), в том числе физическое поле:

Документ – это информация на материальном носителе с реквизитами. Если на бумаге нет реквизитов, то это не документ. Материальный носитель – это объект, используемый для закрепления и хранения на нем информации.

Характеристики информации

Информационный процесс

Носитель информации

Информация

Свойства информации

Безопасность информации — это состояние защищенности не только информации, но и информационных систем, обрабатывающих эту информацию.

Свойства информации, обеспечиваемые при её защите

Категории доступа к информации

Категории доступа к информации:

Информация ограниченного доступа:

Документ без реквизитов — это бумажка, а не документ.

Реквизиты на документе – гриф секретности:

Штамп на документе: чья информация, уровень секретности и иные реквизиты, характеризующие документ. Ключевое слово – ущерб.

Сведения конфиденциального характера.

Служебная тайна – документы с грифом ДСП (для служебного пользования).

Профессиональная тайна – информация полученная градинами при исполнении своих обязанностей.

Банковская тайна (ФЗ №14 от 26.01.1996 г. «Гражданский Кодекс РФ» ) – тайна об операциях, счетах и вклада клиентов и корреспондентов.

Врачебная тайна (ФЗ №323 от 21.11.2011 «Об основах охраны здоровья граждан в российской Федерации») – информация о факте обращения за медицинской помощью, состояние здоровья, диагноз.

Адвокатская тайна (ФЗ №63 от 31 мая 2002 г. «Об адвокатской деятельности и адвокатуре в РФ») – любые сведения, связанные с оказанием юридической помощью своего доверителя.

Нотариальная тайна – любые сведения, которые стали известны нотариусу в связи с осуществлением своей деятельности.

Аудиторская тайна (ФЗ №307 от 30 декабря 2008 г. «Об аудиторской деятельности») – любые сведения, полученные в ходе профессиональной деятельности, за исключением: сведений о договоре и оплате, и разглашенных самим лицом.

Журналистская тайна (закон РФ №2124-1 от 27.12.1991 «О средствах массовой информации»)– не вправе разглашать сведения, кем-либо с условием сохранения их в тайне, не вправе называть лицо, предоставившее сведения с условием неразглашения его имени. Так же нельзя разглашать судебные и т.д. сведения о несовершеннолетних.

Налоговая тайна (ФЗ №146 от 31.07.1998 «Налоговый кодекс РФ. Часть 1»)– любые сведения, полученные налоговым органом, за исключением: ИНН и т.п.

Тайна связи (ФЗ №126 от 7 июля 2003 г. «О связи») – тайна переписки, телефонных разговоров и почтовых и иных отправлений. Тайна не распространяется на общественные места. Если предупрежден о том, что снимают на видео, то все ОК. Разговоры записываются в целях …

Тайна страхования (ФЗ №14 от 26.01.1996 «Гражданский кодекс РФ (часть 2)», ст. 946) – страховщик не вправе разглашать сведения о страхователе, об имущественном состоянии и состоянии здоровья застрахованных лиц.

Коммерческая тайна (ФЗ №98 от 29 июля 2004 г. «О коммерческой тайне»)– под коммерческую тайну можно подтянуть практически все.

Интеллектуальная собственность – вся интеллектуальная собственность до ее публикации.

Понятие «угроза информационной безопасности»

Рассмотрим, какие угрозы существуют, и на какие свойства информации они направлены. Свойства и краткие пояснения указаны в скобках.

То есть, нарушение информационной безопасности – случайное или преднамеренное неправомерное действие вызывающее негативные последствия (ущерб/вред) для организации.

Теперь немного не связно, но по сути.

Событие – все, что фиксирует журнал событий.

Инцидент – событие, которое потенциально может нанести ущерб.

Случайно или преднамеренно – не суть, факт реализации угрозы.

Угроза – совокупность условий и факторов создающих потенциальную или реальную опасность нарушения информационной безопасности.

Как понять есть угроза или нет? Например, есть компьютер, не подключенный к сети. Вероятность угроз = 0. Если конструктивно система не позволяет реализовать угрозу. Актуальной не является.

Нужно сразу понимать, есть просто угроза или актуальная угроза. Угроза может существовать, но не являться актуальной. То есть, то, что с неба упадет метеорит – вероятность минимальная, но такая угроза существует.

Источник угрозы – физическое лицо, материальный объект или физическое явление, являющееся непосредственной причиной возникновения угрозы информационной безопасности.

Формы представления информации

Акустическая информация. Разговоры – передача акустической информации. Есть виброакустика, когда акустическая волна воздействует на стекло или трубу отопления (соответствующая поверхность вибрирует) можно попытаться снять вибрацию. Аналогично – электроакустика (через розетки). Двойные двери с тамбуром у начальников – решение, которое позволят уменьшить уровень акустического сигнала за пределами защищаемого помещения.

Побочное электромагнитное излучение. На определенной частоте в телевизоре можно было поймать сигнал соседей. То же самое качается розетки, в которой есть электричество.

Применительно к конфиденциальной информации не имеет смысла – проще купить информацию у сотрудника. Поэтому угроза считается не актуальной.

Информация обрабатываемая (циркулирующая) в ИСПДн.

Видовая информация в виде текста, изображений и т. д., например та информация, которая отображается в мониторе. Речь идет о канале, по которому может быть нарушена конфиденциальность + физический доступ. Мы можем посмотреть на бумажный документ, нарушив конфиденциальность (+ физическая нарушение целостности).

Информация в виде сигналов.

Способы реализации угроз

Компьютерные атаки

Теперь вы знаете основные понятия информационной безопасности.

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.