misc x gen что это

«Лаборатория Касперского» обнаружила критическую уязвимость в Windows, которой успели воспользоваться неизвестные злоумышленники

«Лаборатория Касперского» обнаружила ранее неизвестную уязвимость в операционной системе Microsoft Windows.

С помощью этого программного бага злоумышленники пытаются заполучить контроль над заражёнными устройствами. Их цель – ядро системы, и для её достижения они используют бэкдор, написанный на легитимном компоненте Windows PowerShell.

Бэкдоры – крайне опасный тип вредоносного ПО, который позволяет атакующим скрытно осуществлять удалённое управление устройством. При этом если бэкдор использует ранее неизвестную уязвимость (так называемую уязвимость нулевого дня), у него значительно больше шансов обойти стандартные механизмы защиты.

«В этой истории мы видим два основных тренда, характерных для сложных атак АРТ-класса – так называемых Advanced Persistent Threats. Во-первых, это применение эксплойтов для повышения привилегий на локальной машине с целью успешного закрепления в системе. А во-вторых, это использование легитимных инструментов – в данном случае PowerShell – во вредоносных целях. Такой подход даёт злоумышленникам возможность обходить стандартные механизмы защиты. Для того чтобы успешно справляться с подобными угрозами, защитные решения должны обладать технологиями поведенческого анализа и автоматической блокировки эксплойтов», – рассказывает Антон Иванов, руководитель отдела исследования и детектирования сложных угроз «Лаборатории Касперского».

Продукты «Лаборатории Касперского» распознают эксплойт как HEUR:Exploit.Win32.Generic, HEUR:Trojan.Win32.Generic или PDM:Exploit.Win32.Generic.

Для устранения уязвимости 10 апреля 2019 года компания Microsoft выпустила соответствующее обновление.

В этой статье я вам расскажу с какими угрозами можно столкнуться, используя пиратские активаторы для активации Windows и Office. Думаю, вы и сами хорошо понимаете, что любая программа активатор несет в себе смысл взлома, только этого уже достаточно что бы антивирусы относились к таким утилитам с подозрением.

И активаторы для Microsoft не являются исключением, я акцентирую ваше внимание на том, что если даже антивирус видит угрозу, то это еще не означает что активатор заражен. Но все же рекомендую относится к таким программам с осторожностью, тем более что на этом сайте есть очень надежный активатор для любой версии Windows и Office, без каких либо претензий со стороны антивирусов.

Но так же здесь вы можете наткнуться на активаторы воспринимающиеся как угроза, возможно и ложная, но использовать только на свой страх и риск.

Какие угрозы встречаются чаще всего в активаторах Microsoft:

Личный совет от меня, если ваш ПК не связан с деньгами и работой то можете смело юзать любую программу активатор и взламывать все что вам вздумается, в противном случае лучше скачайте уже проверенный, безопасный активатор, а все подозрительные обходите стороной, во избежание кражи личной информации.

К стате устанавливая не лицензионный Windows вы уже рискуете потерять личные данные, ведь кто знает, чего там напичкал автор сборки.

Вывод таков если у вас есть аккаунты связанные с заработком в интернете, то рекомендую использовать если не лицензионный софт, то хотя бы пользуйтесь антивирусами и все угрозы обходите стороной.

Основные архитектуры процессоров

Понятие архитектуры процессора не имеет единого толкования, поскольку под ним понимаются две различные сущности. С программной позиции она представляет собой совместимость процессора с конкретным набором команд, его способность выполнять определённый набор кодов. То есть это способность программы, которая была собрана для архитектуры семейства x86, функционировать на всех x86-совместимых системах. На ARM системе такая программа работать не будет.

С аппаратной позиции архитектура процессора, называемая иногда микроархитектурой, является набором свойств, характерным для всего семейства процессоров и отражающим базовые особенности его внутренней организации. К примеру, микроархитектура процессоров Intel Pentium имела обозначение Р5, а процессоры Pentium 4 относились к NetBurst. После закрытия Intel микроархитектуры Р5 для производителей AMD разработала архитектуру К7 и К8 для процессоров Athlon, Athlon XP и Athlon 64 соответственно.

CISC

CISC-архитектура (Complex Instruction Set Computer) относится к процессорам с полным набором команд. Она имеет нефиксированную длину команд, отличается кодированием арифметических действий в единой команде и малым количеством регистров, большинство из которых выполняет только выделенную функцию.

CISC реализована во множестве типов микропроцессоров, таких как Pentium, которые выполняют большое количество разноформатных команд (порядка 200-300), применяя более десяти различных способов адресации. Командная система может включать несколько сотен команд различного уровня сложности или формата (от 1 до 15 байт).

Всё это делает возможным реализовывать эффективные алгоритмы для различных задач. В качестве примеров CISC-архитектуры, используемой преимущественно для десктопных версий, можно привести следующие процессоры:

В CISC-процессорах каждую из команд возможно заменить на аналогичную ей либо на группу выполняющих такую же функцию команд. Это формирует как достоинства, так и недостатки архитектуры: она обладает высокой производительностью благодаря возможности замены команд, но большей стоимостью в сравнении с RISC, что связано с усложнённой архитектурой, в которой существует множество сложных для раскодирования команд.

RISC-архитектура (Reduced Instruction Set Computer) относится к процессорам с сокращённым набором команд. В ней быстродействие увеличивается посредством упрощения инструкций: за счёт того, что их декодирование становится проще, уменьшается время исполнения. Изначально RISC-процессоры не обладали инструкциями деления и умножения и не могли работать с числами, имеющими плавающую запятую. Их появление связано с тем, что в CISC достаточно много способов адресации и команд использовались крайне редко.

Система команд в RISC состоит из малого числа часто применяемых команд одного формата, которые можно выполнить за единичный такт центрального процессора. Более сложные и редко применяемые команды выполняются на программном уровне. При этом, благодаря значительному увеличению скорости реализации команд, средняя производительность RISC-процессоров выше, чем у CISC.

Современные RISC-процессоры выполняют порядка сотни команд с закреплённым форматом длиной 4 байта, используя небольшое количество простых способов адресации (индексную, регистровую и другие). Чтобы сократить число обращений к внешней оперативной памяти, в RISC применяются сотни регистров общего назначения (РОН), в то время как в CISC их всего 8-16. В RISC-процессорах обращение к памяти используется только при загрузке данных в РОН либо пересылке результатов в память.

Благодаря сокращению аппаратных средств, используемых для декодирования и реализации сложных команд, достигается значительное упрощение и снижение стоимости интегральных схем. В то же время возрастает производительность и снижается энергопотребление, что особенно актуально для мобильного сегмента. Эти же достоинства служат причиной использования во многих современных CISC-процессорах, например в последних моделях К7 и Pentium, RISC-ядра. Сложные CISC-команды заранее преобразуются в набор простых RISC-операций, которые оперативно выполняются RISC-ядром.

Характерными примерами RISC-архитектур являются:

RISC быстрее CISC, и даже при условии выполнения системой RISC четырёх или пяти команд вместо единственной, выполняемой CISC, RISC выигрывает в скорости, поскольку его команды выполняются в разы оперативнее. Однако CISC продолжает использоваться. Это связано с совместимостью: x86_64 продолжает лидировать в десктоп-сегменте, а поскольку старые программы могут функционировать только на x86, то и новые десктоп-системы должны быть x86(_64), чтобы дать возможность старым программам работать на новых устройствах.

Для Open Source это не проблема, ведь пользователь может найти в сети версию программы, подходящую для другой архитектуры. Однако создать версию проприетарной программы для другой архитектуры получится только у владельца исходного кода.

MISC

MISC-архитектура (Minimal Instruction Set Computer) является процессором с минимальным набором команд. Она отличается ещё большей простотой и используется для ещё большего снижения энергопотребления и итоговой стоимости процессора. MISC-архитектура применяется в IoT-сегменте и компьютерах малой стоимости вроде роутеров. Первой вариацией такого процессора стал MuP21.

В основе MISC-процессоров лежит укладка ряда команд в единое большое слово, что позволяет параллельно обрабатывать несколько потоков данных. MISC применяет стековую модель устройства и базовые слова языка Forth. Процессоры этой архитектуры отличаются малым числом наиболее востребованных команд и использованием длинных командных слов, что позволяет получить выполнение ряда непротиворечивых команд за единый цикл работы процессора. Порядок исполнения команд определяется так, чтобы максимально загрузить маршруты, пропускающие потоки данных.

Все вышеназванные архитектуры могут применять «спекулятивное исполнение команд», то есть исполнение команды заранее, когда ещё неизвестна её необходимость. Это позволяет увеличить производительность.

VLIW

VLIW-архитектура (Very Long Instruction Word) относится к микропроцессорам, применяющим очень длинные команды за счёт наличия нескольких вычислительных устройств. В отдельных полях команды присутствуют коды, которые обеспечивают реализацию различных операций. Одна команда в VLIW может исполнить одновременно несколько операций в разных узлах микропроцессора. Формированием таких длинных команд занимается соответствующий компилятор во время трансляции программ, которые написаны на высокоуровневом языке.

VLIW-архитектура, являясь достаточно перспективной для разработки нового поколения высокопроизводительных процессоров, реализована в некоторых современных микропроцессорах:

VLIW схожа с архитектурой CISC, имея собственный аналог спекулятивной реализации команд. Однако спекуляция выполняется не при работе программы, а при компиляции, что делает VLIW-процессоры устойчивыми к уязвимостям Spectre и Meltdown. Компиляторы в этой архитектуре привязаны к определённым процессорам. Так, в следующем поколении наибольшая длина одной команды может из 256 бит превратиться в 512 бит, и тогда придётся выбирать между обратной совместимостью со старым типом процессора и возрастанием производительности посредством компиляции под новый процессор. И в этом случае Open Sourсe даёт возможность получить программу под определённый процессор при помощи перекомпиляции.

Развитием указанных архитектур стали различные гибридные архитектуры. К примеру, современные x86_64 процессоры CISC-совместимы, однако имеют RISC-ядро. В этих CISC-процессорах CISC-инструкции переводятся в набор RISC-команд. Вероятно, в дальнейшем разнообразие гибридных архитектур только возрастёт.

Win32.malware.gen — что это?

Вредоносные программы на компьютере — одна из самых неприятных вещей, которые могут случиться с вашим ПК. Но врага нужно знать в лицо, поэтому сегодня мы поговорим о вирусе Win32.malware.gen — инфекции, которая принадлежит к троянским коням. В этой статье мы постараемся максимально полностью разобраться с тем, Win32.malware.gen что это за инфекция, как она проникает в компьютер и чем может быть опасна. А также разберемся, как удалить ее так, чтобы она больше не докучала вам.

Win32.malware.gen — что это?

Win32.malware.gen — это злонамеренная компьютерная инфекция. По сути вирус — троянский конь. У него есть некоторые похожие характеристики на другие инфекции, поэтому его можно смело классифицировать как троянский конь. Типичным признаком, который объединяет всех “троянов” — то, что он может доставить неприятности, которые связаны в одно время и с работой ПК или ноутбука, и с личной информацией пользователя компьютера. Также очень опасно в троянских конях то, что их присутствие часто остается незамеченным для пользователя, если тот не проводит постоянную проверку с помощью антивирусника. И, действуя незаметно, он может причинять вред компьютеру, разлаживать всю систему, сливать файлы, и всячески вредить компьютеру и вам.

Что такое троянские кони?

Троянские кони — это общее название для множества вирусов, которые проходят в ваш компьютер незамеченными с какими-то другими программами или другими путями. Такое название инфекции получили за то, что для того, чтобы проникнуть в ваш компьютер, они используют нечестные и зловредные техники. Часто это — использования слабых сторон и так называемых брешей в броне вашей защитной программы на компьютере или через слабое место в операционной системе в целом.

Для того, чтобы лучше разобраться в теме компьютерных вирусов, мы советуем вам прочитать нашу статью о том, как происходит заражение вирусами. Это поможет вам избежать многих проблем с компьютером в дальнейшем.

В основном бреши появляются тогда, когда пользователь не проходит через процесс обновления программ для защиты компьютера или использует пиратские версии антивирусников, которые априори слабее, чем обычные.

Кроме того, что троянские кони для проникновения в систему используют бреши, они также часто проникают на компьютер вместе с программами и приложениями, которые вы качаете в интернете неофициально — с чатов, торрентов и других ненадежных ресурсов. Однако даже если вы ничего не скачиваете и вовремя обновляете свою лицензионную систему защиты, инфекция может проникнуть на ваш компьютер в виде автоматической загрузки ссылки на ненадежном сайте, которая активизируется тогда, когда вы на него заходите. Также часто ссылку для загрузки вредоносной программы присылают по почте в виде спама и многие пользователи по незнанию кликают на нее и скачивают себе на ПК или ноутбук опасный вирус. Также ее вам может просто принести знакомый на флешке, сам об этом не подозревая. Вот поэтому стоит всегда проводить проверку антивирусником любого незнакомого записывающего устройства прежде, чем открыть его.

Злоумышленники очень изобретательны в вопросах того, каким образом “подсунуть” вам вредоносную программу, поэтому для того, чтобы не скачать на компьютер Win32.malware.gen и не передать ее случайно другому человеку.

Почему инфекция вредоносна?

Особенностью зловредной работы троянских коней является то, что сразу после загрузки они не начинают действовать. Поэтому пользователь может очень долго не знать о заражении вирусом, если не проводит тщательную и своевременную проверку всех систем компьютера с помощью антивирусника.

Сразу после того, как троянский конь был скачан на ваш компьютер, он посылает с помощью интернета сигнал удаленному серверу и получает указания от него о том, какую информацию ему нужно собирать в данный момент. Кроме того, он как будто открывает дверь для других вирусов и инфекций на вашем компьютере, поэтому чаще всего троянский конь при проверке оказывается не единственным вирусом. С ним находят еще штук пять тех, кого он “пустил” в систему.

Очень опасным является то, что Win32.malware.gen может привести с собой вирусы, которые пока не знакомы вашей защитной системе и от которых она не сможет избавиться.

Какие проблемы создает Win32.malware.gen?

Несмотря на то, что пользователь может даже не знать о том, что его компьютер заражен опасным компьютерным вирусом, троянский конь может работать незаметно для пользователя и на заднем плане очень сильно вредить нормальной работе компьютера. Такой скрытный метод работы придуман специально для того, чтобы взломщики могли получить информацию с зараженного компьютера и пользоваться данными о кредитных картах и платежах, собирать личную информацию с документов, узнавать пароли от сайтов и почты, а также конфиденциальную информацию.

Кроме того, если вы храните на компьютере онлайн-валюту, то такой вирус может украсть ее у вас и передать злоумышленникам. Иногда хакеры с помощью инфекций могут следить за всем, что пользователь делает за компьютером, используя такие программы как Keylogger. Преступники таким образом получают всю информацию и любые данные. Даже те, которые вы стараетесь защитить особенно тщательно. Троянский вирус может даже превратить ваш компьютер в один из аппаратов, с помощью которого хакеры воплощают свои преступные планы.

Кроме того, если на вашем компьютере есть Win32.malware.gen, то определенная информация с вашего компьютера может быть уже украдена или изменена. Так, можно определить то, что на компьютере есть вирусы, по косвенным признакам. К ним относятся такие:

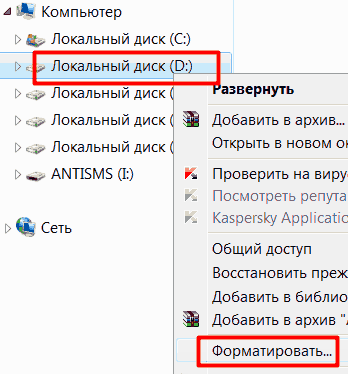

Если компьютер уже заражен этим вирусом, то он будет очень сильно портить вам жизнь и может причинить реальный вред. Если даже хакер не будет воровать ваши данные о картах или не будет собирать личную информацию, то все-равно троянский конь может привести к серьезным срывам в работе, довести даже до смерти компьютера или просто стереть с компьютера всю информацию, которая там содержалась. Даже с диска D.

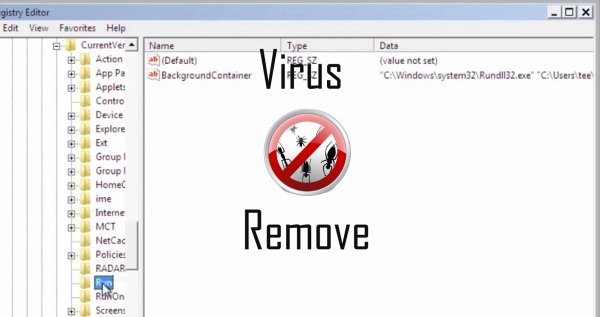

Как удалить Win32.malware.gen?

Если вы с помощью проверки антивирусом обнаружили, что у вас на компьютере появился вирус и это Win32.malware.gen, то его необходимо правильно и достаточно быстро удалить для того, чтобы минимизировать ущерб, который он наносит. Действительно вредоносный компьютерный злоумышленник.

Если вы только подозреваете, что у вас на компьютере есть троянский конь, который портит вам файлы и мешает работать, то проверьте антивирусом. Есть много бесплатных лицензионных программ, которые помогут вам обнаружить вредоносный файл. Так что если вы не установили себе антивирусник — сделайте это как можно скорее.

Самый лучший способ удалить вредоносный файл — сделать это через антивирусник, с помощью которого вы и нашли его. Программа часто предлагает вылечить зараженный файл, но мы советуем этого не делать, так как лечение может оказаться неэффективным. В результате этого антивирусник будет думать, что у вас на компьютере все хорошо и файл вылечен, а на самом деле там будет орудовать троян. Так что лучше удалить все файлы, которые программа идентифицировала как зараженные.

Помните о том, что если это троянский конь, то зараженных файлов может быть очень много, так что без сожаления удаляйте все — это единственный способ полностью оградиться от вируса и сделать ущерб минимальным.

Если у вас до сих пор не стоит хороший и надежный антивирусник, мы советуем как можно скорее его установить. Определиться с тем, что поставить на свой компьютер, вам поможет наша статья под названием «Лучший антивирус для Windows 10», где подробно разобрана эта тема.

В будущем вы должны избегать скачивания файлов с незнакомых сайтов. Также не стоит переходить по незнакомым и подозрительным ссылкам, которые вам присылают по почте или в социальных сетях. Кроме того, нужно установить хороший и надежный лицензионный антивирусник. И ответственно относиться к тому, чтобы проводить постоянные проверки и вовремя лечить или удалять файлы, которые, по мнению антивирусной программы, являются вредоносными или опасными.

Выводы

Как стало понятно из этой статьи Win32.malware.gen — это очень опасный троянский конь, который может не только навредить работе компьютера, но и навредить вам, ведь вирус может слить в руки недоброжелателей личные фото и папки, данные о платежах, пароли от ящиков и кредитных карт, вашу больничную карту и так далее. Поэтому мы советуем вам делать все для того, чтобы вирус не проник в ваш компьютер: установить хороший надежный антивирусник и раз в неделю или хотя бы в две недели проводить проверку на вирусы. Также не помешают обычные правила “сетевой гигиены” — не переходить по подозрительным ссылкам, которые вам отправляют по почте или в социальных сетях, не скачивать программы с непроверенных ресурсов, меньше пользоваться торрентом и не искать информацию сомнительного типа.

Если же вы все-таки столкнулись с такой проблемой, то, надеемся, благодаря нашим советам, вы быстро удалили вредный файл и ваш компьютер не успел сильно пострадать от действий троянского коня.

Win32:MiscX-gen [PUP]

What is Win32:MiscX-gen [PUP] infection?

In this article you will certainly find regarding the meaning of Win32:MiscX-gen [PUP] and also its unfavorable impact on your computer system. Such ransomware are a kind of malware that is clarified by on the internet fraudulences to demand paying the ransom by a sufferer.

It is better to prevent, than repair and repent!

Subscribe to our Telegram channel to be the first to know about news and our exclusive materials on information security.

Subscribe to our Telegram channel to be the first to know about news and our exclusive materials on information security.

In the majority of the cases, Win32:MiscX-gen [PUP] infection will advise its sufferers to launch funds transfer for the function of reducing the effects of the changes that the Trojan infection has actually introduced to the target’s tool.

Win32:MiscX-gen [PUP] Summary

These modifications can be as complies with:

Everything you run, type, or click on your computer goes through the memory. This includes passwords, bank account numbers, emails, and other confidential information. With this vulnerability, there is the potential for a malicious program to read that data.

Similar behavior

Related domains

| z.whorecord.xyz | TrojanRansom.Blocker |

| a.tomx.xyz | TrojanRansom.Blocker |

Win32:MiscX-gen [PUP]

The most normal channels whereby Win32:MiscX-gen [PUP] Ransomware Trojans are infused are:

As quickly as the Trojan is effectively infused, it will either cipher the information on the target’s PC or protect against the tool from functioning in a correct way – while additionally putting a ransom money note that mentions the need for the victims to effect the settlement for the purpose of decrypting the files or restoring the data system back to the preliminary condition. In the majority of circumstances, the ransom money note will turn up when the customer reboots the PC after the system has already been harmed.

Win32:MiscX-gen [PUP] circulation channels.

In various edges of the globe, Win32:MiscX-gen [PUP] expands by leaps as well as bounds. Nonetheless, the ransom money notes and methods of extorting the ransom quantity may differ depending on particular regional (local) setups. The ransom money notes as well as methods of obtaining the ransom money amount might vary depending on certain local (regional) setups.

Faulty notifies about unlicensed software program.

In specific areas, the Trojans usually wrongfully report having identified some unlicensed applications enabled on the victim’s gadget. The sharp then requires the customer to pay the ransom.

Faulty statements concerning illegal material.

In countries where software piracy is less preferred, this technique is not as effective for the cyber frauds. Alternatively, the Win32:MiscX-gen [PUP] popup alert may incorrectly declare to be stemming from a police institution and also will report having located kid pornography or other unlawful data on the tool.

Win32:MiscX-gen [PUP] popup alert may falsely claim to be obtaining from a law enforcement institution and also will report having located youngster pornography or various other prohibited information on the gadget. The alert will likewise include a demand for the customer to pay the ransom money.

Technical details

Win32:MiscX-gen [PUP] also known as:

| GridinSoft | Trojan.Ransom.Gen |

| Bkav | W32.AIDetect.malware2 |

| K7AntiVirus | Trojan ( 0052ab361 ) |

| Elastic | malicious (high confidence) |

| Cynet | Malicious (score: 100) |

| CAT-QuickHeal | TrojanRansom.Blocker |

| Cylance | Unsafe |

| Zillya | Trojan.Blocker.Win32.71546 |

| Sangfor | Trojan.Win32.Save.a |

| CrowdStrike | win/malicious_confidence_90% (W) |

| Alibaba | Packed:Win32/EnigmaProtector.7b4ef8d9 |

| K7GW | Trojan ( 0052ab361 ) |

| Cybereason | malicious.82cdda |

| Cyren | W32/Trojan.FFG.gen!Eldorado |

| Symantec | ML.Attribute.HighConfidence |

| ESET-NOD32 | a variant of Win32/Packed.EnigmaProtector.M suspicious |

| APEX | Malicious |

| Avast | Win32:MiscX-gen [PUP] |

| Kaspersky | VHO:Trojan-Ransom.Win32.Blocker.gen |

| ViRobot | Trojan.Win32.Z.Wacatac.1202688.B |

| Sophos | Mal/Generic-S |

| BitDefenderTheta | Gen:NN.ZexaF.34722.jzW@aeBih5h |

| TrendMicro | Ransom_Blocker.R002C0PEI21 |

| McAfee-GW-Edition | BehavesLike.Win32.Generic.tc |

| FireEye | Generic.mg.4da72f1ce89febda |

| SentinelOne | Static AI – Malicious PE |

| Avira | TR/Crypt.XPACK.Gen |

| eGambit | Unsafe.AI_Score_99% |

| Microsoft | Trojan:Win32/Tiggre!rfn |

| GData | Win32.Trojan.PSE.14TFMEM |

| AhnLab-V3 | Trojan/Win32.RL_Generic.R329297 |

| Acronis | suspicious |

| McAfee | GenericRXMT-ST!4DA72F1CE89F |

| VBA32 | Trojan.Wacatac |

| Panda | Trj/Genetic.gen |

| TrendMicro-HouseCall | Ransom_Blocker.R002C0PEI21 |

| Yandex | Riskware.EnigmaProtector!xcZnKwnWkNU |

| Ikarus | Trojan-Dropper.MSIL.Agent |

| MaxSecure | Trojan.Malware.300983.susgen |

| Fortinet | Riskware/Application |

| AVG | Win32:MiscX-gen [PUP] |

| Paloalto | generic.ml |

How to remove Win32:MiscX-gen [PUP] virus?

Unwanted application has ofter come with other viruses and spyware. This threats can steal account credentials, or crypt your documents for ransom.

Reasons why I would recommend GridinSoft https://howtofix.guide/gridinsoft-anti-malware/’> 1

Download GridinSoft Anti-Malware.

You can download GridinSoft Anti-Malware by clicking the button below:

Subscribe to our Telegram channel to be the first to know about news and our exclusive materials on information security.

Subscribe to our Telegram channel to be the first to know about news and our exclusive materials on information security.