mikrotik supout rif что это

Создание Support Output File (supout.rif) на устройствах Mikrotik

Support Output File (supout.rif) служит для проверки и отладки конфигураций Router OS. Это удобный способ показать конфигурацию устройства специалисту, если ему нельзя предоставлять доступ к самому устройству (пароли в файле не сохраняются). Файл можно создать двумя способами.

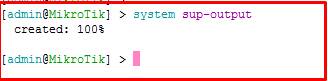

1. Из командной строки. Открываем терминал (New Terminal в меню слева) и выполняем команду: system sup-output

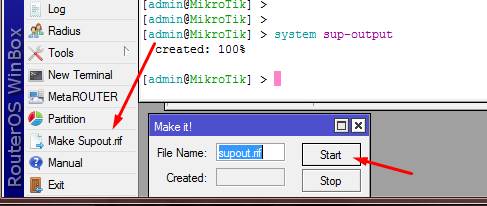

2. Из графического интерфейса. Нажимаем в меню слева Make Supout.rif, в открывшемся окне задаем файлу имя и нажимаем Start:

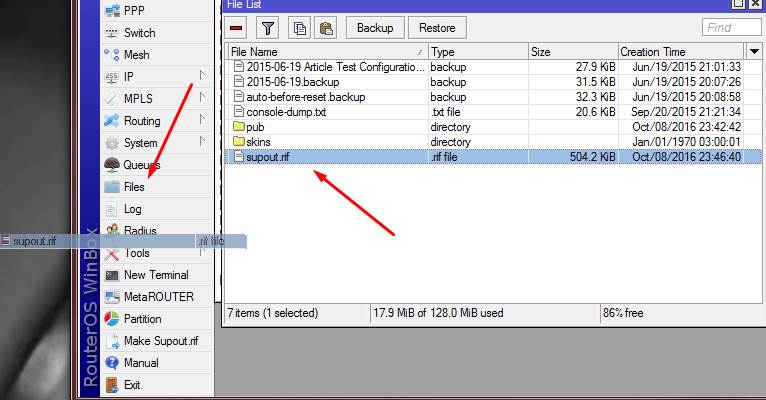

Чтобы скачать файл себе на компьютер, открываем в меню Files, находим файл и перетаскиваем его мышкой в нужный каталог:

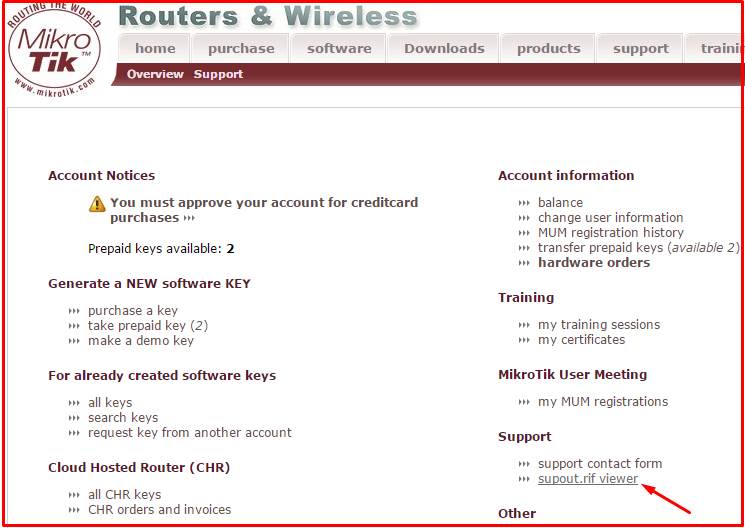

Прочитать файл можно с помощью специального онлайн-viewer’а, который спрятался в глубинах личного кабинета на сайте Mikrotik.com:

Нажимаем сверху new и выбираем файл на компьютере:

Удивительно, что еще не все производители сетевого оборудования применяют подобные механизмы для техподдержки. 5 баллов, Mikrotik!

Настройка cторожевого таймера WatchDog на MikroTik

Производитель MikroTik

MikroTik — латвийский производитель сетевого оборудования. Компания разрабатывает и продает проводное и беспроводное сетевое оборудование, в частности маршрутизаторы, сетевые коммутаторы (свитчи), точки доступа, а также программное обеспечение — операционные системы и вспомогательное ПО. Была основана в 1996 году с целью продажи оборудования на развивающихся рынках.

Сетевая операционная система RouterOS

Одним из продуктов MikroTik является RouterOS — сетевая операционная система на базе Linux. Router OS предназначена для установки на маршрутизаторы Mikrotik RouterBoard. Также данная система может быть установлена на ПК, превращая его в маршрутизатор с функциями брандмауэра, VPN-сервера/клиента, QoS, точки доступа и другими. Система также может служить в качестве Captive-портала на основе системы беспроводного доступа.

Настройка WatchDog Timer

Функция WatchDog Timer перезагружает MikroTik, если пропал интернет. Чтобы определить проблему, устройство периодически пингует IP-адрес сервера. Если роутер не получит ответ, то он перезагрузится.

Для настройки сторожевого таймера понадобится IP-адрес, который будет пинговать MikroTik. В идеале нужно пинговать шлюз провайдера, так как если проблема на последней миле, то перезагрузка может помочь. В примере мы будем пинговать IP от Google: 8.8.8.8

Скачиваете Winbox с официального сайта, если не сделали этого ранее. Открываете вкладку «Neighbors«, выбираете и подключаетесь к своему Микротику:

Далее открываете меню System → Watchdog и заполняете параметры как на картинке:

Watchdog Timer — включение/выключение сторожевого таймера

Watch Address — IP-адрес, который будет пинговаться

Ping Start After Boot — интервал времени, через который будет пинговаться IP-адрес;

Если хотите, чтобы после каждой перезагрузки на почту падал отчет, заполняйте поля ниже:

Send Email To — на какой Email адрес отправить файл autosupout.rif, генерирующийся после перезагрузки;

Send Email From — Email адрес отправителя. Если не указан Email адрес отправителя, то настройки берутся из Tools — Email;

Send SMTP Server — через какой SMTP сервер отправить файл. Если не указан IP адрес SMTP сервера, то настройки берутся из Tools → Email.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

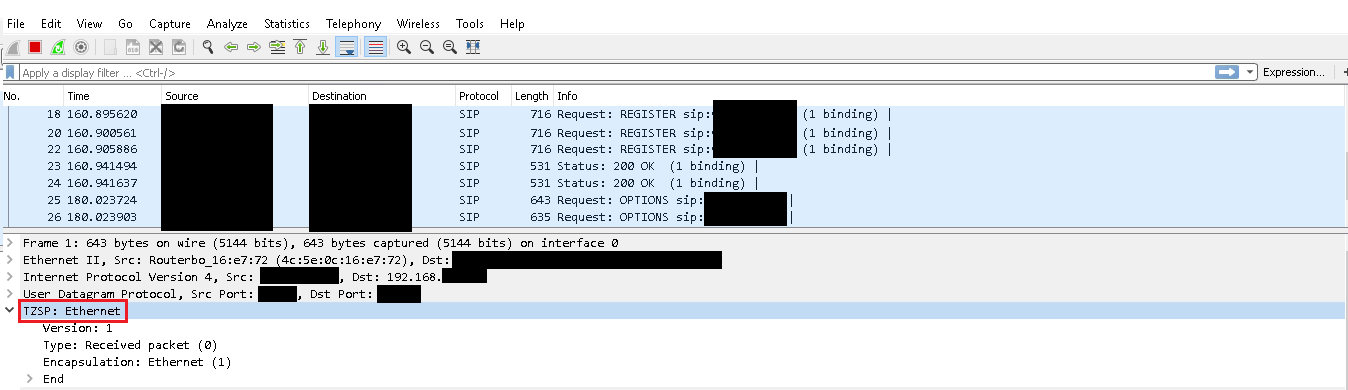

Перехват пакетов на Mikrotik

Привет, Мир! Сейчас расскажем об одном полезном методе траблшутинга и поиска проблем на роутерах MikroTik. Суть данного метода заключается в том, чтобы отлавливать (“сниффить”) пакеты, проходящие через определённые интерфейсы нашего роутера и анализировать их сразу же при помощи Wireshark.

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Prerequisites

Итак, для того, чтобы воспользоваться данным методом нам понадобится:

Настройка

Понятно, что если мы запустим захват пакетов без этого фильтра, то нам просто вывалится весь трафик, который проходит через этот интерфейс, а мы этого не хотим.

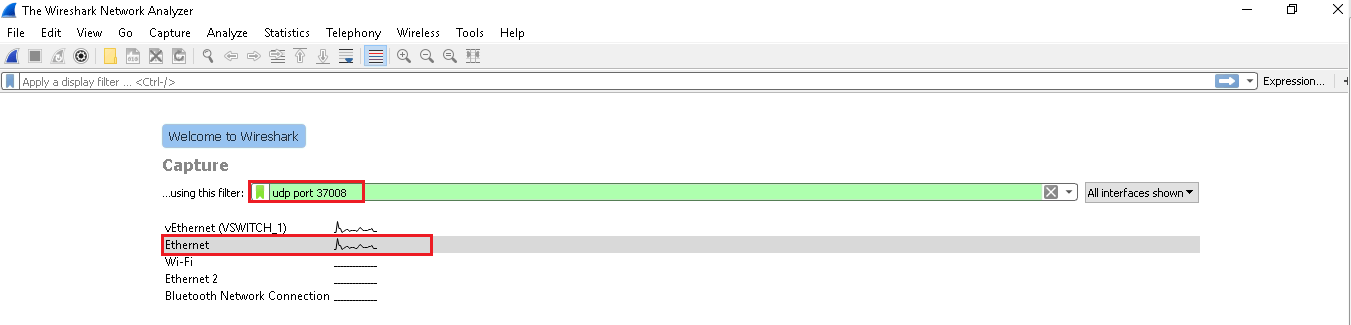

Итак, запускаем перехват пакетов на определённом интерфейсе с фильтром udp port 37008 и видим, что ничего не происходит и пакетов нет.

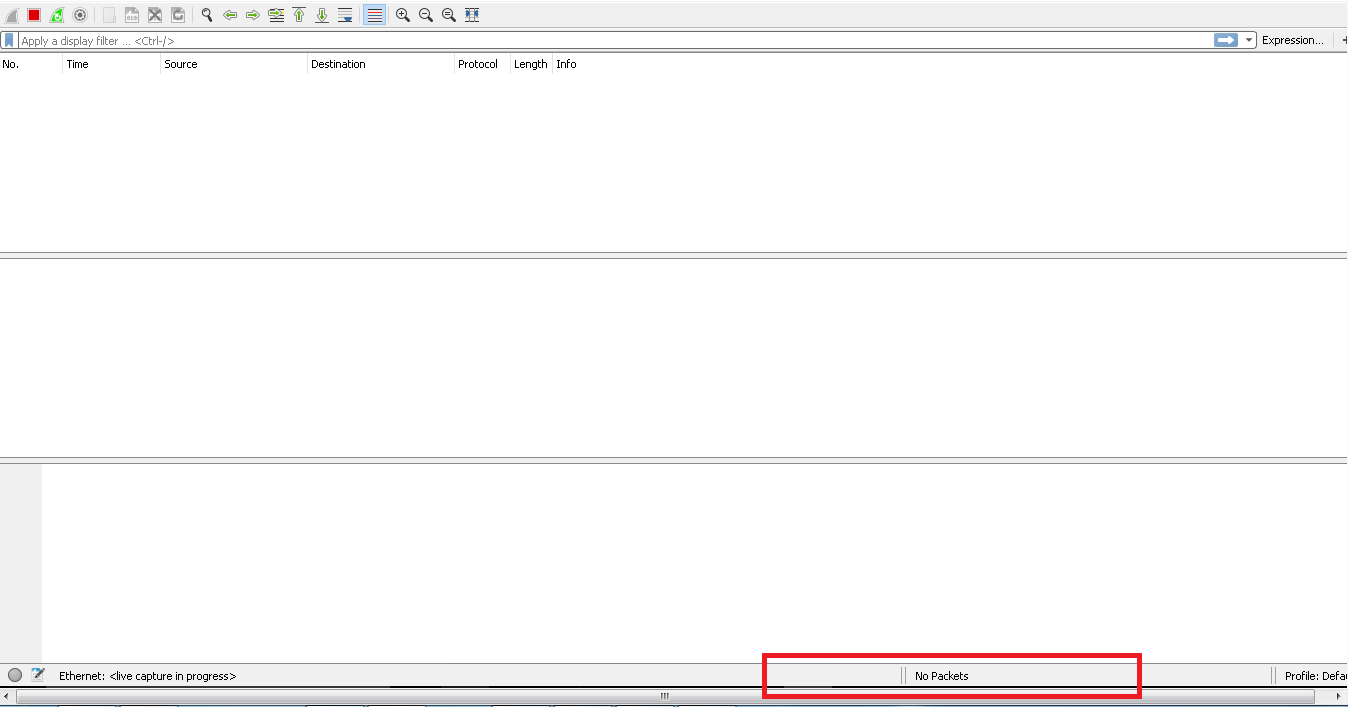

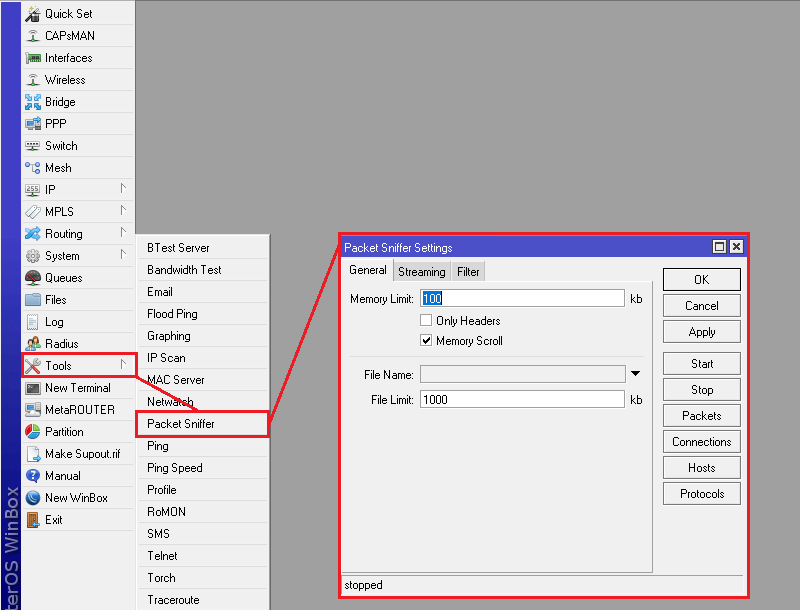

А теперь самое интересное – подключаемся к MikroTik’у через WinBox, переходим в раздел Tools далее Packet Sniffer и видим следующее окно с настройками:

На вкладке General можем оставить всё по умолчанию, переходим на вкладку Streaming:

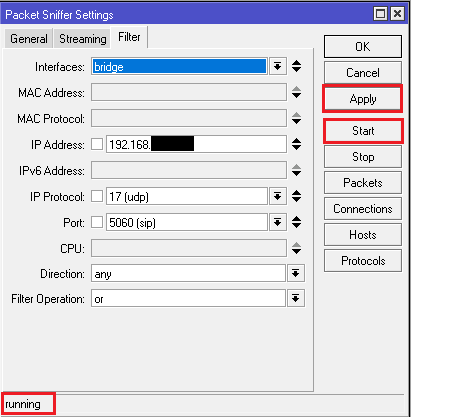

На данной вкладке мы можем отфильтровать интересующий нас трафик. Например, у нас в сети есть IP-АТС Asterisk и мы хотим посмотреть, какие пакеты он получает и отправляет через роутер MikroTik. Так, например, можно отследить коммуникацию IP-АТС с сервером провайдера VoIP услуг.

Далее нажимаем Apply и Start и видим, что сниффер перешёл в статус “running”

Отлично, теперь отправляемся в Wireshark и видим, что он нам уже наловил нужных пакетов в соответствии с правилами фильтра.

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

[Mikrotik] Шаманизм в RouterOS или как я сделал нормально закрытый Firewall в RAW

С чего бы начать. RAW по сути своей сильно урезан по функционалу, из-за того что он идёт до Conntrack и теряет много полезных ништяков, но это не критично.

Небольшое предисловие

Я не претендую на 100% достоверность, по той простой причине, что не являюсь сертифицированным специалистом Mikrotik. И не имею никаких сертификатов, дипломов. Я лишь монтажник сетей, и пишу сюда свой опыт с этими устройствами.

В чем проблема стандартных (QuickSet) правил Filter?

При стандартных параметрах маршрутизатора, мы видим что пакеты приходящие через интерфейс WAN проходят до цепочки Input. То есть маршрутизатор их обрабатывает полноценно через Routing Decision, заносит их в Conntrack с соответствующими данными, и в конце этот пакет либо встречает свою погибель в лице стандартного правила Drop, либо пройдет как новое подключение с локальным процессом, если порт роутера открыт. Либо в уйдет в Forward цепочку, если настроен проброс портов через сетевую трансляцию адресов, но это уже скорее исключение.

Посмотрите на схему цепочек RouterOS:

Задача:

Разгрузить маршрутизатор для работы хотя бы с локальной сетью, если из внешней сети гадят большим количеством пустого трафика. Закрыть полностью все порты управления RouterOS для WAN одним правилом и попытаться если не полностью предотвратить, то хотя бы ослабить переполнение Conntrack.

Условия:

Что потребуется?

Как реализовать и куда тыкать?

Потребуется создать 3 правила NAT для TCP, UDP и ICMP подключений локальной сети, чтобы исходящий трафик машин из LAN менял свои SRC порты на наш диапазон, который мы укажем. Рекомендуется выбирать диапазон и количество портов исходя из количества клиентов, и того, сколько подключений делается в самое пиковое время, (не обязательно, но желательно). Можно взять за пример

Недостаток такого метода: Если клиентов к роутеру подключено слишком много, то в таком случае, реализовать эту систему правил необходимо без NAT. Но должны быть заблокированы все порты служб маршрутизатора из WAN, что не является нашей задачей.

Разумеется, от меня существует две версии. При динамическом адресе, и при статическом.

Сначала рассмотрим правила NAT при динамическом адресе.

Диапазон 12000-18000 указан как пример собственной конфигурации;

Правила в текстовом режиме для терминала:

/ip firewall nat

add action=masquerade chain=srcnat comment=»SRC RAW NAT TCP» out-interface-list=WAN protocol=tcp to-ports=42000-50000

add action=masquerade chain=srcnat comment=»SRC RAW NAT UDP»

out-interface-list=WAN protocol=udp to-ports=42000-50000

add action=masquerade chain=srcnat comment=»SRC RAW NAT ICMP»

out-interface-list=WAN protocol=icmp

Как вы можете заметить, используется Masquerade. Это сделано для совместимости с динамической выдачей адресов от провайдера (DHCP) и как более совместимый/универсальный вариант. Однако, он же является менее безопасным, поскольку в сеть провайдера могут улететь ваши локальные IP адреса при внезапном разрыве, но беспокоиться не о чем. Это явление крайне редкое.

Если у вас статический IP адрес, есть другой вариант. Он чуть безопаснее, и надежнее, поскольку при внезапном разрыве локальные адреса не улетят в публичную сеть и немного разгрузится маршрутизатор.

Правила в текстовом режиме для терминала:

/ip firewall nat add action=src-nat chain=srcnat comment=»SRC NAT TCP RAW»

out-interface-list=WAN protocol=tcp to-addresses=INSERTYOURIP to-ports=

42000-50000

add action=src-nat chain=srcnat comment=»SRC NAT UDP RAW»

out-interface-list=WAN protocol=udp to-addresses=INSERTYOURIP to-ports=

42000-50000

add action=src-nat chain=srcnat comment=»SRC NAT ICMP RAW»

out-interface-list=WAN protocol=icmp to-addresses=INSERTYOURIP

Не забудьте отредактировать «INSERTYOURIP», впишите туда свой статический адрес, чтобы правило начало работать 🙂

Firewall RAW, великий и ужасный

Здесь нам необходимо почесать репу, сделать 5 базовых правил RAW. Оперируем мы всегда цепочкой Prerouting, и никогда Output. Это сделано для того, чтобы работали исходящие подключения от системы роутера к службам обновлений, внешним DNS.

/ip firewall raw add action=drop chain=prerouting comment= «Security Rule: Block IP Fragment» fragment=yes

Текстовый формат правила:

/ip firewall raw

add action=accept chain=prerouting comment=»Src NAT TCP» dst-port=12000-18000 in-interface-list=WAN limit=200,200:packet protocol=tcp

add action=accept chain=prerouting comment=»Src NAT UDP» dst-port=12000-18000 in-interface-list=WAN limit=200,200:packet protocol=udp

add action=accept chain=prerouting comment=»Src NAT: RAW ICMP» limit=

10,10:packet protocol=icmp

ICMP принимаем как есть, ограничение ставим на 10 пакетов в секунду по стандарту.

Достоинства данной системы правил:

Высокая производительность Drop-а пустого трафика. (Да, она может спасти от DDoS с IP Spoofing-ом, если службы ваших LAN-машин экранированы через NAT и ограничены в RAW, поскольку учтены таймеры соединений Conntrack внешних служб для защиты последнего).

Гибкость, вы спокойно можете опубликовать ваши службы.

Вы можете сделать подобие Conntrack через Address List и Mangle, если потребуется обслуживать клиентов вашей службы в первую очередь, и устроить мониторинг IP подключенных клиентов к вашим службам для диагностики.

Она не влияет на LAN подключения, поскольку все правила проработаны только для WAN.

Полностью закрывает все порты маршрутизатора извне, при верном выборе диапазона SRC портов. Это происходит поскольку пакеты не доходят до Input цепочки без соответствующего разрешающего правила, а даже если и доходят, то отлавливаются стандартным правилом Drop all from WAN. Либо принимаются, исходя из вашей конфигурации.

Таким образом мы исключаем атаки на DNS порт, порт SSH, порты FTP, Bandwitch Server, а также атаки на Winbox-порты одним правилом.

Также комплекс правил не исключает и не мешает технике ICMP Port Knocking для доступа извне.

Есть возможность прикрутить систему, которая обнаруживает IP сканеры, хецкеров и удалять такие пакеты не в Input цепочке, а в Prerounting, выполняя тем самым разгрузку CPU.

Ограничение количества пользовательских портов.

Возможно не совместим с VPN. (Поправьте, если это не так).

Требуется более детальная настройка портов, которые смотрят наружу. Требуется добавлять в Raw дополнительные правила с ограничениями.

Mikrotik- Дополнительный Функционал И Настройка

Сюда вошли настройка дополнительного функционала микротик и решения некоторых задач.

Теперь они собраны в одном месте, а не разбросаны по крупицам по все му интернету.

8. Настройка WiFi

9. Настройка USB модемов

10. Дополнительный функционал

11. Инструменты-помощники

12. Терминал. Telnet. SSH. FTP. API

13. Скрипты Mikrotik

8. Настройка WiFi

8.1. В режиме раздачи AP

8.2. В режиме клиента Station

В режиме клиента Station настройки аналогичны режиму раздачи AP.

И конечно же в RouterOS есть инструменты для сканирования и анализа Wi-Fi сетей.

9. Настройка USB модемов

Это пример показывает как настроить модем Option Globetrotter HSDPA USB для работы с LMT (Латвийской мобильной телефонной сетью UMTS/GPRS) или с Amigo (GPRS) в Латвии.

Сервис в Вашей стране возможно имеет другие требования и настройки. Это просто схема того, что нужно делать.

Железо

USB Модем: Option N.V. Globetrotter HSDPA USB Modem H7.2

Производитель: Teltonika, model number U3G150

Роутер: MikroTik Router с USB портом (RB230, любая x86 система, RB433UAH, или, RB411U)

Роутерный софт

RouterOS V4.2. Работает на предыдущих версиях 2.9 and 3, но с небольшими отличиями в конфигурации.

USB модем распознается RouterOS как USB устройство и определяется среди USB ресурсов:

Убедитесь, что USB порт виден разделе port:

Проверьте ответ модема используя serial-terminal, например:

Разорвите связь с модемом, нажав «Ctrl-A», а затем «Q»:

Обходной путь для устройств Globetrotter не имеющих модемного интерфейса

Нет никакой гарантии, что эти команды работают на всех модемах, которые нуждаются в HSO драйверах.

Это устройство подключилось без проблем после описанного метода.

That device was able to connect without problems after the method described. Некоторые карты Globetrotter HSDPA, например iCON 225 (бренд Orange, T-Mobile web’n’walk stick, и пр. имеют последовательный интерфейс по умолчанию отключенным, и предлагают только NDIS интерфейс для соединения. Если команда дозвона сработала, но нет ответа соединения от модема, это может быть полезным для такой проверки. Для проверки настроек:

В этом примере, MDM (модем) интерфейс установлен в 2, так, что не включен последовательный интерфейс модема.

Для изменения настроек:

Вы должны получить: OK

Для записи изменений в память NVRAM устройства:

Отключите и включите устройство, и на выходе получим:

Конфигурация роутера для PPP

Начиная с RouterOS V4 (и последней версси 3) настройка PPP клиента гораздо проще, чем в предыдущих версиях. Там не нужно использовать ppp профили, а интерфейс клиента ppp может быть добавлен автоматически /interface ppp-client:

Интерфейс имеет 3G/GPRS особые модемные аргументы, наподобие apn, pin. Узнайте у Вашего провайдера как использовать APN, user, и password. Подгоните настройки peer-dns и default-route в соответствии с тем, что Вы хотите сделать на Вшем интерфейсе!В нашем случае, мы хоти постоянное соединение, но не хотим дозвон по требованию:

После включения интерфейса проверьте логи, для того, чтобы увидеть установку соединения с USB-модемом.

Последовательные порты используемые в ppp клиенте:

Проверьте адреса, в нашем случае мы имеем:

Вы можете получить еще информацию о статусе модема и сети запусти команду info.

В нашем случае модем использует тот же самый канал для данных и info

Вам нужно использовать маскарадинг, чтобы спрятать локальную сеть когда выходите через ppp!

Привелигированные настройки модема

Опционально модемы могут быть установлены для привелигированных операций в UMTS(3G) or GPRS сетях.

Для изменения рабочего режима, используйте AT_OPSYS команду через терминалl, или включите это внутрь строки инциализации модема:

Запрос текущих _OPSYS настроек используя AT_OPSYS? команду:

Настройка _OPSYS режима работы остается нетронутым после перезагрузки роутера и выключения/включения.

Если вы заблокируете режим настройки 3G для модема, то команда сканирования покажет GPRS сети и наоборот.

Неполадки

Типичные методы проверки

Для проверки порта

Для проверки PIN-кода

10. IP.

10.1. ARP

ARP-таблица соответствия MAC+IP.

Записи Динамические. Время жизни 5 минут.

Записи можно сделать статическими. Make Static.

Тут же можно сделать жесткую привязку клиентов MAC+IP.

ARP-таблица показывает, кто с каким MAC и IP подключился.

Так же она используется для блокировки левых MAC+IP.

После этого динамические записи добавлятся не будут.

Доступ будет разрешен только тем, кто прописан в ARP-таблице.

Советую пользоваться PPPoE авторизацией, если Вы не хотите заморачиваться контролем MAC-адресов.

10.2. Accounting

Используется для подсчета трафика между разными IP.

В том чиле для учета локального трафика.

10.3. Addresses

Список IP адресов, которые присвоены интерфейсам.

Любому интерфейсу нужно всегда назначать IP-адрес.

Следите, чтобы IP-адреса нигде не дублировались!

Адреса могут быть динамические и статические.

Динамические адреса и маршруты выдаются, если есть записи в DHCP-клиенте.

10.4. DHCP Client

Используется для поключения к провайдеру или серверу, который раздает IP адреса автоматически.

Если нужно прописать настройки вручную, то

10.5. DHCP Relay

Перенаправляет DHCP запросы от клиентов на другой DHCP сервер.

Обычно используется для Микротиков, работающих в режиме NAS и при наличии биллинга.

Удобно, когда IP клиентам нужно выдавать централлизовано.

10.6. DHCP Server

Тут же можно посмотреть кто какие IP-адреса получил. Во вкладке Leases.

Можно делать Make Static. Т.е. определенному MAC-адресу выдается определнный IP-адрес.

На каждый физический интерфейс и bridge-интерфейс можно создавать свой DHCP-сервер.

Также здесь можно указать DHCP-Relay для каждого DHCP-сервера в отдельности.

Сюда попадают DNS-сервера выданные провайдером.

При желании также можно прописать свои DNS-сервера.

Так же здесь сохраняется DNS-кеш клиентов.

10.8. Firewall

Мощный инструмент для:

10.9. Hotspot

Тут можно организовать доступ в интернет через авторизацию посредством Web-страницы и логина-пароля.

Можно создать доступ по карточкам доступа. По времени или по траффику. Например на сутки или 1GB трафика.

К HotSpot есть модуль UserManager. Он позволяет генерировать логины-пароли и управлять HotSpot.

Используется для публичного доступа по карточкам в гостинницах, вокзалах, аэропортах, ВУЗах и др.публичных местах.

10.10. IPSec

Включает шифрование траффика IPSec.

Используется для защиты траффика от дешифровки.

10.11. Neighbors

10.12. Packing

Упаковывает мелкие пакеты в более крупные.

Используется для ускорения передачи данных и интернета.

10.13. Pool

Диапазоны IP адресов. DHCP-сервер и HotSpot отсюда берут свободные IP для раздачи клиентам.

10.14. Routes

Маршрутизация. Маршруты могут быть как динамические так и статические.

Здесь определяется на какой интерфейс и через какой IP будет идти каждый пакет в зависимости от его адреса назначения.

Разруливает исходящие пакеты.

10.15. SMB

Сетевое окружение. Можно расшарить флешку или винт. И она станет доступна всем в сети.

Можно ставить пароль на доступ. Или доступ только на чтение.

10.16. SNMP

10.17. Services

Разрешенные сервисы на Микротике.

Можно указать на каких портах они работают и с каких IP разрешен к ним доступ.

Сервисы также можно блокировать в Firewall

10.18. Socks

Включает контроль и работу через socks.

Можно разрешать и запрещать socks соединения по IP адресам. Можно ограничивать количество сессий.

10.19. TFTP

Включает работу по TFTP протоколу.

Это простой протокол обмена файлами между устройствами в сети, например Микротиком и видеокамерами.

10.20. Traffic Flow

Аналог NetFlow от Cisco.

На определенный IP адрес регулярно отсылает статистику по траффику клиентов.

10.21. UPnP

Включает поддержку UPnP устройств. Например телевизоры, приставки и пр.

10.22. Web-Proxy

Может кешировать весь проходящий. Используется для более полного контроля HTTP трафиком.

Эффективно ускоряет медленный интернет и уменьшает объем траффика.

Экономит до 20% траффика при среднестатистических клиентах.

11. SYSTEM. Дополнительный функционал.

11.1. Auto Upgrade

Автоматически обновляет прошивку с указанного ресурса.

Это может быть локальный ресурс сети или удаленный.

Удобно, когда нужно прошить много Микротиков на одну и туже прошивку.

11.2. Certificates

11.3. Clock

Установка часов и временной зоны. Используется совместно с SNTP Client.

11.4. Console

Настройка Консольного подключения через COM-порт и нульмодемный кабель

11.5. Drivers

11.6. Health

Здоровье системы. Может быть пустым. Зависит от модели Микротика.

Обычно это температура и вольтаж.

11.7. History

Список команд пользователя, которые возможно отменить с помощью UNDO.

11.8. Identity

11.9. LEDs

Управление лампочками на Микротике. У меня почему-то не управляется.

11.10. License

Тут можно обновить и поднять уровень лицензии.

11.11. Logging

Логирование всех событий.

11.12. Packages

Установленные пакеты. Лишние можно удалить. Пакеты можно скачать на сайте mikrotik.com.

Версия пакетов должна совпадать с версией Вашей RouterOS. Номер версии написан в самом верху окна WinBox.

Не входят в RouterOS по умолчанию:

calea

11.13. Password

Смена пароля админимстратора

11.14. Ports

Настройка режима работы портов. USB и COM.

11.17. Resource

Свободные ресурсы роутера. Его характеристики. Время работы после последней перезагрузки и пр.

11.18. RouterBoard

Модель и серийный номер роутера. Версия заводской прошивки.

Выбор протокола загрузки.

11.19. SNTP Client

Здесь указываем сервера времени, по которым Микротик будет обновлять свои часы.

Нужен доступ к интернету.

11.20. Sheduler

Или Регулярно через определенный промежуток времени.

Имеет счетчик количества срабатываний скрипта.

Учитывайте, что после перезагрузки счетчик обнуляется.

11.21. Script

Здесь можно создавать скрипты. И потом запускать эти скрипты по имени.

Также можно посмотреть все переменные окружения, счетчик запуска скриптов и время последнего запуска скриптов.

Тут же можно посмотреть список активных юзеров, и через что они подключены к Микротику.

Так же здесь можно импортировать SSH ключи для доступа к Микротику.

Это для защиты, чтоб каждый раз не пересылать логин-пароль к Микротику.

Например, здесь можно создать юзеров только с правами на перезагрузку роутера и чтение.

11.26. WatchDog

12. Tools. Инструменты-помощники.

12.1. Ping. Arp-Ping. Traceroute.

Это основные инструменты для проверки состояния узлов сети.

Arp-Ping пингует внутри сегмента сети.

Т.е. Arp-Ping-ом нельзя пропинговать удаленный ресурс.

Пингом также можно определить именно тот момент, когда узел готов к работе.

Классический метод ping 8.8.8.8, ping ya.ru. Проверка доступности и проверка DNS.

Есть также Flood Ping и Ping Speed.

Используется для проверки макс. скорости к любому узлу.

Используется также для построения топологии и анализа сети.

12.2. IP Scan.

Это замечательный инструмент.

Позволяет сканировать сетку на наличие компов и устройств в сети.

Показывает также ихние IP, MAC адреса, DNS имена.

Использует ARP-Ping. Т.е. все машины в сети откликнутся

Может сканировать целые сегменты сети, причем очень быстро.

12.3. Watch Dog. NetWatch.

Это регулярные пинговалки IP-адресов.

Watch Dog находится в разделе System.

По умолчанию просто показывает состояние удаленного IP.

Используется также для определения включено или выключено устройство.

Можно также вести статистику, кто и когда включался-выключался.

Но использует обычный пинг.

Поэтому некоторые устройства на пинг не ответят, даже будучи включенными.

Используйте IP SCAN.

12.4. BTest Server

Должен быть включен, если Вы хотите с иметь возможность проверять макс. скорость с другого Микротика.

11.5. Bandwidth Test

Проверка входящей-исходящей скорости. На другом Микротике должен быть включен BTest Server.

Можно проверять скорость с компом под Windows c помощью утилиты Bandwidth Test.

Для теста можно также использовать Traffic Generator и Ping Speed

12.6. Email

Здесь пропишите почтовый SMTP-сервер, от кого, логин и пароль.

Теперь Вы можете легко отправлять e-mail из скриптов или командной строки.

12.7. Graphing

Тут включаются графики потребления трафика, загрузки процессора, оперативной памяти и флеш-памяти.

Графики по трафику доступны только для Simple Queue.

Графики доступны из Web-интерфейса Микротика.

12.8. MAC Server

Нужен для того, что бы Вы могли зайти на Микротик по его MAC-адресу. Через Winbox или Telnet.

Здесь должны быть интерфейсы, для которых разрешен вход по MAC-адресу.

12.9. Packet Sniffer

Простейший сниффер пакетов.

12.10. Profile

Показывает загрузку процессора по разным типам задач.

12.11. SMS

Можно отправлять и принимать SMS. Если конечно подключен USB-модем

Возможно реализовать, к примеру, ежедневные отчеты по траффику и удаленное управление Микротиком с помомщью SMS.

12.12. Telnet

Можно заходить на другие железки по Telnet, SSH и MAC-Telnet (для Микротик железок)

12.13. Torch

Утилита для анализа трафика. По сути тот же сниффер с фильтрами.

12.14. Traffic Generator

Используется для генерации траффика с разными размерами пакетов.

По сути тот же SpeedTest.

12.15. Traffic Monitor

Следит за траффиком на интерфейсах.

При достижении определенного лимита может выполнять скрипт.

13. Терминал. Telnet. SSH. FTP. API.

Заходить по Telnet и SSH можно с помощью программы Putty.

Используются как для локального так и для удаленного управления.

Имеют подсветку синтаксиса.

Поддерживают продвинутый TAB-автокомплит.

Поудобнеее, чем у Unix-Linux.

Есть очень полезные команды export и import.

Позволяют сохранять настройки любого раздела в файл. Ну и восстанавливать из файла.

Это очень мощное средство автоматизации.

Так же поддерживается язык программирования Lua. Но это делать лучше из Скриптов.

Есть кроме того ряд команд, которые доступны только из терминала.

Т.е. удаленно в 8 утра можно включить все компы в локальной сети.

Сотрудники будут приятно удивлены такой заботой.

Есть готовое API для программистов на Delphi, PHP, С.

Но это не универсально. Управлять железками кроме Микротика Вы не сможете.

Если нужна универсальность, то используйте SSH или еще лучше Radius.

14. Скрипты

Микротик использует язык LUA.

В нем есть все необходимые конструкции для программирования.

Переменные, циклы, условия, массивы.

Может сохранять данные в файл или в лог по желанию.

Может работать с файлами на чтение-запись.

Так же поддерживает обычные и специальные типы переменных:

Обычные:

string, number, boolean, nil

Специальные:

а также array — массив данных.

По скриптам нужен отдельный мануал.

Категории

Производители

Новости

Советы

Копирование любой информации с сайта без размещения активной обратной ссылки запрещено.