mfgstat zip что такое

Mfgstat zip что такое

Lo puedes eliminar a mano.

Sobre la confianza en el Antivirus Defender de Windows 10, es infundada, esta al nivel del resto, te dejo una comparativa, mira las puntuaciones:

Defender, al estar incrustado en Windows, no consume tantos recursos en segundo plano como los de terceros, tu mismo.

Colaborador Pro Bono

No trabajo ni hablo en nombre de Lenovo

WIMVP

94773 Páginas vistas

Re: El archivo MFGSTAT.zip

Hola si, pertenece a McAFee, los programas y especialmente los antivirus, siempre dejan rastros, para eliminar correctamente McAFee debes utilizar su herramienta:

Solo comentarte que Windows 10 incorpora su propio antivirus y no es necesarios el uso de antivirus de terceros.

Colaborador Pro Bono

No trabajo ni hablo en nombre de Lenovo

WIMVP

Re: El archivo MFGSTAT.zip

Gracias amigo. Efectivamente, esa herramienta es MCPR.exe, con la que desinstalé el McAffe que traía de serie el ordenador. Pero no ha borrado este archivo, a pesar de que la he pasado 2 veces.

Por eso pregunto si es posible borrarlo manualmente, sin tener problemas.

Probé un tiempo a tener solo el antivirus de Windows, pero no tengo en el la misma confianza. Gracias.

94773 Páginas vistas

Re: El archivo MFGSTAT.zip

Lo puedes eliminar a mano.

Sobre la confianza en el Antivirus Defender de Windows 10, es infundada, esta al nivel del resto, te dejo una comparativa, mira las puntuaciones:

Defender, al estar incrustado en Windows, no consume tantos recursos en segundo plano como los de terceros, tu mismo.

Colaborador Pro Bono

No trabajo ni hablo en nombre de Lenovo

WIMVP

0 la persona encontró útil esta solución.

Principios de la Comunidad

Por favor revise nuestras Pautas antes de publicar.

Echa un vistazo a las ofertas actuales!

Publicaciones principales de Kudoed

Por favor, inicia sesión para darle «Me gusta » en esta publicación.

Welcome to Ideation!

Ideation sections have been created for customers to engage with us by discussing and promoting ideas and improvements relating to Lenovo’s products and services.

As a reminder, your participation in Ideation is governed by Lenovo’s website Terms of Use and by Lenovo’s Forums Community Guidelines. Additional terms governing the Ideation Program are included in the Ideation Terms and may be found here. For your convenience, here’s a

Quick summary of the highlights:

By clicking on “Yes” below you certify that you have read and agree to the Community Guidelines and the Ideation Terms, and acknowledge that by submitting any ideas, material, or information on the Ideation site you grant Lenovo the right to use any such submissions by you in any way without acknowledging, notifying, or compensating you, as described in those documents.

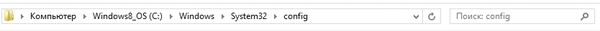

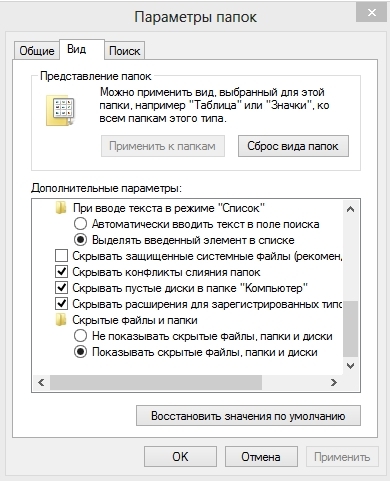

Тотальная очистка диска/тома (c:)

Более года меня мучила проблема полного отсутствия памяти на диске «с» (97гб всего).

Доступа к ней конечно же у нас нету. И что бы увидеть что там происходит нужно в параметрах папок снять галочку с пункта «скрывать защищенные системные файлы» и естественно поставить галочку на пункте «показывать скрытые файлы и папки’.

Которых у меня было более 200 тысяч. По очереди прописываем их в поиск, дожидаемся полной загрузки, выделяем сразу все сочетанием ctrl+a и смело удаляем. те файлы которые не удаляются просто пропускаем с пометкой для всех. Я таким образом удалил более 200 тысяч файлов и освободил 60гб памяти.

p.s скорее всего эти файлы и дальше будут плодиться со временем, чем вызвана такая проблема я понятия не имею.

К тому ж там «посоветовали» использовать wmfix.

проверить размер содержимого папки для ЛЛ:

1) выделяем ниже строчку и жмем Ctrl + C для копирования пути:

2) жмем Win + R и затем Ctrl + V и подтверждаем Enter

2.1) если выскочит окно «У вас нет прав доступа» жмем кнопку предоставить права

3) в открывшейся папке выделяем всё Ctrl + A и проверяем размер выделенного Alt + Enter

какой вес для нее нормальный? у меня 4гб

Комп от вирусов почисть, и драйвера на всякий случай скачай с оф сайтов. У меня вообще 250 мб весит папка.

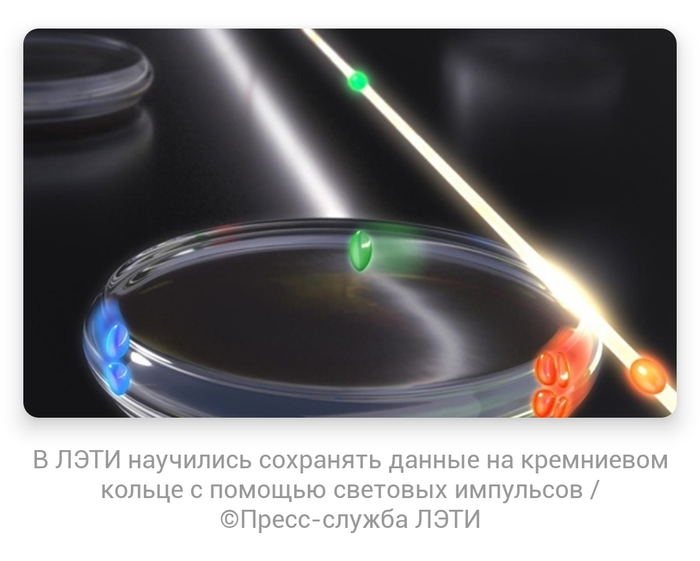

Быстродействующие модули памяти для оптических компьютеров будущего

Эффект, благодаря которому возможна запись информации в кремниевом кольцевом микрорезонаторе с помощью импульсов света разной интенсивности, впервые описан учеными ЛЭТИ. Он открывает большие возможности по созданию быстродействующих модулей памяти для оптических компьютеров будущего.

Современные электронные вычислительные машины подходят к пределу своих возможностей по соотношению производительности к энергозатратам. Поэтому научные группы по всему миру разрабатывают логические интегральные схемы на альтернативных принципах, которые будут более компактными, энергоэффективными и быстродействующими. Один из видов таких схем — фотонная интегральная схема, в которой передача, хранение и обработка информации производится с помощью света.

«Мы впервые показали, что в миниатюрных кремниевых кольцевых микрорезонаторах (диаметр около 0,2 миллиметра), существуют стабильные нелинейные эффекты, которые позволяют записывать данные с помощью оптических импульсов. Это стало возможно благодаря существующему в данной структуре эффекту бистабильности», – поясняет доцент кафедры физической электроники и технологии СПбГЭТУ «ЛЭТИ» Андрей Никитин.

Кремниевые кольцевые микрорезонаторы выполнены по широко распространенной технологии изготовления компонентов для полупроводниковых приборов – кремний на изоляторе. Для переключения выходного состояния используются оптические импульсы различной интенсивности: низкая кодирует «0», высокая – «1». Таким образом записывается информация. Результаты экспериментов, изложенные в статье в научном журнале Optics Communications, показали, что система может находиться в таком состоянии до следующего информационного сигнала.

«Получается очень простой принцип работы, при этом без использования классической электроники. В дальнейшем, мы планируем использовать этот принцип для создания оптической ячейки памяти. Совокупность таких ячеек является основой для создания быстродействующих оптических запоминающих устройств. Понимание таких нелинейных эффектов – это важный шаг в направлении создания фотонных интегральных схем», – поясняет Андрей Никитин.

Проект находится в русле многолетних работ, проводимых на кафедре физической электроники и технологии по исследованию новых физических эффектов в твердом теле, имеющих большие перспективы для создания устройств хранения и обработки информации. В частности, в 2020 году ЛЭТИ получил мегагрант Правительства Российской Федерации на проведение разработок в области резервуарных вычислений на принципах магноники.

Неочевидные возможности ZIP на macOS

В сентябре, во время соревнований VolgaCTF, проходила конференция, на которой я впервые рассказал о своем исследовании стандартной программы по работе с архивами в macOS. Сегодня я представляю текстовую версию своего доклада.

Предисловие

Не так давно я изучал интересный проект – защищенное хранилище файлов. Одной из задач было найти возможности обхода проверки расширения файла внутри zip-архива. Пользователь мог отправить на сервер zip-архив, но сохранялся он только в том случае, если в нем лежали файлы с определенным расширением. Данную систему хранения можно графически представить примерно так:

В итоге я нашел способ обхода, однако был один нюанс: найденная проблема была не в самой системе хранения и не в ее функции проверки расширений. Всё дело было в самом zip. Казалось бы, столько статей написано про zip-архивы, что сложно удивить разбирающегося человека чем-то новым. Структура архива давно известна, написаны сотни документаций, выпущено несколько версий формата zip. Но все становится интереснее, если работа идет за ноутбуком производства Apple. В этой статье я хочу обсудить одну неочевидную особенность стандартной программы по созданию zip-архивов в macOS.

Как устроен zip-архив

Что же такое zip-архив? Zip-архив – это, в первую очередь, файл с определенной структурой. На изображении приведен пример строения типичного архива.

В типичном архиве есть три заголовка: local file header, central directory file header и end of central directory. В local file хранится информация о размере, дате изменения, а также имени файла. Кроме того, здесь находится непосредственно сам файл. В central dir содержится информация о различных атрибутах файла, о размере и имени файла, но в него не входит сам сжатый файл. В третьем заголовке можно найти информацию о количестве файлов внутри архива и их размере.

Я надеюсь, многие так и представляли себе zip-архив. Как можно заметить, имя файла дублируется в local file и в central dir. Это важно, но для начала вспомним, какие же существуют самые популярные уязвимости zip-архивов.

Известные уязвимости ZIP

Zip-slip

Zip-symlink

Zip-bomb

Этот тип атак основан на возможностях алгоритмов сжатия внутри архива. При распаковке файлы или занимают очень много места на диске, или бесконечно рекурсивно распаковываются, в то время как сам архив занимает считанные байты.

Вернемся к защищенной системе хранения

Что же делать, если ни к чему из вышеперечисленного сервис не уязвим? Как хакать? Для этого еще раз внимательно посмотрим, как устроен zip-архив. Как я заметил выше, имя файла внутри архива дублируется в local file и в central dir. Зачем это сделано, ведь можно просто сохранять имя файла один раз? Для проверки целостности? Возможно.

Я решил, что до меня никто не пробовал проделать настолько простой трюк и написал в эти поля разные имена. Результат был неожиданным. Я получил ситуацию, при которой пользователь отправляет архивом файл с одним именем, а при разархивации на macOS получает файл с совершенно другим. В то же время система проверки расширений пропускает такой архив как безопасный.

Эээксперементы

На втором изображении показан архив zip64 с замененным именем файла в central dir.

На третьем изображении показан архив zip64 с замененным именем файла в local file.

Так-так, а zip64 – это кто?

Действительно, не многие помнят, что существует множество разных реализаций формата zip. Второй по популярности – zip64 – создан как модернизированная версия обычного zip. Он позволяет хранить значительно больше данных, практически исключая ситуацию, когда пользователь не может заархивировать свою петабайтную коллекцию котиков из-за огромного количества объектов. Основные отличия zip от zip64 представлены в таблице:

Тесты на распаковку

Интересно, какое название будет у файла test после распаковки каждого архива на разных платформах? Я протестировал архивы в macOS 11, Windows 10 и Debian 9. Для распаковки я использовал стандартные методы, однако в Debian для удобства я использовал консольную утилиту unzip. Так, на первом изображении показан результат распаковки в Windows. Как можно заметить, Windows при разархивации смотрит на имя файла, которое указано в структуре central dir.

На втором изображении показан результат распаковки в Debian. Как видим, Debian разархивировал тестовые архивы точно так же, как и Windows, отдав предпочтение имени, указанному в central dir.

На третьем изображении показан результат распаковки в macOS. Ого, что-то новое. Расширения магическим образом поменялись! Получается, что стандартная утилита для работы с архивами в macOS при распаковке подобных архивов смотрит на имя файла, указанное в local file.

Интересно, что во всех остальных популярных архиваторах, а также во всех популярных библиотеках к основным языкам программирования названия файлов архива берутся именно из central dir.

Бага не в стандарте, а в macOS

С полученными знаниями систему хранения на схеме можно представить иначе.

В результате, код модуля системы, которая отвечает за проверку расширений файлов внутри архива, пропустит специальным образом модифицированный архив, а пользователь macOS, который этот архив получит и разархивирует, может столкнуться с появлением файла с любым названием и расширением – даже таким, которое запрещено в этой системе хранения.

Скрипт для создания подобных архивов

Сценарии атак

Несмотря на то, что уязвимость кажется серьезной, придумать реальные сценарии атаки с ее использованием оказалось нетривиальной задачей. Я смог найти ей реальное применение в нескольких сценариях, которые расположил в порядке увеличения импакта.

Другое расширение файла. Непосредственная возможность сохранения zip-архивов, содержащих опасные файлы, в защищенном контуре, минуя системы проверки расширения файла внутри архива. Так как контур защищенный, пользователи всецело доверяют находящимся в нем файлам. При распаковке такого архива на macOS пользователь может получить вредоносный файл, который пользователям других систем будет отображаться в виде простого текстового файла с непонятным содержимым.

Полиглоты. Существуют такие файлы, которые содержат в себе свойства нескольких типов файлов. Например, такой полиглот можно открыть как html-страничку и как pdf-документ, не меняя структуру файла, а лишь программу, которая отображает его содержимое. Использование полиглотов для эксплуатации данной уязвимости открывает большие возможности: можно сделать так, что на macOS полиглот распаковывается с расширением html, а на других платформах – с pdf. Таким образом, если добавить в html и pdf разные ссылки на подконтрольный злоумышленнику сервер, можно отслеживать, на какой платформе и в какое время был открыт вредоносный архив, и так собирать информацию об использовании устройств на базе macOS в конкретной компании. Возможности полиглотов безграничны, подробнее о них можно почитать, например, тут.

Шикарный 0-day (нет)

В процессе исследования мне стало интересно: неужели ни один исследователь не попробовал такой простой трюк за столько лет существования стандарта zip? Оказывается, что подобная уязвимость была найдена еще в 2009 году израильским экспертом Danor Cohen. Старая версия WinRAR позволяла выполнять произвольный код во время открытия файла из архива. Виной всему была точно такая же подмена имени файла в local file архива.

Реальный импакт уязвимости

Казалось бы, точно такая же уязвимость, как и 12 лет назад, отличный 0-day(4425-day). Однако само устройство стандартной утилиты для работы с архивами в macOS не позволяет в полной мере раскрыть потенциал уязвимости, так как:

Пользователь не видит содержимое архива до распаковки – соответственно, он изначально не знает, с каким расширением его ждет файл после нее.

Во время распаковки архива не происходит мгновенное выполнение файла – вместо этого он сразу сохраняется в текущую директорию файловой системы.

Не высвечивается окошечко PWNED, а значит и возможности эксплуатации сводятся к минимуму.

Реакция Apple

Данная особенность была найдена еще в марте, было написано письмо в команду Apple, но специалисты корпорации не нашли в ней ничего опасного. Однако, они не исключили возможность исправления уязвимости когда-то в будущем. Прошло уже больше полугода, архиватор не починили, и я решил рассказать сообществу об этой находке, которая, как я все еще считаю, может потенциально нести в себе угрозу для конечных пользователей. Однако, самое интересное еще впереди, так как на этом проблемы macOS не заканчиваются, но о них я расскажу в другой раз.