какой мессенджер не прослушивается спецслужбами россии

12 защищённых мессенджеров для безопасного общения

Как показывают мировые события, безопасность общения и защита личных данных в любой момент может коснуться каждого. Мессенджеры — одни из наиболее используемых приложений. Именно в них мы делимся самой частной и закрытой информацией. В этой статье я собрал 12 мессенджеров, которые заботятся о защите вашей личности, информации и безопасности общения.

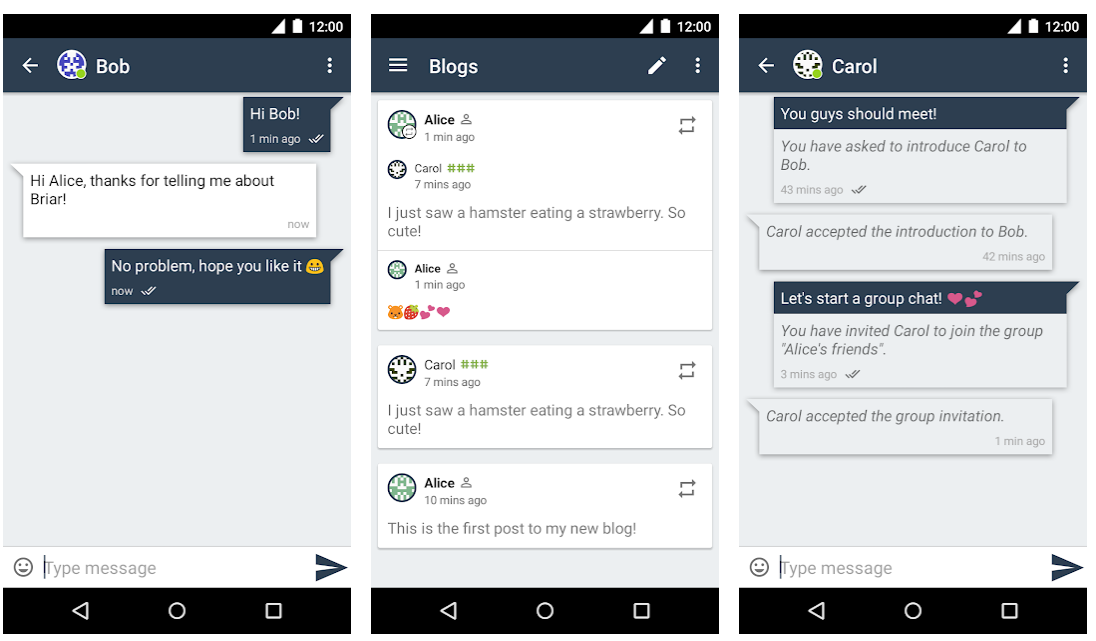

Briar (Android)

Briar был создан для безопасного общения активистов, журналистов и всех остальных, с кого могут спросить за «базар». В отличие от аналогов (например, Telegram), у Briar нет центрального сервера. Вся переписка синхронизируется напрямую между устройствами пользователей.

В случае отсутствия соединения с интернетом Briar может использовать Bluetooth или Wi-Fi. А при наличии сети синхронизация работает на базе Tor. Исходники открыты.

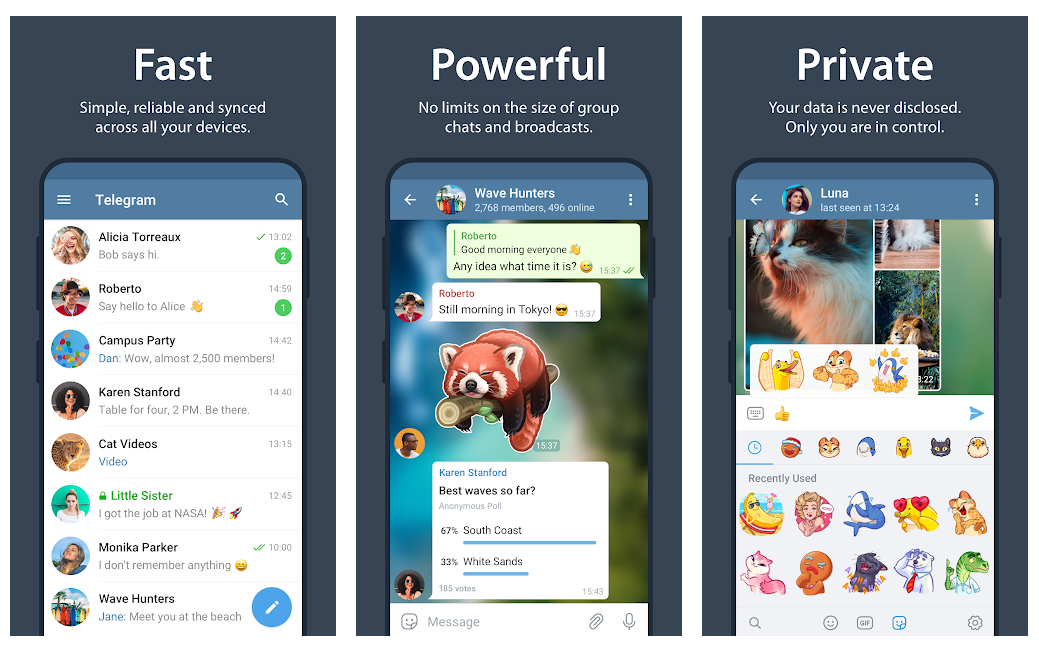

Telegram (Windows, Mac, Android, iOS, веб)

Telegram от товарища Дурова — один из самых популярных мессенджеров на данный момент. И для многих он является синонимом приватности и анонимности. Однако не следует забывать, что возможности защиты ваших данных немного отличаются между платформами. А об анонимности речь вообще не идёт, хотя многие думают, что в Telegram она есть.

В Telegram можно делиться любым привычным контентом, создавать чаты (до 200 000 человек) и каналы. Не стоит забывать про ботов. Есть поддержка голосовых и видео звонков.

По умолчанию переписка не зашифрована, что позволяет синхронизировать общение между клиентами. Для активации end-to-end шифрования нужно использовать специальные секретные чаты.

Ключи шифрования и вся информация по умолчанию хранится на серверах компании. Секретные чаты являются исключением.

Исходный код клиентов открыт, а исходный код серверной части закрыт. Есть возможность использования API для собственных разработок.

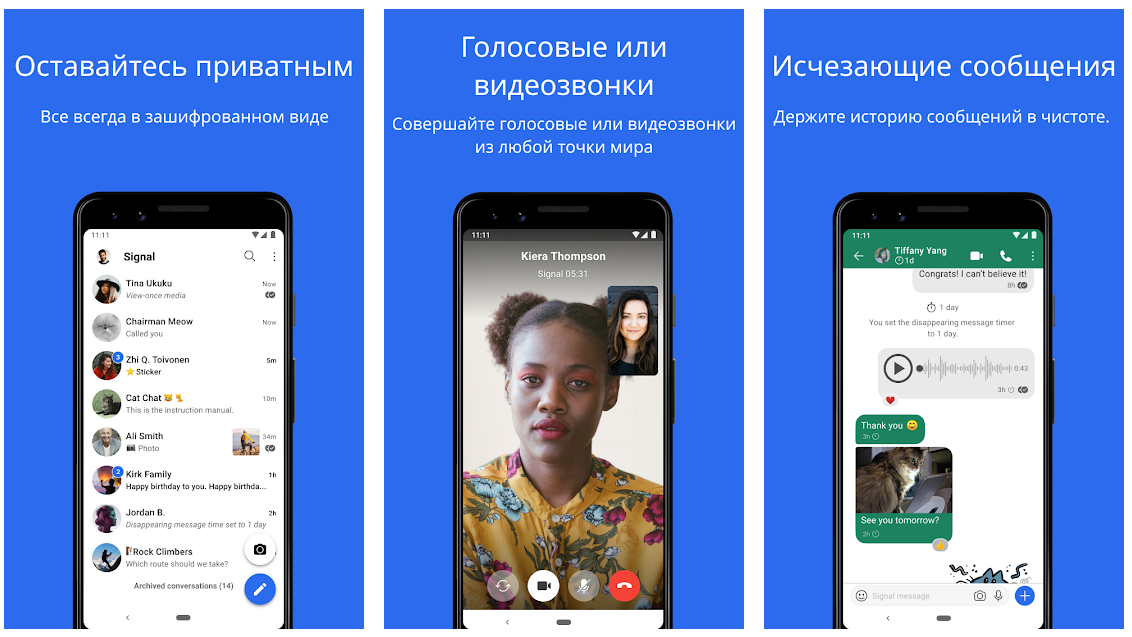

Signal (Windows, macOS, Android, iOS)

В продвижении приватных мессенджеров, и в частности Signal, очень помог неуловимый Сноуден. Если он им пользуется и его до сих пор не поймали, значит, можно пользоваться и нам.

Signal создан на основе TextSecure и RedPhone. Здесь можно общаться тет-а-тет и создавать групповые чаты. Никакие данные никогда не передаются на сервера компании. End-to-end шифрование между устройствами включено по умолчанию. Можно совершать голосовые и видео звонки.

Весь исходный код открыт.

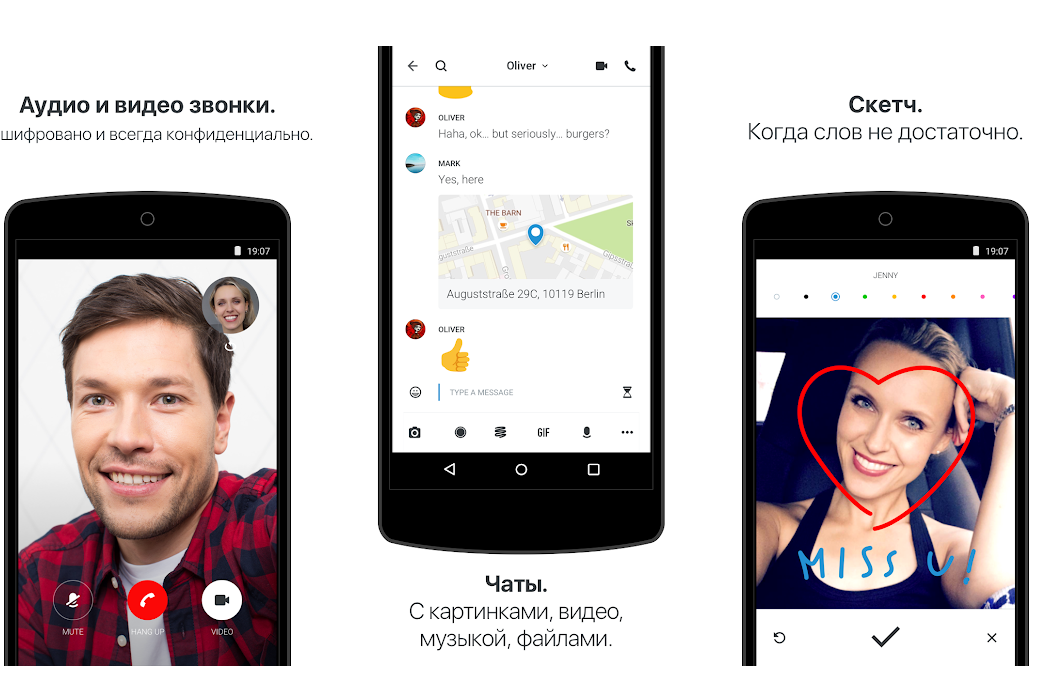

Wire (Windows, macOS, Android, iOS, веб)

В мессенджере доступны групповые чаты, видео и аудио звонки, конференции, и всё это с end-to-end шифрованием. Из дополнительных возможностей стоит выделить: возможность поделиться экраном, создание гостевых комнат (для общения с людьми извне), управление командными параметрами, синхронизация между устройствами.

Исходники клиентов и серверной части открыты.

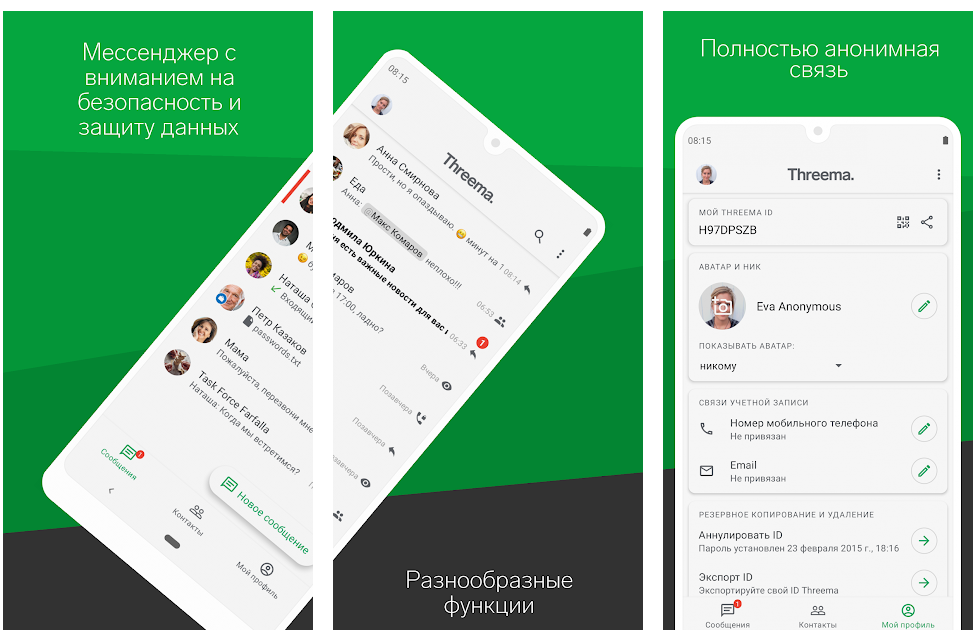

Threema (Android, iOS, веб)

Threema разрабатывали с учётом безопасности данных пользователя. По умолчанию включено end-to-end шифрование, и ваша информация никогда не попадает на сервера компании.

В приложении можно делиться своим местоположением и использовать синхронизацию контактов. Есть голосовые и видео звонки.

Все исходные коды открыты.

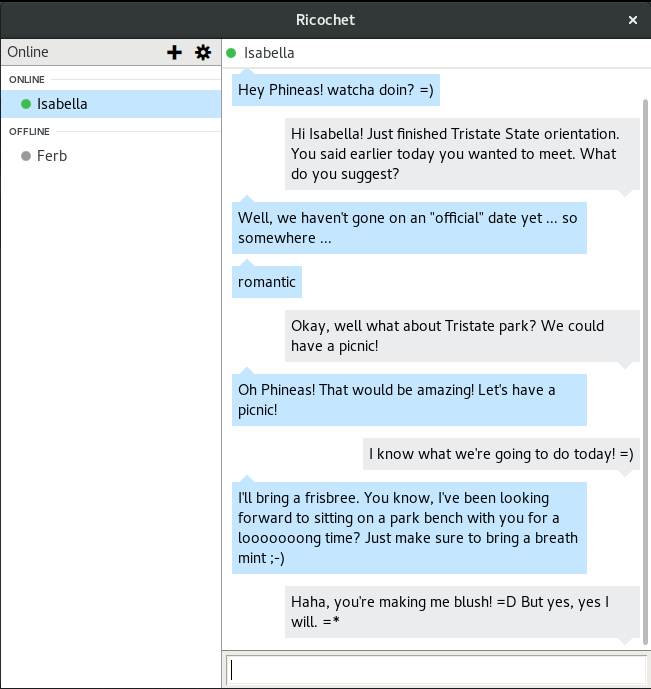

Ricochet (Windows, macOS)

Ricochet считается экспериментальным проектом. Его суть заключается в том, что нельзя никому давать ни какие сведения о себе. То есть цель не только в безопасности ваших данных, но и анонимности.

Вы можете начать общение с кем угодно, не раскрывая свою личность и IP-адрес. Никто никогда не сможет узнать, с кем и когда вы переписывались. Серверная часть отсутствует, а соединение происходит с помощью P2P на базе сети Tor.

Ваш логин является секретным адресом сервера. Исходный код мессенджера открыт.

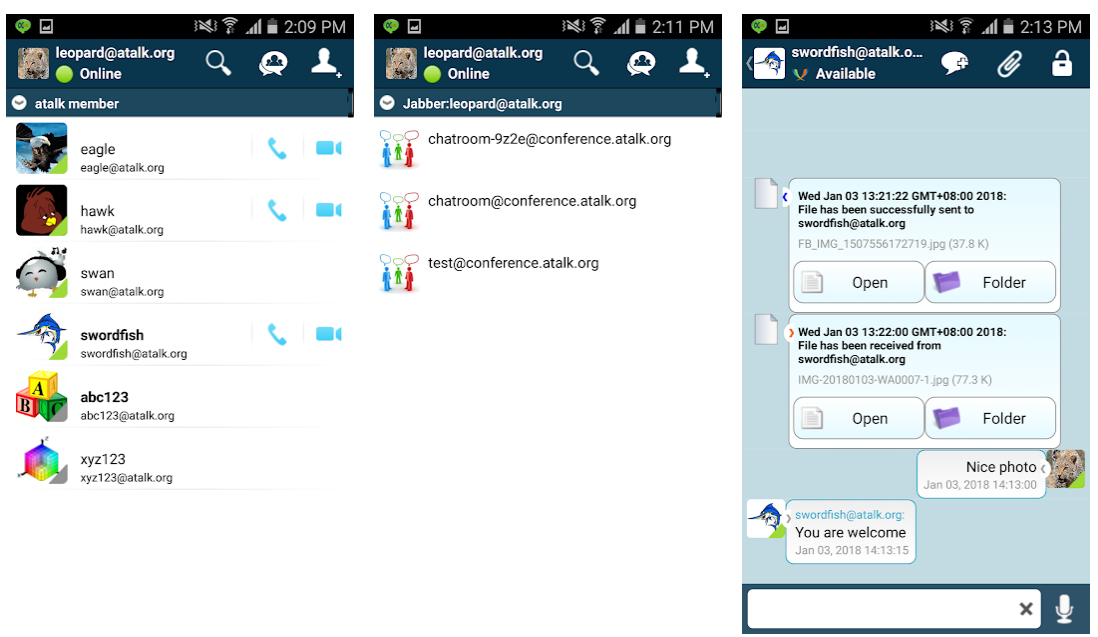

aTalk (Android)

По сравнению с остальными мессенджерами в этой статье, aTalk не такой уж и защищённый. Приложение работает на базе Jabber/XMPP, если вы ещё помните, что это такое. А соединение защищено end-to-end шифрованием с использованием протоколов OMEMO или OTR.

В остальном — это обычный мессенджер.

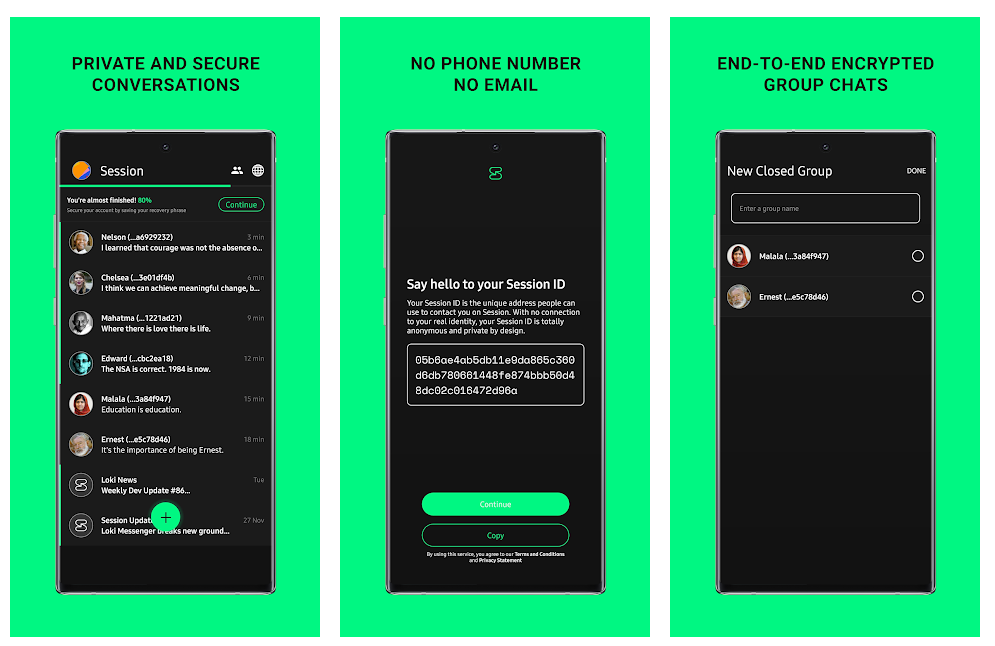

Session (Windows, macOS, Anroid, iOS)

Session — защищённый и анонимный мессенджер. Для регистрации не требуется указывать почту или номер телефона. Вместо этого вам назначается Session ID.

Серверов у компании нет. Вся работа происходит благодаря пользовательским серверам по всему миру. Вся информация передаётся в обезличенном виде, и никто не может получить к ней доступ или узнать, кому она принадлежит.

End-to-end шифрование, сокрытие IP, групповые чаты, открытые исходники.

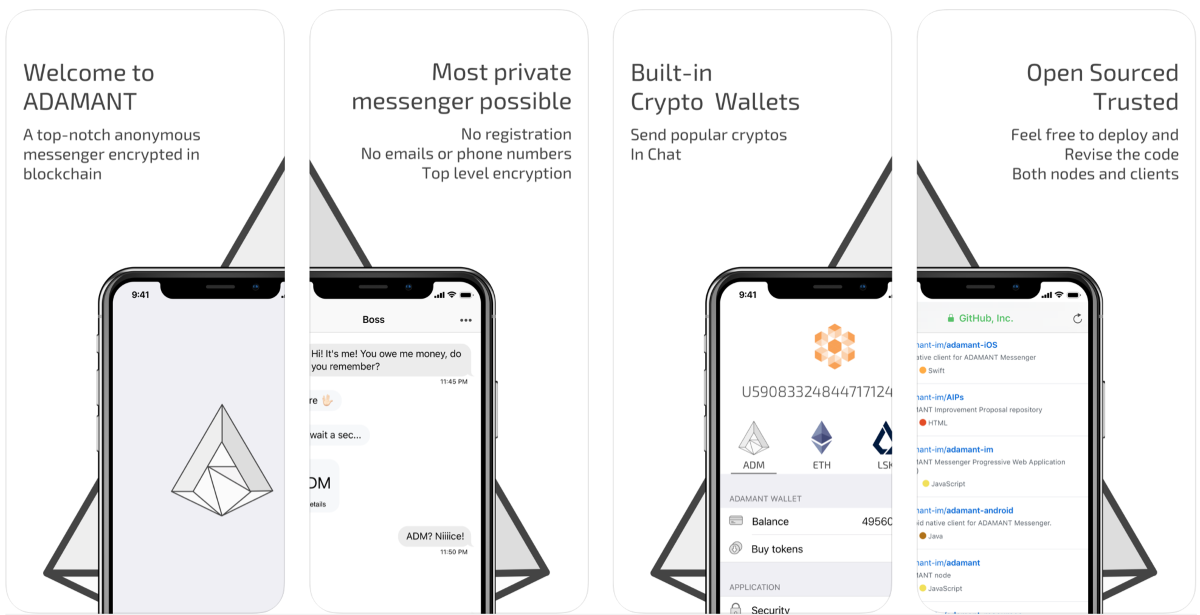

Adamant Messenger (Windows, macOS, Android, iOS, веб)

Для работы Adamant Messenger использует блокчейн. Если быть совсем точным, то мессенджер работает на базе Ethereum. В комплекте идёт криптокошелёк для покупки и продажи валюты.

Общение зашифровано end-to-end с помощью таких алгоритмов, как Diffie-Hellman Curve25519, Salsa20, Poly1305, и подписано SHA-256 + Ed25519 EdDSA. Данные никогда не передаются на сервер.

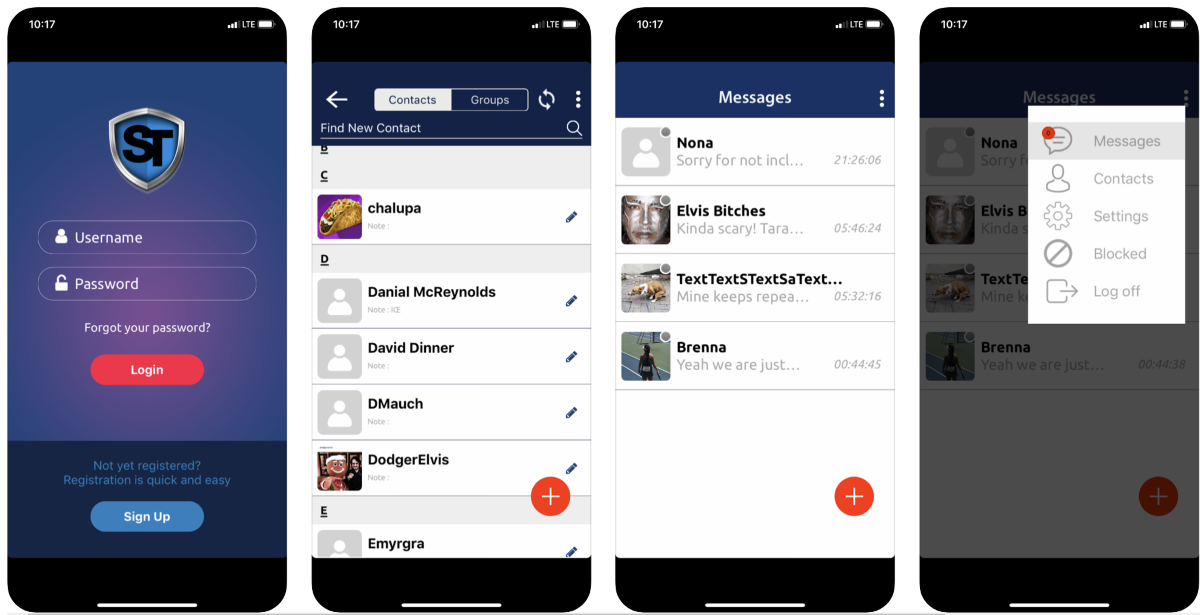

Safe Text (Android, iOS, веб)

Safe Text разрабатывался с целью защиты данных и анонимности своих пользователей. Никто не может узнать, кто, с кем и когда переписывался.

Есть возможность удаления сообщений после отправки на устройствах получателя с поддержкой автоудаления. А снятие скриншотов запрещено приложением.

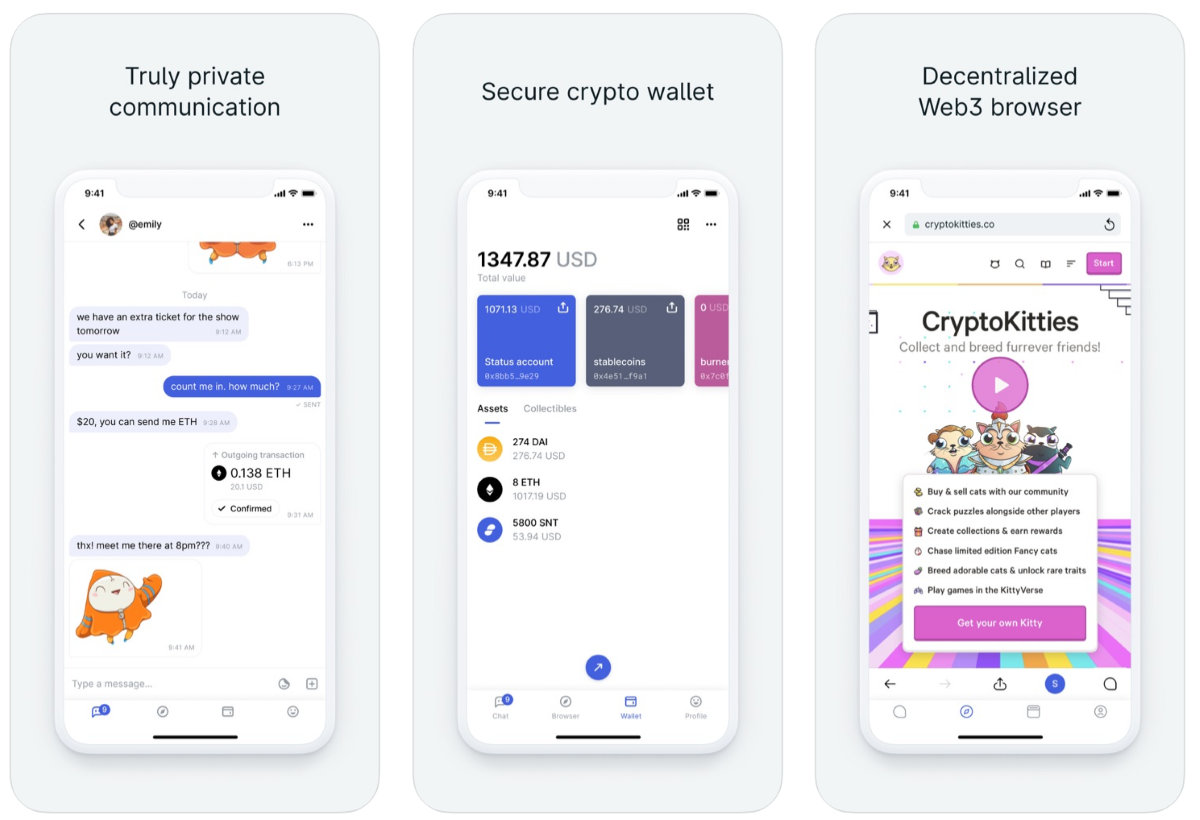

Status (Android, iOS)

Status работает на базе Ethereum. В приложении есть криптокошелёк и браузер с поддержкой децентрализации. Передача данных осуществляется на основе P2P-соединения между пользователями.

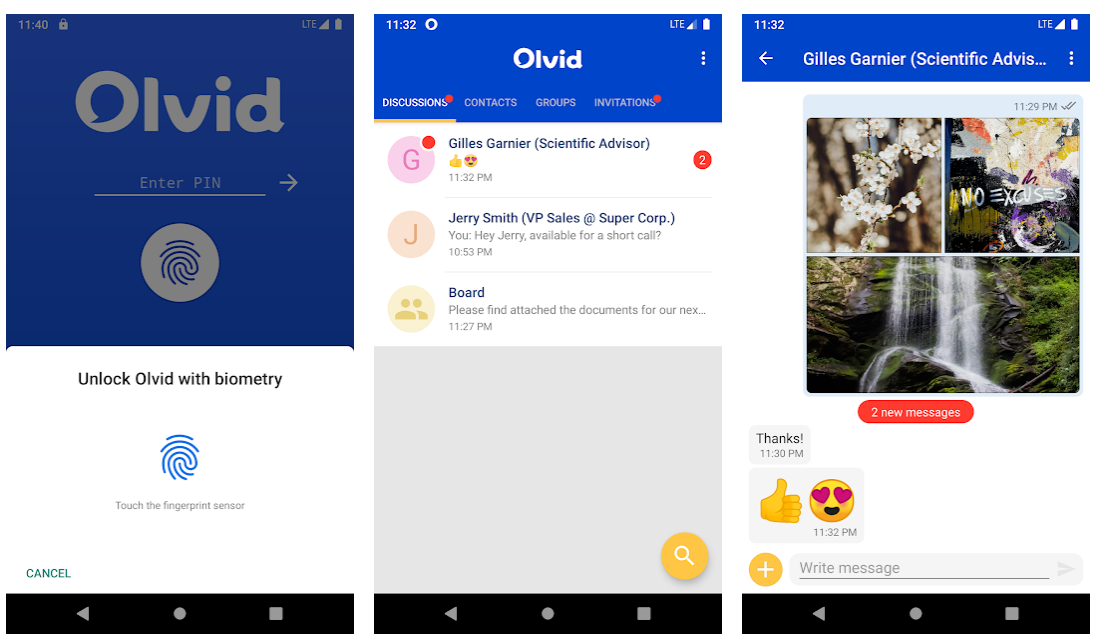

Olvid (Android, iOS)

Никакие данные пользователей Olvid не отправляются на сервер, а для использования приложения не нужно предоставлять личные данные.

Данные передаются через «безопасные каналы». К сожалению, из их описания на сайте мало что понятно.

Telegram, Signal, Wickr Me: выбираем самый безопасный мессенджер и разбираемся, существует ли он

Нас часто спрашивают, насколько хорошо те или иные популярные мессенджеры хранят тайны своих пользователей — переписку и пересылаемые файлы, существуют ли риски взлома самих сервисов, да и вообще, есть ли он — идеальный безопасный мессенджер? Команда департамента аудита и консалтинга Group-IB провела сравнительный анализ защищенности трех основных мессенджеров, которых чаще других называют в списке наиболее защищенных. В этой обзорной статье мы представим результаты независимого исследования и дадим свой ответ, какой мессенджер безопаснее.

О каких мессенджерах пойдет речь?

Сразу оговоримся, что отбор мессенджеров для нашего обзора производился на основе анализа существующих открытых исследований защищенности мессенджеров, их популярности в России и их позиционирования на рынке.

По итогам оценки и изучения мнений экспертов отрасли наша команда выбрала три мессенджера, ориентированные на защиту данных пользователей:

Мессенджеры устанавливались на смартфоны с iOS версии 13.3.1 и Android версии 7.1.2, при этом на смартфонах заранее были получены права суперпользователя (jailbreak для iOS и root-доступ для Android).

Как сравнивали мессенджеры?

Теперь вкратце расскажем о методике проведенного анализа защищенности. На рисунке ниже отображена схема формирования оценки по каждому мессенджеру.

Для проведения анализа мы выбрали три основные категории:

В категориях «Архитектура» и «Основная функциональность» оценка складывалась на основе результатов технических (инструментальных) проверок, которые проводились по стандарту OWASP Mobile Security Testing Guide.

В категории «Архитектура» после проведения инструментальных проверок мы получили оценку:

В категории «Основная функциональность» оценивалась корректность работы следующих функций мессенджеров:

Таким образом, максимальная итоговая оценка мессенджера может составить 332 балла и складывается в следующем отношении:

Если вам интересно узнать больше — полную информацию о методологии проведенного анализа защищенности можно найти здесь.

Сразу оговоримся, что в границы нашего исследования не вошли:

И что получилось?

Пришло время поделиться результатами исследования: как видно на диаграмме ниже, наибольшее количество баллов набрал Wickr Me — 304 из 332 возможных:

В таблице отражено, как складывалась оценка каждого мессенджера:

Давайте рассмотрим лидеров в каждой категории и найденные недостатки, после чего немного детальнее рассмотрим каждый из них.

Открытость сообществу

Лидеры в этой категории — Signal и Telegram — набрали одинаковое значение, 10 баллов. Репозитории мессенджеров содержат исходный код приложения и протоколы, доступные для исследования всем желающим. Однако мессенджеры держат закрытой серверную часть приложения, поэтому не получили максимальную оценку.

Wickr Me набрал меньше баллов, так как мессенджер не раскрывает исходный код.

Архитектура

В этой категории есть общий для мессенджеров недостаток — возможность обхода биометрической аутентификации. Эксплуатируя этот недостаток, можно получить доступ к данным пользователя мессенджера.

Лидером в категории «Архитектура» является Wickr Me, который содержит меньше выявленных недостатков, чем у конкурентов.

Signal и Telegram набрали меньше баллов, так как «небезопасно» хранят чувствительные данные мессенджера и профиля пользователя на клиентской стороне.

Из плюсов следует отметить, что все мессенджеры поддерживают E2EE-шифрование передаваемых данных, поэтому оценка Certificate pinning не проводилась.

Основная функциональность

Эту категорию можно расширять до бесконечности, но у нашей команды не было цели исследовать все реализованные фичи, и мы остановились на изучении основной функциональности мессенджеров и их безопасности:

Лидерами данной категории стали Wickr Me и Telegram, набрав максимальное количество баллов.

Версия мессенджера Signal под платформу Android содержит недостаток обработки исключений, который приводит к остановке приложения (то есть мессенджер сразу закрывается), поэтому Signal набрал меньше баллов в этой категории.

Информация о найденных недостатках

Мы описали общие результаты исследования, а теперь перейдем к более технической части. Ниже описаны некоторые детали выявленных недостатков мессенджеров.

Напомним, что все выявленные недостатки были обнаружены на устройствах с root-доступом (или к устройству применен jailbreak).

Первый недостаток, характерный для всех трех мессенджеров (для обеих платформ) — это возможность обхода описанной выше биометрической аутентификации. Дальше мы рассмотрим этот недостаток для каждой платформы.

Возможность обхода биометрической аутентификации

Современные смартфоны поддерживают несколько механизмов аутентификации, и один из возможных — это биометрическая аутентификация при помощи Touch ID или Face ID. При включенной функции биометрической аутентификации устройство сканирует отпечаток пальца (или лицо) и сравнивает с эталонным, заранее занесенным в систему.

У всех приложений, в том числе мессенджеров из нашего списка, для платформы iOS биометрическая аутентификация пользователя осуществляется при помощи Local Authentication Framework с использованием функции evaluatePolicy класса LAContext. Рассмотрим работу биометрической аутентификации немного подробнее.

Как выглядит биометрическая аутентификация для пользователя?

При нажатии на логотип мессенджера отображается диалоговое окно аутентификации, которое запрашивает у пользователя подтверждение действия, например, изменение настроек, покупку и т.д. с помощью биометрической аутентификации (Touch ID/Face ID).

В зависимости от того, как закончился процесс биометрической аутентификации, функция evaluatePolicy возвращает значение («true» или «false»), которое используется далее для управления приложением (например, открывается мессенджер или нет).

В чем заключается недостаток?

У всех исследуемых мессенджеров недостаток реализации биометрической аутентификации состоит в том, что пользователь аутентифицируется лишь на основе результата функции evaluatePolicy («true» или «false») и мессенджер не использует системные механизмы авторизации при доступе к значениям из защищенного хранилища Keychain. Более подробно о локальной аутентификации можно узнать в Mobile Security Testing Guide: здесь и здесь.

Как устранить недостаток?

Один из способов устранить описанный недостаток — создать в защищенном хранилище Keychain запись, которая будет содержать некоторый секрет (например, упомянутый ранее аутентификационный токен). При сохранении записи в Keychain необходимо задать соответствующие атрибуты, например, kSecAccessControlTouchIDAny или kSecAccessControlTouchIDCurrentSet.

Далее, чтобы получить значение этой записи, нужно будет обязательно успешно пройти локальную аутентификацию (в зависимости от заданных настроек доступа в Keychain — с помощью Touch ID/Face ID или ввода парольной фразы). Использование Keychain с необходимыми атрибутами сохраняемых в нем объектов позволит снизить возможность получения доступа к данным мессенджера.

Android

Описанный выше недостаток характерен и для мессенджеров платформы Android, поэтому мы рассмотрим работу биометрической аутентификации немного подробнее.

В приложении для платформы Android биометрическая аутентификация пользователя осуществляется с использованием классов FingerprintManager (не используется с Android 9), BiometricPrompt, BiometricManager.

Процесс биометрической аутентификации для пользователя на платформе Android выглядит абсолютно так же, как и на iOS.

В чем заключается недостаток?

Недостаток реализации биометрической аутентификации исследуемых мессенджеров для платформы Android аналогичен недостатку для iOS — не используются возможности операционной системы и устройства: мессенджеры не запрашивают системную авторизацию пользователя через KeyStore. Таким образом, потенциальный злоумышленник может подменять результат выполнения процедуры аутентификации для ее обхода.

Как устранить недостаток?

Для устранения данного недостатка в приложении рекомендуется использовать симметричные/асимметричные криптографические ключи (класс KeyGenerator), при инициализации которых вызывать функцию setUserAuthenticationRequired (true). Вызов данной функции позволяет получить доступ к значениям соответствующих криптографических ключей только после успешного прохождения процесса локальной аутентификации. Ключи при этом используются для шифрования некоторого секрета, например, аутентификационного токена в приложении.

Хранение чувствительной информации в локальном хранилище

Еще один обнаруженный недостаток — небезопасное хранение чувствительных данных в локальном хранилище — характерен для двух из трех мессенджеров.

Ниже мы привели примеры небезопасного хранения чувствительной информации в локальном хранилище, которые встречаются у некоторых мессенджеров платформы iOS:

Для устранения данного недостатка рекомендуется пересмотреть архитектуру и способы хранения чувствительных данных мессенджера.

Еще раз напомним, что вышеуказанные чувствительные данные мессенджера недоступны без использования root-доступа (или jailbreak) на устройстве.

Некорректная обработка исключений

Данная уязвимость относится только к платформе Android и мессенджеру Signal.

При исследовании основной функциональности мессенджеров осуществлялась отправка файлов разных форматов. В результате был найден один сценарий, при котором отправка файла вызывала остановку в работе мессенджера со следующей ошибкой: «Signal has stopped».

Исследование лог-файлов мессенджера показало, что у мессенджера есть необрабатываемое исключение. Информация об ошибке на внешние серверы не отправляется.

Как устранить недостаток?

Чтобы избавиться от данного недостатка, нужно реализовать проверку формата файла, который пользователь выбирает для отправки.

Ответы разработчиков

Обо всех описанных выше недостатках наша команда сообщила разработчикам мессенджеров. На момент публикации мы получили ответ от двух из трех мессенджеров (Signal и Telegram), третий на наши вопросы так и не ответил.

Разработчики поблагодарили нашу команду за предоставленную информацию и сообщили, что не считают выявленные недостатки уязвимостью, поскольку исследуемые версии мессенджеров используют для защиты данных мессенджера штатные механизмы защиты информации операционной системы. Используемые механизмы не позволяют эксплуатировать выявленные недостатки, а использование на устройстве root-доступа (или jailbreak) остается на усмотрение пользователя.

Тем не менее, мессенджеры могут реализовать проверку наличия root-прав на устройстве и уведомлять об этом пользователя устройства для снижения риска потенциальной компрометации данных.

Вывод

Мы провели сравнительный анализ защищенности трех мессенджеров, позиционирующих себя как безопасные, и выяснили, что все мессенджеры имеют ряд общих недостатков, а у Signal и Telegram также выявлены недостатки реализации хранения чувствительной информации в локальном хранилище.

Несмотря на то, что эксплуатация вышеуказанных недостатков возможна только при наличии физического доступа к смартфону, по оценке нашей команды, все эти недостатки снижают уровень защищенности данных пользователя.

По итогам всех проверок лидером нашего исследования стал мессенджер Wickr Me, который набрал 304 балла и у которого выявлено меньше всего недостатков.

Вывод прост: абсолютно безопасных мессенджеров нет, но мы надеемся, что благодаря этому исследованию вы сможете сохранить конфиденциальность и повысить безопасность своего общения, зная обо всех подводных камнях выбранного вами сервиса.

Где переписываться, чтобы вас не прослушивали: последние мессенджеры с надёжным шифрованием

После европейских терактов в начале ноября, Совет Министров Европейского Союза принял решение, которое обязывает операторов мобильных сервисов WhatsApp, Signal и других создавать мастер-ключи для мониторинга чатов и сообщений с форматом шифрования E2E. Об этом говорится во внутреннем документе, датированном 6 ноября президентом Германии и направленном делегациям стран-членов в Совете, копию которого удалось получить австрийскому новостному изданию ORF.at.

Политики заговорили о запрете на безопасное шифрование этих мессенджеров под предлогом борьбы против «дальнейших шагов терроризма». Президент Франции Эммануэль Макрон обсудил это с канцлером Австрии, а само решение уже согласовано настолько, что его можно будет принять в видеоконференции министров внутренних дел и юстиции в начале декабря без дальнейшего обсуждения.

Впрочем, речь в этом документе идёт далеко не о полном запрете сквозного шифрования, как заявляли журналисты и пользователи социальных сетей, а только о доступе к сообщениям в отдельных случаях, но эти случаи описаны не очень точно. Предельно ясно, что утекший в сеть черновой вариант предложения пока что не имеет никакой юридической силы. Несмотря на это, в нем в первую очередь излагается политическая позиция стран-членов Европейского Союза.

Неудивительно, что ряд экспертов и простых пользователей социальных сетей высказали свое недовольство в отношение предлагаемых изменениях. По словам представителя федерального министерства внутренних дел Германии, «в текущем проекте нет предлагаемых решений или требований по ослаблению систем шифрования». Проект скорее предназначен для того, чтобы стать первым шагом к повышению уровня доверия, более широкому обсуждению этой проблемы и тесному сотрудничеству между политиками, бизнесом и наукой. В некотором плане это вопрос достижения баланса между защитой секретов компании и личных данных и потребностями органов безопасности.

Запретят ли шифрование формата E2EE, и знает ли Евросоюз, что он делает?

Казалось бы, вроде все предельно понятно: пообещать неприкосновенность переписок, а потом разрешить силовикам читать их и запретить “несогласные” мессенджеры на территории Европейского Союза. Но что же говорят независимые эксперты? Европейский исследователь Лукаш Олейник, занимающийся кибербезопасностью, считает, что предлагаемый проект начинается с утверждения полной поддержки ЕС «разработки, внедрения и использования надежного шифрования» — что было бы очень странно, если бы речь шла о полном запрете E2EE.

Кроме того, в проекте обсуждаются «проблемы» общественной безопасности, которые могут исходить от преступников, имеющих легкий доступ к тем же технологиям, которые используются обеспечения безопасности инфраструктуры операторов. Предполагается, что преступники не могут использовать формат шифрования E2EE, чтобы получить доступ к данным пользователей. Даже при наличии дыр в системе это должно быть чрезвычайно сложным или практически невозможным. Интересно то, что в резолюции содержится призыв к обсуждению того, как обеспечить сохранение полномочий компетентных органов безопасности и уголовного правосудия — при обеспечении полного уважения надлежащей правовой процедуры и прав и свобод ЕС (в частности, право на уважение частной жизни и коммуникации, а также право на защиту личных данных).

Получается, что гипотетический закон ждет широкое публичное обсуждение и множество дискуссий среди политиков, активистов, правозащитных активистов и экспертов из области информационной безопасности.

А в каком защищенном мессенджере общаться сейчас?

Думаю, большая часть из читателей уже давно перешла из крупных социальных сетей в Telegram, оставив ВКонтакте для переписок с бывшими одноклассниками или просмотра мемов, а WhatsApp используется для общения с родственниками и получения открыток на праздники, о которых вы даже не знали. Но помимо привычной нам “Телеги” есть еще несколько неплохих, а, главное, безопасных мессенджеров, которыми можно и нужно пользоваться.

Для начала повторим основные требования к “безопасному” мессенджеру:

Новости Барнаула

Опросы

Спецпроекты

Прямой эфир

Какими мессенджерами пользоваться, чтобы вас не читали спецслужбы?

Российские компании начали поиск вариантов доступа к переписке граждан в мессенджерах WhatsApp, Viber, Facebook Messenger, Telegram и Skype. Это необходимо для реализации так называемого «пакета Яровой», призванного бороться с терроризмом и перехватывать весь трафик в интернете. Рассказываем, для чего это делают и какими программами пользоваться, чтобы вас не читали сотрудники спецслужб.

Из-за «пакета Яровой». Как пишет «Коммерсантъ», специалисты информационной безопасности уже рассмотрели такие мессенджеры, как WhatsApp, Viber, Facebook Messenger, Telegram, Skype для платформ iOS и Android, чтобы подготовить экспертное заключение по возможности перехвата чувствительных данных, то есть идентификаторов сторон общения, паролей, сообщений при работе с копией трафика. На изучение одного мессенджера дается два месяца.

Что означает антитеррористический «пакет Яровой»?

Пакет антитеррористических законов, подписанный 7 июля президентом России Владимиром Путиным, с 1 июля 2018 года обязывает операторов связи в течение трех лет хранить сведения о фактах приема, передачи, доставки и обработки голосовой информации и текстовых сообщений, изображений, звуков и видео. В случае необходимости операторы должны предоставить все сведения и переписки специалистам спецслужб.

Мессенджеры и социальные сети должны будут хранить данные о фактах передачи сообщений 1 год, а содержание переписки — до полугода. Представители сотовых операторов уже сообщили, что выполнение закона обойдется им в миллиарды долларов, а услуги связи подорожают в несколько раз из-за инициативы госпожи Яровой.

Известно, что каждое сообщение сохраняется локально на устройствах со стороны отправителя и со стороны получателя. Кроме этого, все то же сообщение, до того как будет доставлено адресату, пройдет дальний маршрут по различным сетям и в придачу пройдет через серверное оборудование. В первом случае историю сообщений можно немного контролировать. Во втором же оказать какое-либо влияние на тайну переписки просто не выйдет. Поэтому есть такие программы, которые позволяют скрывать ваши тайны и не проверяются спецслужбами.

Signal Private Messenger

Это любимое приложение бывшего сотрудника АНБ США Эдварда Сноудена. Он неоднократно называл ее самой защищенной в мире. Приложение разработано как для Android, так и для iOS. Им используется усовершенствованный сквозной протокол шифрования, благодаря чему доступ к вашим сообщениям получить не сможет никто. Убедиться в этом сможет любой человек, имеющий навыки программирования.

Telegram

Одним из самых известных в России мессенджеров с активным использованием шифрования остаётся Telegram, который разработал автор «ВКонтакте» Павел Дуров. Мессенджер начал работу в 2014 году, и за это время его скачали несколько десятков миллионов человек. В 48 странах Telegram стал самым скачиваемым бесплатным приложением в Apple AppStor. Дуров называет свое детище самым защищенным в мире.

Все сообщения в Telegram шифруются. А таймер их самоуничтожения повышает безопасность до максимально высокого уровня. Сервисом используется открытый протокол. Таким образом, даже в случае перехвата сообщения злоумышленники получат лишь бессмысленный набор символов.

Chadder

Очень сложное приложение, которое плохо известно в России, но при этом является довольно безопасным. Chadder существует на всех трёх самых известных платформах. Программа создана шестью студентами Рочестерского технологического института. Приложение шифрует исходящие сообщения, после чего передает их получателю посредством сервера Tense Private Systems. Перед отправкой система блокирует сообщение, разрешая его открыть только один раз — когда оно достигнет своего назначения.

Wickr

Ещё один безопасный способ отправки текстовых сообщений. Проект отличается тем, что он регулярно совершенствуется и обновляется. Здесь нет поиска по пользователям, отправить послание можно лишь зная номер телефона и электронную почту собеседника, при условии, что у него также есть аккаунт в Wickr.

Threema

В приложении Threema используется асимметричное шифрование, при котором текст можно раскодировать с помощью пары открытых ключей – для отправителя и получателя. Однако эти ключи сами по себе шифруются ещё одним – создаваемым отправителем сообщения. Однако приложение не бесплатное. Оно обойдется вам в 200 рублей. Эти средства пойдут на поддержку серверов, без которых существование мессенджера было бы невозможным.